بر اساس یافتههای جدید Palo Alto Networks Unit 42، دانشگاهها و سازمانهای دولتی در آمریکای شمالی و آسیا توسط یک بدافزار لینوکس که قبلاً مستند نشده بود به نام Auto-Color بین نوامبر تا دسامبر ۲۰۲۴ هدف قرارگرفتهاند.

الکس آرمسترانگ، محقق امنیتی، در نگارش فنی این بدافزار گفت[۱]: پس از نصب، Auto-color به عوامل تهدید امکان دسترسی کامل از راه دور به ماشینهای در معرض خطر را میدهد و حذف آن را بدون نرمافزار تخصصی بسیار دشوار میکند.

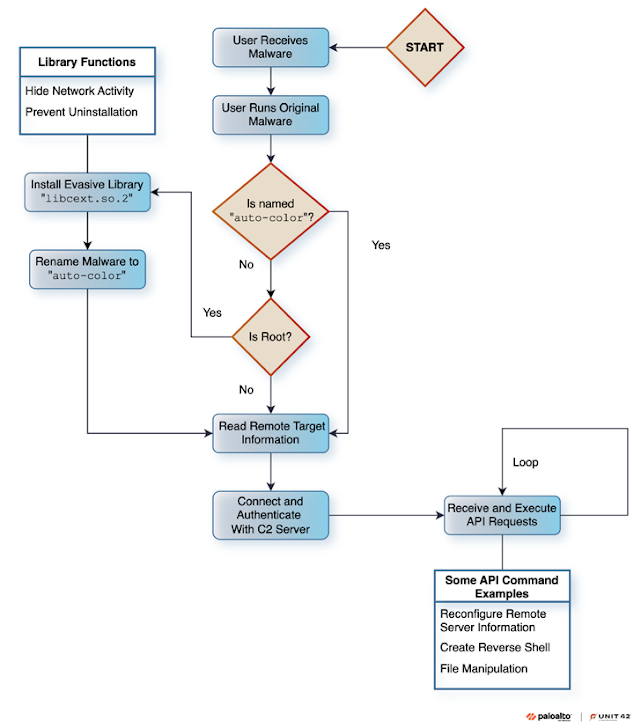

Auto-color بر اساس نام فایل به این صورت است که بار اولیه پس از نصب نام خود را تغییر میدهد. در حال حاضر مشخص نیست که چگونه به اهداف خود میرسد، اما آنچه مشخص است این است که قربانی باید آن را بهصراحت بر روی دستگاه لینوکس خود اجرا کند.

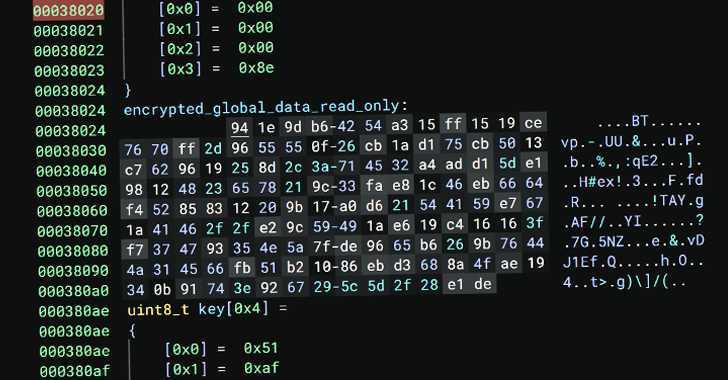

یکی از جنبههای قابلتوجه این بدافزار، زرادخانه ترفندهایی است که برای فرار از شناسایی به کار میگیرد. این شامل استفاده از نام فایلهای بهظاهر بیضرر مانند door یا egg، پنهان کردن اتصالات فرمان و کنترل (C2) و استفاده از الگوریتمهای رمزگذاری اختصاصی برای پنهان کردن اطلاعات ارتباط و پیکربندی است.

پس از راهاندازی با امتیازات ریشه، اقدام به نصب یک ایمپلنت کتابخانه مخرب به نام «libcext.so.2» میکند، کپی میکند و نام خود را به /var/log/cross/auto-color تغییر میدهد، و تغییراتی در «/etc/ld.preload» برای ایجاد پایداری در میزبان انجام میدهد.

آرمسترانگ گفت: «اگر کاربر فعلی فاقد امتیازات روت باشد، بدافزار به نصب ایمپلنت کتابخانه روی سیستم ادامه نخواهد داد. این بدافزار تا حد امکان مراحل بعدی خود را بدون این کتابخانه انجام خواهد داد.»

ایمپلنت کتابخانه برای قلاب کردن غیرفعال توابع مورداستفاده در [۲]libc برای رهگیری فراخوانی open() system[3] مجهز است که از آن برای مخفی کردن ارتباطات C2 با تغییر “/proc/net/tcp”، فایلی که حاوی اطلاعات تمام اتصالات شبکه فعال است، استفاده میکند. تکنیک مشابهی توسط بدافزار لینوکس دیگری به نام [۴]Symbiote اتخاذ شده است.

همچنین با محافظت از “/etc/ld.preload” در برابر تغییر یا حذف بیشتر، از حذف بدافزار جلوگیری میکند.

Auto-color سپس با یک سرور C2 تماس میگیرد و به اپراتور توانایی ایجاد پوسته معکوس، جمعآوری اطلاعات سیستم، ایجاد یا اصلاح فایلها، اجرای برنامهها، استفاده از دستگاه بهعنوان پروکسی برای ارتباط بین یک آدرس IP راه دور و یک آدرس IP هدف خاص و حتی حذف خود را با استفاده از سوئیچ kill میدهد. آرمسترانگ گفت: “پس از اجرا، بدافزار تلاش میکند دستورالعملهای راه دور را از یک سرور فرمان دریافت کند که میتواند درهای پشتی پوسته معکوس را در سیستم قربانی ایجاد کند. عملگرهای تهدید بهطور جداگانه هر IP سرور فرمان را با استفاده از یک الگوریتم اختصاصی کامپایل و رمزگذاری میکنند.”

منابع

[۱] https://unit42.paloaltonetworks.com/new-linux-backdoor-auto-color

[۲] https://www.man7.org/linux/man-pages/man7/libc.7.html

[۳] https://www.man7.org/linux/man-pages/man2/open.2.html

[۴] https://thehackernews.com/2022/06/symbiote-stealthy-linux-malware.html

ثبت ديدگاه