شکارچیان تهدید، کمپین جدیدی را که وزارت خارجه یک کشور ناشناس آمریکای جنوبی را با بدافزار سفارشی به نام FINALDRAFT که قادر به دسترسی از راه دور به میزبانهای آلوده است، هدف قرار داده است.

شکارچیان تهدید، کمپین جدیدی را که وزارت خارجه یک کشور ناشناس آمریکای جنوبی را با بدافزار سفارشی به نام FINALDRAFT که قادر به دسترسی از راه دور به میزبانهای آلوده است، هدف قرار داده است.

این فعالیت که در نوامبر ۲۰۲۴ شناسایی شد، توسط Elastic Security Labs به خوشه تهدیدی که با نام REF7707 ردیابی میکند نسبت داده شده است. برخی از اهداف دیگر شامل یک نهاد مخابراتی و یک دانشگاه است که هر دو در جنوب شرقی آسیا واقعشدهاند.

اندرو پیز و ست گودوین، محققین امنیتی، در یک تحلیل فنی گفتند[۱]: «درحالیکه کمپین REF7707 با یک مجموعه نفوذ جدید طراحیشده، بسیار توانمند مشخص میشود، صاحبان کمپین مدیریت ضعیف کمپین و شیوههای فرار متناقض را نشان دادند.»

بردار دسترسی اولیه دقیق مورداستفاده در حملات در حال حاضر مشخص نیست، اگرچه مشاهده شده است که برنامه certutil مایکروسافت[۲] برای دانلود payload اضافی از یک وب سرور مرتبط با وزارت خارجه استفاده میشود.

دستورات certutil مورداستفاده برای بازیابی فایلهای مشکوک از طریق پلاگین پوسته از راه دور Windows Management’s Remote Management (WinrsHost.exe) از یک سیستم منبع ناشناخته در یک شبکه متصل اجرا شده است[۳].

محققان خاطرنشان کردند: «این نشان میدهد که مهاجمان قبلاً دارای اعتبار شبکه معتبر بوده و از آنها برای جابجایی جانبی از میزبانی که قبلاً در معرض خطر قرارگرفته در محیط استفاده میکنند».

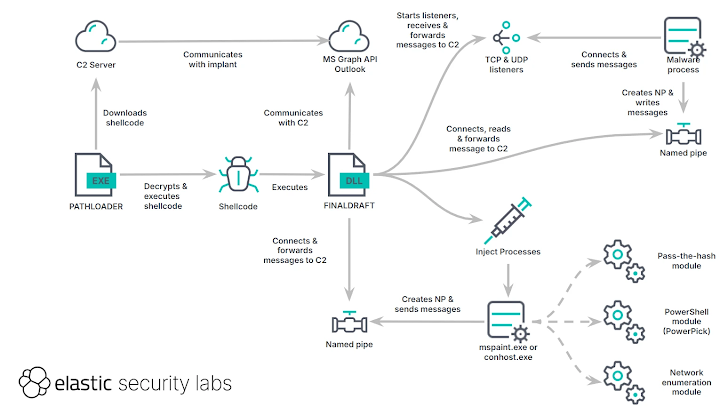

اولین فایلی که اجرا میشود بدافزاری به نام PATHLOADER است که امکان اجرای کد پوسته رمزگذاری شده دریافت شده از یک سرور خارجی را فراهم میکند. کد پوسته استخراجشده که FINALDRAFT نامیده میشود، متعاقباً به حافظه فرآیند “mspaint.exe” تازه ایجادشده تزریق میشود.

FINALDRAFT که به زبان C++ نوشته شده است[۴] یک ابزار مدیریت از راه دور با امکانات کامل است که دارای قابلیتهایی برای اجرای ماژولهای اضافی در جریان است و از سرویس ایمیل Outlook از طریق Microsoft Graph API برای اهداف فرمان و کنترل (C2) سوءاستفاده میکند. شایانذکر است که سوءاستفاده از Graph API قبلاً در درب پشتی دیگری به نام SIESTAGRAPH شناسایی شده بود[۵].

مکانیسم ارتباطی مستلزم تجزیه دستورات ذخیرهشده در پوشه پیشنویس صندوق پست و نوشتن نتایج اجرا در ایمیلهای پیشنویس جدید برای هر دستور است. FINALDRAFT 37 کنترلکننده فرمان را ثبت میکند که بر اساس قابلیتهای تزریق فرآیند، دستکاری فایلها و قابلیتهای پروکسی شبکه طراحی شدهاند.

همچنین برای شروع فرآیندهای جدید با هشهای NTLM سرقت شده[۶] و اجرای دستورات PowerShell بهگونهای طراحی شده است که باینری “powershell.exe” را فراخوانی نکند. در عوض، چندین API را برای فرار از ردیابی رویداد برای ویندوز[۷] (ETW) وصله میکند و [۸]PowerPick را راهاندازی میکند، ابزاری قانونی[۹] که بخشی از post-exploitation toolkit Empire است.

مصنوعات باینری ELF که از برزیل و ایالاتمتحده در VirusTotal بارگذاری شدهاند، نشاندهنده وجود یک نوع لینوکس از FINALDRAFT است که دارای عملکرد مشابه C2 است. نسخه لینوکس بهنوبه خود میتواند دستورات شل را از طریق [۱۰]popen اجرا کند و خود را از سیستم حذف کند.

محققان گفتند: “کامل بودن ابزارها و سطح مهندسی درگیر نشان میدهد که توسعهدهندگان بهخوبی سازماندهی شدهاند. بازه زمانی طولانی عملیات و شواهد بهدستآمده از تلهمتری ما نشان میدهد که احتمالاً این یک کمپین جاسوسی محور است.”

منابع

[۱] https://www.elastic.co/security-labs/fragile-web-ref7707

[۲] https://thehackernews.com/2024/04/hackers-exploit-fortinet-flaw-deploy.html

[۳] https://learn.microsoft.com/en-us/windows-server/administration/windows-commands/winrs

[۴] https://www.elastic.co/security-labs/finaldraft

[۵] https://thehackernews.com/2023/03/new-naplistener-malware-used-by-ref2924.html

[۶] https://thehackernews.com/2024/11/russian-hackers-exploit-new-ntlm-flaw.html

[۷] https://thehackernews.com/2023/04/ransomware-hackers-using-aukill-tool-to.html

[۸] https://github.com/PowerShellEmpire/PowerTools/tree/master

[۹] https://medium.com/@polygonben/unmasking-defence-evasion-unmanaged-powershell-c-net-process-injection-88d1f1a180d5

[۱۰] https://www.man7.org/linux/man-pages/man3/popen.3.html

[۱۱] https://thehackernews.com/2025/02/finaldraft-malware-exploits-microsoft.html

ثبت ديدگاه