یک ارزیابی جامع از سه مدل فایروال از Palo Alto Networks تعداد زیادی از نقصهای امنیتی شناختهشده را که بر firmware دستگاهها تأثیر میگذارد و همچنین ویژگیهای امنیتی نادرست پیکربندیشده را نشان میدهد.

یک ارزیابی جامع از سه مدل فایروال از Palo Alto Networks تعداد زیادی از نقصهای امنیتی شناختهشده را که بر firmware دستگاهها تأثیر میگذارد و همچنین ویژگیهای امنیتی نادرست پیکربندیشده را نشان میدهد.

فروشنده امنیتی Eclypsium در گزارشی که با The Hacker News به اشتراک گذاشته شده است، گفت[۱]: “اینها آسیبپذیریهای مبهم و گوشهای نبودند.”

“در عوض اینها مسائل بسیار شناختهشدهای بودند که ما حتی در لپتاپهای درجه یک مصرفکننده هم انتظار نداشتیم آنها را ببینیم. این مشکلات به مهاجمان اجازه میدهد حتی از ابتداییترین محافظتهای یکپارچگی مانند Secure Boot فرار کنند و در صورت بهرهبرداری سیستمعامل دستگاه را تغییر دهند.”

این شرکت گفت که سه دستگاه فایروال از Palo Alto Networks، PA-3260، PA-1410، و PA-415 را مورد تجزیهوتحلیل قرار داده است که اولین آنها بهطور رسمی در ۳۱ اوت ۲۰۲۳ به پایان فروش رسید[۲]. دو مدل دیگر از پلتفرمهای فایروال بهطور کامل پشتیبانی میشوند.

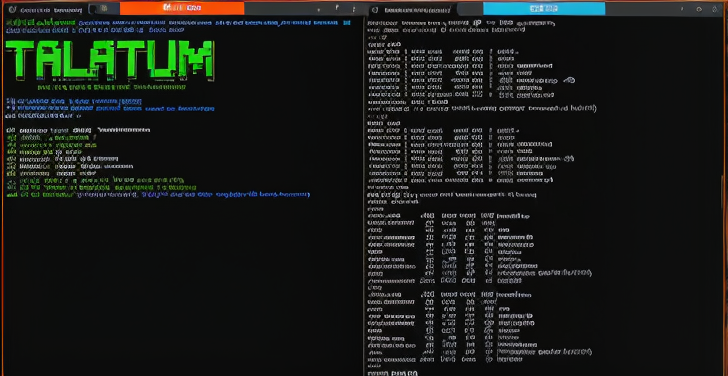

لیست عیوب شناساییشده، که مجموعاً جعبه PANdora نامیده میشود، به شرح زیر است.

- CVE-2020-10713 با نام مستعار BootHole (بر PA-3260، PA-1410 و PA-415 تأثیر میگذارد)، به آسیبپذیری سرریز بافر اشاره میکند که امکان دور زدن بوت امن را در سیستمهای لینوکس با این ویژگی فعال میکند[۳].

- CVE-2022-24030، CVE-2021-33627، CVE-2021-42060، CVE-2021-42554، CVE-2021-43323، و CVE-2021-45970 (بر مجموعهای از PA-3260 تأثیر میگذارد)، حالت مدیریت (SMM) آسیبپذیریهایی که بر firmware از نوع InsydeH2O UEFI نرمافزار Insyde تأثیر میگذارد که میتواند منجر به افزایش امتیاز و دور زدن بوت امن شود[۴].

- LogoFAIL (Affects PA-3260)، که به مجموعهای از آسیبپذیریهای حیاتی کشفشده در کد Unified Extensible Firmware Interface (UEFI) اشاره دارد که از نقایص موجود در کتابخانههای تجزیه تصویر تعبیهشده در سیستمعامل برای دور زدن Secure Boot و اجرای کدهای مخرب در هنگام راهاندازی سیستم بهرهبرداری میکند[۵].

- PixieFail (بر PA-1410 و PA-415 تأثیر میگذارد)، که به مجموعهای از آسیبپذیریها درstack پروتکل شبکه TCP/IP در پیادهسازی مرجع UEFI اشاره دارد که میتواند منجر به اجرای کد و افشای اطلاعات شود.[۶]

- آسیبپذیری ناامن کنترل دسترسی فلش (Affects PA-415)، که به موردی از پیکربندی نادرست کنترلهای دسترسی فلش SPI اشاره دارد که میتواند به مهاجم اجازه دهد مستقیماً UEFI را تغییر دهد و مکانیسمهای امنیتی دیگر را دور بزند[۷].

- CVE-2023-1017 (بر PA-415 تأثیر میگذارد)، که به یک آسیبپذیری نوشتن خارج از محدوده در مشخصات کتابخانه مرجع ماژول پلتفرم مورد اعتماد (TPM) 2.0 اشاره دارد[۸].

- دور زدن کلیدهای بوت گارد اینتل (بر PA-1410 تأثیر میگذارد)[۹]

Eclypsium گفت: «این یافتهها بر یک حقیقت حیاتی تأکید میکند: حتی دستگاههایی که برای محافظت طراحی شدهاند، اگر بهدرستی ایمن و نگهداری نشوند، میتوانند به حاملهایی برای حمله تبدیل شوند. ازآنجاییکه عوامل تهدید به هدف قرار دادن وسایل امنیتی ادامه میدهند، سازمانها باید رویکرد جامعتری را برای امنیت زنجیره تأمین اتخاذ کنند.»

“این شامل ارزیابیهای دقیق فروشنده، بهروزرسانی منظم سیستمعامل، و نظارت مستمر یکپارچگی دستگاه است. با درک و رسیدگی به این آسیبپذیریهای پنهان، سازمانها میتوانند بهتر از شبکهها و دادههای خود در برابر حملات پیچیدهای که از ابزارهایی که برای محافظت از آنها استفاده میکنند، محافظت کنند.”

بهروزرسانی

Palo Alto Networks بیانیه زیر را با The Hacker News به اشتراک گذاشته است:

امنیت مشتریان ما اولویت اصلی ماست. Palo Alto Networks از تحقیقات اخیر منتشرشده از Eclypsium در مورد آسیبپذیریهای احتمالی که بر برخی از محصولات نسل بعدی فایروال ما تأثیر میگذارد آگاه است.

تیم پاسخگویی به حوادث امنیت محصول Palo Alto Networks این آسیبپذیری احتمالی را ارزیابی کرد. مشخص شد که سناریوهای موردنیاز برای بهرهبرداری موفقیتآمیز در نرمافزار PAN-OS بهروز تحت شرایط عادی با رابطهای مدیریت ایمن که بر اساس دستورالعملهای بهترین عمل مستقرشدهاند وجود ندارد. Palo Alto Networks از هیچگونه بهرهبرداری مخربی از این مسائل آگاه نیست. ما بر کیفیت و یکپارچگی فناوری خود ایستادهایم.

درحالیکه شرایط لازم برای بهرهبرداری از این آسیبپذیریها برای کاربران یا مدیران نرمافزار PAN-OS در دسترس نیست، ما در حال کار با فروشنده شخص ثالث برای ایجاد هرگونه کاهشی که ممکن است موردنیاز باشد، هستیم. ما بهروزرسانیها و راهنماییهای بیشتری را به مشتریانی که تحت تأثیر قرار میگیرند ارائه میکنیم.

Palo Alto Networks در یک توصیه جداگانه همچنین تأکید کرد[۱۰] که استفاده از نقصهای ذکرشده مستلزم آن است که مهاجم ابتدا نرمافزار PAN-OS را از طریق روشهای دیگر به خطر بی اندازد و امتیازات بالایی برای دسترسی یا اصلاح سیستمعامل BIOS به دست آورد. همچنین گفت که این خطر با ارتقاء به آخرین نسخههای پشتیبانی شده تا حد زیادی کاهش مییابد.

بااینحال، این شرکت اذعان کرد که در حال کار با فروشندگان شخص ثالث برای توسعه بهروزرسانیهای firmware برای شش آسیبپذیری پرچمگذاری شده درfirmware از نوع InsydeH2O UEFI است که ممکن است برای سریهای PA-3200، سری PA-5200 و سریهای PA-7200 با کارت مدیریت سوئیچ (SMC-B) نصبشده باشد.

منابع

[۱] https://eclypsium.com/blog/pandoras-box-vulns-in-security-appliances

[۲] https://www.paloaltonetworks.com/services/support/end-of-life-announcements/hardware-end-of-life-dates

[۳] https://thehackernews.com/2020/07/grub2-bootloader-vulnerability.html

[۴] https://thehackernews.com/2022/02/dozens-of-security-flaws-discovered-in.html

[۵] https://thehackernews.com/2023/12/logofail-uefi-vulnerabilities-expose.html

[۶] https://thehackernews.com/2024/01/pixiefail-uefi-flaws-expose-millions-of.html

[۷] https://eclypsium.com/blog/firmware-security-realizations-part-3-spi-write-protections

[۸] https://thehackernews.com/2023/03/new-flaws-in-tpm-20-library-pose-threat.html

[۹] https://thehackernews.com/2022/10/intel-confirms-leak-of-alder-lake-bios.html

[۱۰] https://security.paloaltonetworks.com/PAN-SA-2025-0003

[۱۱] https://thehackernews.com/2025/01/palo-alto-firewalls-found-vulnerable-to.html

ثبت ديدگاه