گروهی از دانشگاهیان جزئیات بیش از ۱۰۰ آسیبپذیری امنیتی (RANsacked) را فاش کردهاند که بر پیادهسازی LTE و ۵G تأثیر میگذارند که میتواند توسط یک مهاجم برای مختل کردن دسترسی به سرویس و حتی به دست آوردن جای پایی در شبکه هسته سلولی مورد سوءاستفاده قرار گیرد.

گروهی از دانشگاهیان جزئیات بیش از ۱۰۰ آسیبپذیری امنیتی (RANsacked) را فاش کردهاند که بر پیادهسازی LTE و ۵G تأثیر میگذارند که میتواند توسط یک مهاجم برای مختل کردن دسترسی به سرویس و حتی به دست آوردن جای پایی در شبکه هسته سلولی مورد سوءاستفاده قرار گیرد.

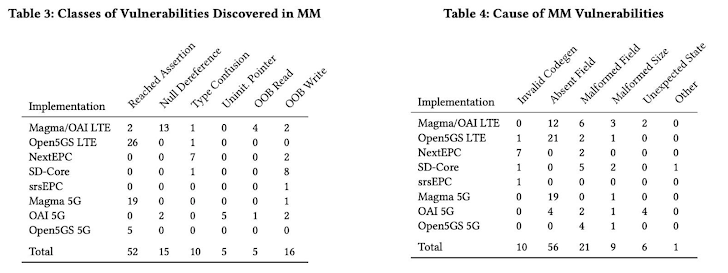

طبق گفته تحقیقات دانشگاه فلوریدا، ۱۱۹ آسیبپذیری[۱]، ۹۷ شناسه منحصربهفرد CVE اختصاص دادهشده، هفت پیادهسازی LTE: Open5GS، Magma، OpenAirInterface، Athonet، SD-Core، NextEPC، srsRAN و سه پیادهسازی ۵G: Open5GS، Magma، OpenAirInterface از دانشگاه فلوریدا و دانشگاه ایالتی کارولینای شمالی

این یافتهها در مطالعهای با عنوان «RANsacked: رویکردی مبتنی بر دامنه برای شبکههای Fuzzing LTE و ۵G RAN-Core» توضیح داده شده است.

محققان گفتند: “هر یک از بیش از ۱۰۰ آسیبپذیری موردبحث در زیر را میتوان برای ایجاد اختلال دائمی در تمام ارتباطات سلولی (تماسهای تلفنی، پیامها و دادهها) در سطح شهر مورداستفاده قرار داد.”

یک مهاجم میتواند بهطور مداوم، Mobility Management Entity یا Access and Mobility Management Function را در یک شبکه LTE/5G بهسادگی با ارسال یک بسته داده کوچک روی شبکه بهعنوان کاربر احراز هویت نشده موردنیاز (بدون سیمکارت) خراب کند.”

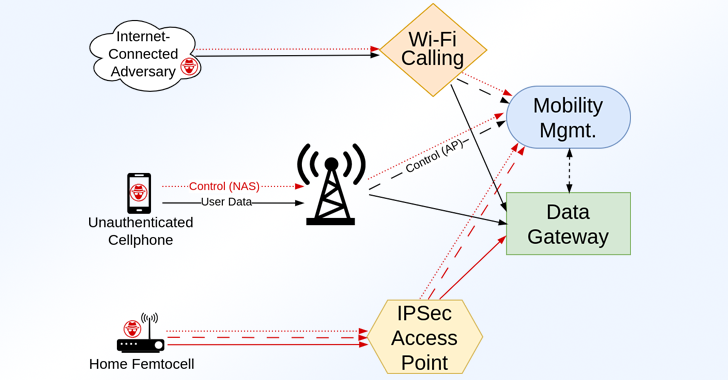

این کشف نتیجه یک تمرین fuzzing است[۲] که RANsacked نامیده شده است، که توسط محققان علیه رابطهای شبکه دسترسی رادیویی (RAN)-Core انجام شده است[۳] که قادر به دریافت ورودی مستقیم از گوشیهای تلفن همراه و ایستگاههای پایه هستند.

محققان گفتند که تعدادی از آسیبپذیریهای شناساییشده مربوط به سرریز بافر و خطاهای تخریب حافظه است که میتواند برای نفوذ به شبکه هسته سلولی مورداستفاده قرار گیرد و این دسترسی را اهرمی کند برای نظارت بر موقعیت تلفن همراه و اطلاعات اتصال برای همه مشترکین در سطح شهر، حملات هدفمند به مشترکین خاص و انجام اقدامات مخرب بیشتر در خود شبکه.

علاوه بر این، نقصهای شناساییشده در دو دسته کلی قرار میگیرند: آنهایی که میتوانند توسط هر دستگاه تلفن همراه غیرقانونی مورد بهرهبرداری قرار گیرند و آنهایی که میتوانند توسط دشمنی که یک ایستگاه پایه[۴] یا یک فمتوسل[۵] را به خطر انداخته است، مورداستفاده قرار گیرد.

از ۱۱۹ آسیبپذیری کشفشده، ۷۹ مورد در پیادهسازی MME، ۳۶ مورد در پیادهسازی AMF، و چهار مورد در پیادهسازی SGW یافت شد. بیستوپنج آسیبپذیری منجر به حملات پیش تأیید هویت Non-Access Stratum (NAS) میشود[۶] که میتواند توسط یک تلفن همراه دلخواه انجام شود.

این مطالعه اشاره کرد: «معرفی فمتوسلهای خانگی و به دنبال آن ایستگاههای پایه gNodeB با دسترسی آسانتر در استقرار ۵G، نشاندهنده تغییر بیشتر در پویایی امنیتی است: جایی که زمانی ازنظر فیزیکی قفل شده بود، تجهیزات RAN اکنون آشکارا در معرض تهدیدات فیزیکی متخاصم قرار دارند.»

«کار ما پیامدهای این منطقه نهایی را با فعال کردن رابطهای fuzzing عملکردی که در طول تاریخ بهطور ضمنی ایمن فرض شدهاند، اما اکنون با تهدیدات قریبالوقوع روبرو هستند، بررسی میکند.»

منابع

[۱] https://cellularsecurity.org/ransacked

[۲] https://github.com/FICS/asnfuzzgen

[۳] https://en.wikipedia.org/wiki/Radio_access_network

[۴] https://thehackernews.com/2021/12/new-mobile-network-vulnerabilities.html

[۵] https://en.wikipedia.org/wiki/Femtocell

[۶] https://en.wikipedia.org/wiki/Non-access_stratum

[۷] https://thehackernews.com/2025/01/ransacked-over-100-security-flaws-found.html

ثبت ديدگاه