تحقیقات جدید آسیبپذیریهای امنیتی را در پروتکلهای Tunneling [1] متعدد کشف کرده است که میتواند به مهاجمان امکان انجام طیف وسیعی از حملات را بدهد.

تحقیقات جدید آسیبپذیریهای امنیتی را در پروتکلهای Tunneling [1] متعدد کشف کرده است که میتواند به مهاجمان امکان انجام طیف وسیعی از حملات را بدهد.

Top10VPN در مطالعهای گفت[۲]: «میزبانهای اینترنتی که بستههای Tunneling را بدون تأیید هویت فرستنده میپذیرند، میتوانند برای انجام حملات ناشناس ربوده شوند و دسترسی به شبکههای خود را فراهم کنند.»

حدود ۴٫۲ میلیون هاست مستعد حملات هستند، ازجمله سرورهای VPN، روترهای خانگی ISP، روترهای اینترنت اصلی، دروازههای شبکه تلفن همراه و گرههای شبکه تحویل محتوا (CDN). چین، فرانسه، ژاپن، ایالاتمتحده و برزیل در صدر فهرست کشورهای آسیبدیده قرار دارند.

بهرهبرداری موفقیتآمیز از این نقصها میتواند به دشمن اجازه دهد تا از یک سیستم حساس بهعنوان پراکسیهای یکطرفه بهرهبرداری کند و همچنین حملات انکار سرویس (DoS) را انجام دهد.

مرکز هماهنگی CERT (CERT/CC) در گزارشی گفت[۳]: «یک دشمن میتواند از این آسیبپذیریهای امنیتی برای ایجاد پروکسیهای یکطرفه و جعل آدرسهای منبع IPv4/6 بهرهبرداری کند. سیستمهای آسیبپذیر همچنین ممکن است اجازه دسترسی به شبکه خصوصی سازمان را بدهند یا برای انجام حملات DDoS مورد سوءاستفاده قرار گیرند.»

این آسیبپذیریها ریشه در این واقعیت دارند که پروتکلهای Tunneling مانند IP6IP6، GRE6، ۴in6 و ۶in4 که عمدتاً برای تسهیل انتقال دادهها بین دو شبکه قطعشده استفاده میشوند، بدون پروتکلهای امنیتی کافی مانندInternet Protocol Security یا IPsec، ترافیک را احراز هویت و رمزگذاری نمیکنند[۴].

عدم وجود نردههای امنیتی اضافی، در را به روی سناریویی باز میکند که در آن مهاجم میتواند ترافیک مخرب را به داخل یک Tunnel تزریق کند، نوعی نقص که قبلاً در سال ۲۰۲۰ پرچمگذاری شده بود[۵] (CVE-2020-10136[6]).

به آنها شناسههای CVE زیر برای پروتکلهای موردنظر اختصاص داده شده است:

- CVE-2024-7595 (GRE و GRE6)

- CVE-2024-7596 (Ecapsulation UDP عمومی)

- CVE-2025-23018 (IPv4-in-IPv6 و IPv6-in-IPv6)

- CVE-2025-23019 (IPv6-in-IPv4)

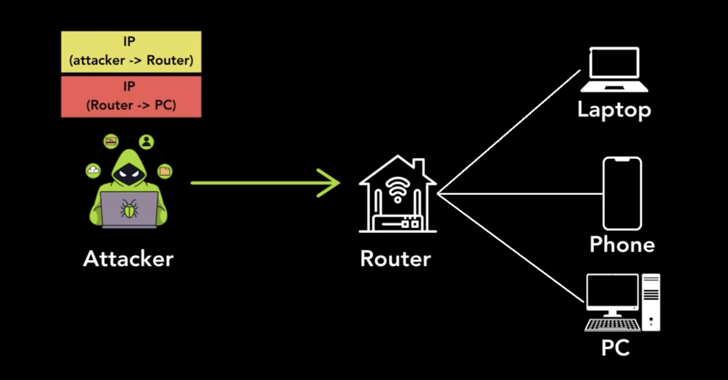

Simon Migliano از Top10VPN توضیح داد[۷]: “یک مهاجم بهسادگی نیاز دارد یک packet بستهبندیشده با استفاده از یکی از پروتکلهای آسیبدیده با دو هدر IP ارسال کند.”

“سربرگ بیرونی حاوی IP منبع مهاجم با IP میزبان آسیبپذیر بهعنوان مقصد است. IP منبع هدر داخلی بهجای حملهکننده، IP میزبان آسیبپذیر است. IP مقصد همان IP هدف حمله ناشناس است.”

بنابراین هنگامیکه میزبان آسیبپذیر بسته مخرب را دریافت میکند، بهطور خودکار هدر آدرس IP خارجی را حذف میکند و بسته داخلی را به مقصد میفرستد. با توجه به اینکه آدرس IP منبع در بسته داخلی مربوط به میزبان آسیبپذیر اما قابلاعتماد است، میتواند از فیلترهای شبکه عبور کند.

بهعنوان دفاع، توصیه میشود از IPSec یا WireGuard برای احراز هویت و رمزگذاری استفاده کنید و فقط بستههای Tunneling را از منابع مطمئن بپذیرید. در سطح شبکه، همچنین توصیه میشود که فیلتر ترافیک را روی روترها و جعبههای میانی اجرا کنید، بازرسی بستههای عمیق (DPI) را انجام دهید و تمام بستههای Tunneling رمزگذاری نشده را مسدود کنید.

Migliano گفت: «تأثیر بر قربانیان این حملات DoS میتواند شامل ازدحام شبکه، اختلال در سرویس به دلیل مصرف منابع توسط ترافیک بیشازحد و خرابی دستگاههای شبکه overload باشد. همچنین فرصتهایی را برای بهرهبرداری بیشتر، مانند حملات man-in-the-middle و رهگیری دادهها باز میکند.»

منابع

[۱] https://en.wikipedia.org/wiki/Tunneling_protocol

[۲] https://www.top10vpn.com/research/tunneling-protocol-vulnerability

[۳] https://kb.cert.org/vuls/id/199397

[۴] https://en.wikipedia.org/wiki/IPsec

[۵] https://www.tenable.com/blog/cve-2020-10136-ip-in-ip-packet-processing-vulnerability-could-lead-to-ddos-network-access

[۶] https://nvd.nist.gov/vuln/detail/CVE-2020-10136

[۷] https://youtu.be/eFZsM3khrSk

[۸] https://thehackernews.com/2025/01/unsecured-tunneling-protocols-expose-42.html

ثبت ديدگاه