محققان امنیت سایبری سه نقص امنیتی را در سوئیچهای صنعتی WGS-804HPT شرکت Planet Technology فاش کردهاند که میتوانند برای دستیابی به اجرای کد از راه دور پیش از احراز هویت در دستگاههای حساس زنجیر شوند.

محققان امنیت سایبری سه نقص امنیتی را در سوئیچهای صنعتی WGS-804HPT شرکت Planet Technology فاش کردهاند که میتوانند برای دستیابی به اجرای کد از راه دور پیش از احراز هویت در دستگاههای حساس زنجیر شوند.

Tomer Goldschmidt از Claroty در گزارش پنجشنبه ۱۶ ژانویه ۲۰۲۵ خود گفت[۱]: «این سوئیچها بهطور گسترده در سیستمهای اتوماسیون ساختمان و خانه برای انواع برنامههای شبکه مورداستفاده قرار میگیرند. مهاجمی که بتواند یکی از این دستگاهها را از راه دور کنترل کند، میتواند از آنها برای بهرهبرداری بیشتر از دستگاهها در یک شبکه داخلی و انجام حرکت جانبی استفاده کند.»

این شرکت امنیتی فناوری عملیاتی، که تجزیهوتحلیل گستردهای از میانافزار مورداستفاده در این سوئیچها با استفاده از چارچوب QEMU انجام داد، گفت که این آسیبپذیریها ریشه در رابط dispatcher.cgi دارند که برای ارائه یک سرویس وب استفاده میشود. لیست ایرادات در زیر آمده است:

- CVE-2024-52558 (امتیاز ۵٫۳ در CVSS) – یک نقص زیر جریان عدد صحیح که میتواند به یک مهاجم احراز هویت نشده اجازه دهد یک درخواست HTTP نادرست ارسال کند و منجر به خرابی شود.

- CVE-2024-52320 (امتیاز ۹٫۸ در CVSS) – یک نقص در تزریق فرمان سیستمعامل که میتواند به یک مهاجم تائید نشده اجازه دهد تا دستورات را از طریق یک درخواست HTTP مخرب ارسال کند و منجر به اجرای کد از راه دور شود.

- CVE-2024-48871 (ا امتیاز ۹٫۸ در CVSS) – یک نقص سرریز بافر مبتنی بر پشته که میتواند به یک مهاجم احراز هویت نشده اجازه دهد یک درخواست HTTP مخرب ارسال کند و منجر به اجرای کد از راه دور شود.

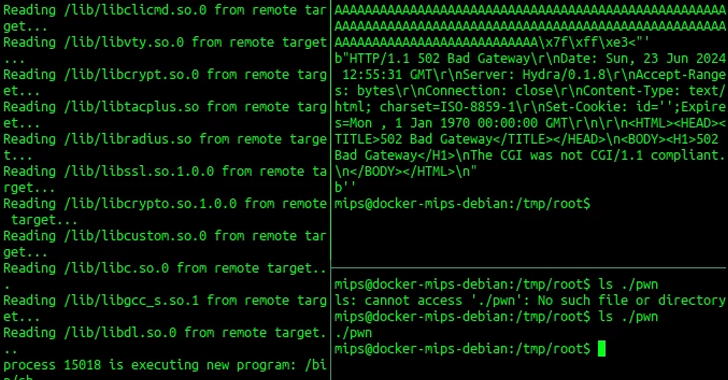

بهرهبرداری موفقیتآمیز از این نقصها میتواند به مهاجم اجازه دهد تا با جاسازی یک کد پوسته در درخواست HTTP، جریان اجرا را ربوده و توانایی اجرای دستورات سیستمعامل را به دست آورد.

پس از افشای مسئولانه، این شرکت تایوانی وصلههایی را برای این نقصها با نسخه ۱٫۳۰۵b241111 منتشر کرده است[۲] که در ۱۵ نوامبر ۲۰۲۴ منتشر شد.

منابع

[۱] https://claroty.com/team82/research/hack-the-emulated-planet-vulnerability-hunting-planet-wgs-804hpt-industrial-switch

[۲] https://www.planet.com.tw/en/support/downloads?method=keyword&keyword=v1.305b241111

[۳] https://thehackernews.com/2025/01/critical-flaws-in-wgs-804hpt-switches.html

ثبت ديدگاه