محققان امنیت سایبری نسبت به یک کمپین[۱] اسکیمر کارت اعتباری جدید هشدار میدهند که صفحات پرداخت تجارت الکترونیک وردپرس را با قرار دادن کدهای جاوا اسکریپت مخرب در جدول پایگاه داده مرتبط با سیستم مدیریت محتوا (CMS) هدف قرار میدهد.

محققان امنیت سایبری نسبت به یک کمپین[۱] اسکیمر کارت اعتباری جدید هشدار میدهند که صفحات پرداخت تجارت الکترونیک وردپرس را با قرار دادن کدهای جاوا اسکریپت مخرب در جدول پایگاه داده مرتبط با سیستم مدیریت محتوا (CMS) هدف قرار میدهد.

Puja Srivastava، محقق Sucuri، در تحلیلی جدید گفت[۲]: «این بدافزار اسکیمر کارت اعتباری که وبسایتهای وردپرس را هدف قرار میدهد، بیصدا جاوا اسکریپت مخرب را به ورودیهای پایگاه داده تزریق میکند تا جزئیات حساس پرداخت را بدزدد.»

“این بدافزار بهطور خاص با ربودن فیلدهای پرداخت موجود یا تزریق فرم کارت اعتباری جعلی در صفحات پرداخت فعال میشود.”

شرکت امنیتی وبسایت متعلق به GoDaddy گفت که بدافزار تعبیهشده در جدول [۳]wp_options وردپرس را با گزینه “widget_block” کشف کرده است، بنابراین به آن اجازه میدهد با ابزارهای اسکن از شناسایی جلوگیری کند و بدون جلبتوجه در سایتهای در معرض خطر باقی بماند.

در انجام این کار، ایده این است که جاوا اسکریپت مخرب را از طریق پنل مدیریت وردپرس (wp-admin > ابزارک) در یک ویجت بلوک HTML وارد کنید.

کد جاوا اسکریپت با بررسی اینکه آیا صفحه فعلی یک صفحه تسویهحساب است کار میکند و اطمینان حاصل میکند که فقط پس از واردکردن جزئیات پرداخت توسط بازدیدکننده سایت بر پایه وردپرس، وارد عمل میشود، در این مرحله بهصورت پویا یک صفحه پرداخت جعلی ایجاد میکند که پردازشگرهای پرداخت قانونی را تقلید میکند.

این فرم برای دریافت شماره کارت اعتباری، تاریخ انقضا، شماره CVV و اطلاعات صورتحساب طراحی شده است. متناوبا، اسکریپت سرکش همچنین میتواند دادههای واردشده روی صفحههای پرداخت قانونی را در زمان واقعی ضبط کند تا سازگاری را به حداکثر برساند.

سپس دادههای دزدیدهشده با Base64 کدگذاری میشوند و با رمزگذاری AES-CBC ترکیب میشوند تا بیضرر به نظر برسند و در برابر تلاشهای تحلیل مقاومت کنند. در مرحله آخر، به یک سرور تحت کنترل مهاجم (“valhafather[.]xyz” یا “fqbe23[.]xyz” منتقل میشود.

این توسعه بیش از یک ماه پسازآن صورت گرفت که Sucuri کمپین مشابهی را برجسته کرد[۴] که از بدافزار جاوا اسکریپت برای ایجاد پویای فرمهای کارت اعتباری جعلی یا استخراج دادههای واردشده در فیلدهای پرداخت در صفحات پرداخت استفاده میکرد.

سپس اطلاعات جمعآوریشده با رمزگذاری آنها ابتدا بهعنوان JSON، رمزگذاری XOR با کلید «اسکریپت» و درنهایت با استفاده از کدگذاری Base64، قبل از خروج به یک سرور راه دور (“staticfonts[.]com) در معرض سه لایه مبهم قرار میگیرند.

Srivastava خاطرنشان کرد: “این اسکریپت برای استخراج اطلاعات حساس کارت اعتباری از فیلدهای خاص در صفحه پرداخت طراحیشده است. سپس بدافزار دادههای کاربر اضافی را از طریق APIهای Magento جمعآوری میکند، ازجمله نام کاربر، آدرس، ایمیل، شماره تلفن و سایر اطلاعات صورتحساب. این دادهها از طریق مدلهای دادههای مشتری و نقلقول Magento بازیابی میشوند.”

این افشاگری همچنین پس از کشف یک کمپین ایمیل فیشینگ با انگیزه مالی انجام میشود که گیرندگان را فریب میدهد تا روی صفحات ورود به سیستم PayPal کلیک کنند و تحت پوشش یک درخواست پرداخت معوق به مبلغ تقریباً ۲۲۰۰ دلار قرار دهند.

Carl Windsor از آزمایشگاه Fortinet FortiGuard گفت[۵]: “به نظر میرسد که کلاهبردار بهسادگی یک دامنه آزمایشی مایکروسافت ۳۶۵ را ثبت کرده است که به مدت سه ماه رایگان است و سپس یک لیست توزیع (Billingdepartments1[@]gkjyryfjy876.onmicrosoft.com) حاوی ایمیلهای قربانی ایجاد کرده است. در پورتال وب PayPal، آنها بهسادگی پول را درخواست میکنند و لیست توزیع را بهعنوان آدرس اضافه میکنند.”

چیزی که این کمپین را مخفی میکند این واقعیت است که پیامها از یک آدرس پی پال قانونی (service@paypal.com) منشأ میگیرند و حاوی یک URL واقعی برای ورود هستند که به ایمیلها امکان میدهد ابزارهای امنیتی را از دست بدهند.

بدتر از همه، بهمحض اینکه قربانی تلاش میکند در مورد درخواست پرداخت بهحساب PayPal خود وارد شود، حساب او بهطور خودکار به آدرس ایمیل لیست توزیع مرتبط میشود و به عامل تهدید اجازه میدهد تا کنترل حساب را ربوده باشد.

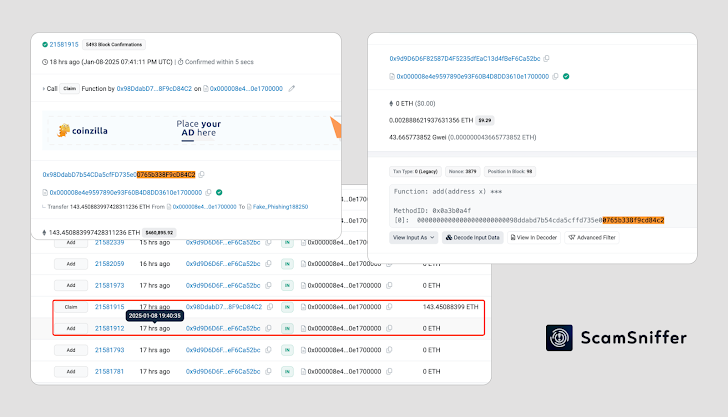

در هفتههای اخیر، بازیگران مخرب نیز مشاهده شدهاند که از تکنیک جدیدی به نام جعل شبیهسازی تراکنش برای سرقت ارزهای دیجیتال از کیفهای قربانی استفاده میکنند.

Scam Sniffer گفت[۶]: «کیف پولهای مدرن Web3 شبیهسازی تراکنش را بهعنوان یک ویژگی کاربرپسند در خود جای دادهاند. این قابلیت به کاربران اجازه میدهد تا پیشنمایش نتیجه مورد انتظار تراکنشهای خود را قبل از امضای آنها مشاهده کنند. درحالیکه برای افزایش شفافیت و تجربه کاربر طراحیشده است، مهاجمان راههایی برای بهرهبرداری از این مکانیسم پیدا کردهاند.»

زنجیرههای عفونت شامل بهرهگیری از فاصله زمانی بین شبیهسازی و اجرای تراکنش است و به مهاجمان اجازه میدهد تا سایتهای جعلی را با تقلید از برنامههای غیرمتمرکز (DApps) راهاندازی کنند تا حملات متقلبانه تخلیه کیف پول را انجام دهند.

ارائهدهنده راهحل ضد کلاهبرداری Web3 گفت: “این بردار حمله جدید نشاندهنده یک تحول قابلتوجه در تکنیکهای فیشینگ است. مهاجمان بهجای تکیه بر فریب ساده، اکنون از ویژگیهای کیف پول قابلاعتمادی که کاربران برای امنیت به آن تکیه میکنند، بهرهبرداری میکنند.”

منابع

[۱] https://thehackernews.com/2024/06/new-credit-card-skimmer-targets.html

[۲] https://blog.sucuri.net/2025/01/stealthy-credit-card-skimmer-targets-wordpress-checkout-pages-via-database-injection.html

[۳] https://codex.wordpress.org/Database_Description#Table:_wp_options

[۴] https://blog.sucuri.net/2024/11/credit-card-skimmer-malware-targeting-magento-checkout-pages.html

[۵] https://www.fortinet.com/blog/threat-research/phish-free-paypal-phishing

[۶] https://drops.scamsniffer.io/transaction-simulation-spoofing-a-new-threat-in-web3

[۷] https://thehackernews.com/2025/01/wordpress-skimmers-evade-detection-by.html

ثبت ديدگاه