جزئیات در مورد سه آسیبپذیری امنیتی اصلاحشده در Dynamics 365 و Power Apps Web API گزارش شده است که میتواند منجر به افشای دادهها شود.

جزئیات در مورد سه آسیبپذیری امنیتی اصلاحشده در Dynamics 365 و Power Apps Web API گزارش شده است که میتواند منجر به افشای دادهها شود.

نقصهایی که توسط شرکت امنیت سایبری Stratus Security مستقر در ملبورن کشف شدهاند[۱]، از ماه مه ۲۰۲۴ برطرف شدهاند. دو مورد از سه نقص در فیلتر [۲]OData Web Web Platform وجود دارد، درحالیکه آسیبپذیری سوم در FetchXML API[3] ریشه دارد.

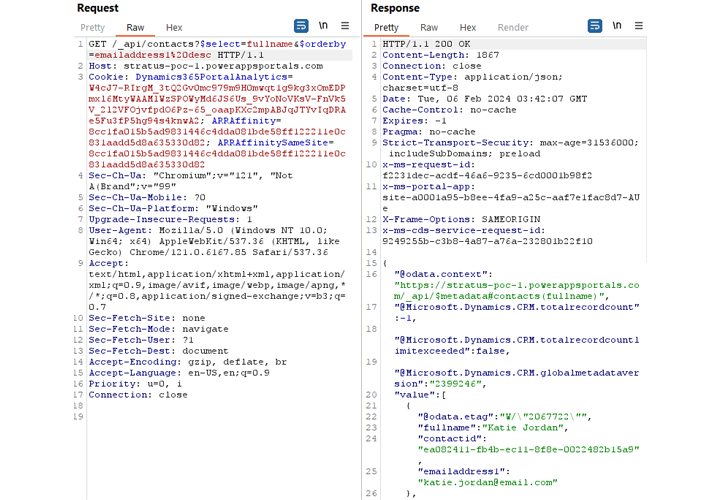

علت اصلی اولین آسیبپذیری در Dynamics 365 و Power Apps Web API عدم کنترل دسترسی در فیلتر OData Web API است که درنتیجه امکان دسترسی به جدول مخاطبین[۴] را فراهم میکند که اطلاعات حساسی[۵] مانند نام کامل، شماره تلفن، آدرس، دادههای مالی و هش رمز عبور را در خود نگه میدارد.

سپس یک عامل تهدید میتواند نقص را به سلاح تبدیل کند تا یک جستجوی مبتنی بر Boolean برای استخراج هش کامل با حدس زدن هر یک از کاراکترهای هش بهصورت متوالی انجام دهد تا زمانی که مقدار صحیح مشخص شود.

Stratus Security گفت: «بهعنوانمثال، ما با ارسال startswith(adx_identity_passwordhash، ‘a’) سپس startswith(adx_identity_passwordhash , ‘aa’) سپس startswith(adx_identity_passwordhash , ‘ab’) و به همین ترتیب ادامه میدهیم تا زمانی که نتایجی را که با ab شروع میشوند برگرداند[۶].”

“ما این روند را تا زمانی ادامه میدهیم که پرسوجو نتایجی را که با “ab” شروع میشوند برگرداند. درنهایت، وقتی هیچ کاراکتر دیگری نتیجه معتبری را برنمیگرداند، میدانیم که مقدار کامل را به دست آوردهایم.”

از سوی دیگر، دومین آسیبپذیری در استفاده از عبارت orderby در همان API برای به دست آوردن دادهها از ستون جدول پایگاه داده ضروری است (بهعنوانمثال، [۷]EMailAddress1، که به آدرس ایمیل اصلی مخاطب اشاره میکند).

درنهایت، Stratus Security همچنین دریافت که FetchXML API میتواند همراه با جدول مخاطبین برای دسترسی به ستونهای محدودشده با استفاده از پرس و جوی دستوری مورد بهرهبرداری قرار گیرد.

در این بیانیه آمده است: «هنگام استفاده از FetchXML API، مهاجم میتواند یک پرسوجوی سفارشی را در هر ستونی ایجاد کند و کنترلهای دسترسی موجود را کاملاً دور بزند. برخلاف آسیبپذیریهای قبلی، این روش لزومی ندارد که مرتبسازی به ترتیب نزولی باشد و لایهای از انعطافپذیری را به حمله اضافه کند.»

بنابراین، مهاجمی که از این نقصها استفاده میکند، میتواند فهرستی از هشهای رمز عبور و ایمیلها را جمعآوری کند، سپس رمزهای عبور را شکسته یا دادهها را بفروشد.

Stratus Security گفت: «کشف آسیبپذیریها در Dynamics 365 و Power Apps API یادآور یک یادآوری مهم است: امنیت سایبری مستلزم هوشیاری مداوم است، بهویژه برای شرکتهای بزرگی که دادههای زیادی مانند مایکروسافت دارند.»

منابع

[۱] https://www.stratussecurity.com/post/critical-microsoft-365-vulnerability

[۲] https://learn.microsoft.com/en-us/power-apps/developer/data-platform/webapi/query/overview

[۳] https://learn.microsoft.com/en-us/power-apps/developer/data-platform/fetchxml/overview

[۴] https://learn.microsoft.com/en-us/power-apps/developer/data-platform/customer-entities-account-contact

[۵] https://learn.microsoft.com/en-us/power-apps/developer/data-platform/reference/entities/contact

[۶] https://learn.microsoft.com/en-us/power-apps/developer/data-platform/reference/entities/contact#BKMK_adx_identity_passwordhash

[۷] https://learn.microsoft.com/en-us/power-apps/developer/data-platform/reference/entities/contact#BKMK_EMailAddress1

[۸] https://thehackernews.com/2025/01/severe-security-flaws-patched-in.html

ثبت ديدگاه