محققان امنیت سایبری یک درب پشتی جدید مبتنی بر PHP به نام Glutton کشف کردهاند که در حملات سایبری که چین، ایالاتمتحده، کامبوج، پاکستان و آفریقای جنوبی را هدف قرار میدهند، استفاده میشود.

محققان امنیت سایبری یک درب پشتی جدید مبتنی بر PHP به نام Glutton کشف کردهاند که در حملات سایبری که چین، ایالاتمتحده، کامبوج، پاکستان و آفریقای جنوبی را هدف قرار میدهند، استفاده میشود.

QiAnXin XLab که این فعالیت مخرب را در اواخر آوریل ۲۰۲۴ کشف کرد، بدافزار ناشناخته قبلی را با اطمینان متوسطی به گروه پرکار nation-state چینی به نام Winnti (معروف به APT41) نسبت داد.

این شرکت گفت[۱]: «جالب است که تحقیقات ما نشان داد که سازندگان Glutton بهعمد سیستمهای موجود در بازار جرائم سایبری را هدف قرار دادهاند. آنها با عملیات مسموم کردن، قصد داشتند ابزار مجرمان سایبری را علیه خود بچرخانند – یک سناریوی کلاسیک به نام no honor among thieves.

Glutton برای جمعآوری اطلاعات حساس سیستم، رها کردن یک جزء ELF درب پشتی و انجام تزریق کد در برابر frameworkهای محبوب PHP مانند Baota (BT)، ThinkPHP، Yii و Laravel طراحی شده است. بدافزار ELF همچنین «شباهت تقریباً کامل» با ابزار معروف Winnti به نام PWNLNX دارد[۲].

با وجود پیوندهایی به Winnti، XLab گفت که به دلیل فقدان تکنیکهای مخفیکاری که معمولاً با گروه مرتبط است، نمیتواند قطعاً درب پشتی را به دشمن مرتبط کند. این شرکت امنیت سایبری این نقصها را uncharacteristically subpar توصیف کرد.

این شامل فقدان ارتباطات فرمان و کنترل رمزگذاری شده (C2)، استفاده از HTTP (بهجای HTTPS) برای دانلود payloadها، و این واقعیت است که نمونهها فاقد هرگونه مبهم هستند.

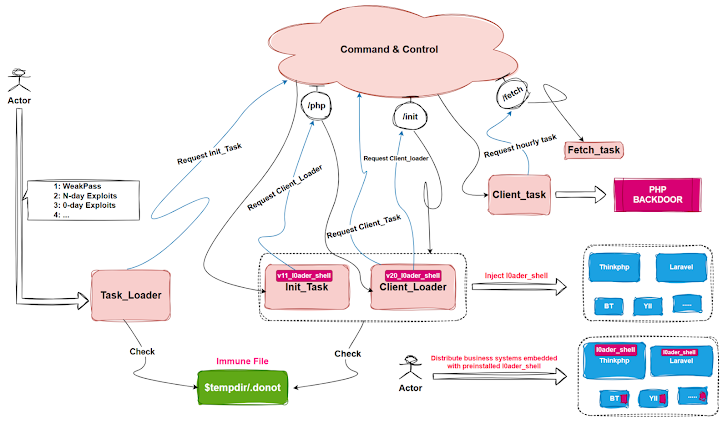

Glutton در قلب خود یک چارچوب بدافزار ماژولار است که قادر است فایلهای PHP را روی دستگاههای موردنظر و همچنین دربهای پشتی آلوده کند. اعتقاد بر این است که دسترسی اولیه از طریق بهرهبرداری از نقصهای روز صفر و روز N و حملات brute-force به دست میآید.

یکی دیگر از رویکردهای غیرمتعارف شامل تبلیغات در انجمنهای جرائم سایبری میزبانهای سازمانی در معرض خطر است که حاوی l0ader_shell، یک درب پشتی تزریقشده به فایلهای PHP است، که عملاً به اپراتورها اجازه میدهد تا حملاتی را علیه سایر مجرمان سایبری انجام دهند.

ماژول اولیهای که حمله را فعال میکند “task_loader” است که برای ارزیابی محیط اجرا و واکشی اجزای اضافی ازجمله “init_task” استفاده میشود، که مسئول دانلود یک درب پشتی مبتنی بر ELF است که بهعنوان مدیر فرآیند FastCGI (“/lib/php-fpm”) ظاهر میشود[۳] و مسئولیت آلوده کردن فایلهای PHP با کدهای مخرب برای اجرای payload بیشتر و جمعآوری اطلاعات حساس و اصلاح فایلهای سیستم را بر عهده دارد.

زنجیره حمله همچنین شامل یک ماژول به نام “client_loader” است، یک نسخه بازسازیشده از “init_task”، که از یک زیرساخت شبکه بهروز شده استفاده میکند و توانایی دانلود و اجرای یک کلاینت درب پشتی را در خود جای داده است. این فایلهای سیستمی مانند “/etc/init.d/network” را برای ایجاد پایداری تغییر میدهد.

درب پشتی PHP یک درب پشتی با امکانات کامل است که از ۲۲ فرمان منحصربهفرد پشتیبانی میکند که به آن اجازه میدهد اتصالات C2 را بین TCP و UDP تغییر دهد، یک shell راهاندازی کند، فایلها را دانلود/آپلود کند، عملیات فایل و دایرکتوری را انجام دهد و کدهای دلخواه PHP را اجرا کند. علاوه بر این، این فریم ورک امکان fetch و اجرای payloadهای بیشتر PHP را با نظرسنجی دورهای از سرور C2 فراهم میکند.

XLab میگوید: «این payloadها بسیار ماژولار هستند و میتوانند بهطور مستقل کار کنند یا بهطور متوالی از طریق task_loader اجرا شوند تا یک چارچوب حمله جامع را تشکیل دهند. همه اجرای کدها در فرآیندهای PHP یا PHP-FPM (FastCGI) انجام میشود و اطمینان حاصل میکند که هیچ فایلی از پس بارگذاری باقی نمیماند، بنابراین به یک ردپای مخفی دست مییابد.»

یکی از جنبههای قابلتوجه دیگر استفاده از ابزار [۴]HackBrowserData در سیستمهایی است که توسط اپراتورهای جرائم سایبری برای سرقت اطلاعات حساس با هدف احتمالی اطلاعرسانی در مورد کمپینهای فیشینگ یا مهندسی اجتماعی در آینده استفاده میشود.

XLab گفت: “علاوه بر هدف قرار دادن قربانیان سنتی “Whitehat” از طریق جرائم سایبری، Glutton تمرکز استراتژیک خود را بر بهرهبرداری از اپراتورهای منابع جرائم سایبری نشان میدهد. این یک زنجیره حمله بازگشتی ایجاد میکند و از فعالیتهای خود مهاجمان علیه آنها استفاده میکند.”

این افشاگری چند هفته پسازآن صورت میگیرد که XLab نسخه بهروز شده بدافزار APT41 به نام Mélofée را شرح داد[۵] که مکانیسمهای پایداری بهبودیافتهای را اضافه میکند و یک درایور هسته رمزگذاری شده با RC4 را برای پوشاندن آثار فایلها، فرآیندها و اتصالات شبکه تعبیه میکند.

پس از نصب، درب پشتی لینوکس برای برقراری ارتباط با سرور C2 برای دریافت و اجرای دستورات مختلف، ازجمله جمعآوری اطلاعات دستگاه و فرآیند، راهاندازی پوسته، مدیریت فرآیندها، انجام عملیات فایل و دایرکتوری، و حذف نصب مجهز شده است.

این شرکت گفت[۶]: «Mélofée عملکرد سادهای را با قابلیتهای مخفیکاری بسیار مؤثر ارائه میدهد. نمونههایی از این خانواده بدافزار نادر است و نشان میدهد که مهاجمان ممکن است استفاده از آن را به اهداف با ارزش محدود کنند.»

منابع

[۱] https://blog.xlab.qianxin.com/glutton_stealthily_targets_mainstream_php_frameworks-en

[۲] https://thehackernews.com/2021/03/researchers-unveil-new-linux-malware.html

[۳] https://www.php.net/manual/en/install.fpm.php

[۴] https://thehackernews.com/2024/03/hackers-target-indian-defense-and.html

[۵] https://thehackernews.com/2023/03/melofee-researchers-uncover-new-linux.html

[۶] https://blog.xlab.qianxin.com/analysis_of_new_melofee_variant_en/

[۷] https://thehackernews.com/2024/12/new-glutton-malware-exploits-popular.html

ثبت ديدگاه