محققان امنیت سایبری کمپین مخرب جدیدی را کشف کردهاند که از تکنیکی به نام Bring Your Own Vulnerable Driver یا BYOVD [1] برای خلع سلاح حفاظتی امنیتی و درنهایت دسترسی به سیستم آلوده استفاده میکند.

محققان امنیت سایبری کمپین مخرب جدیدی را کشف کردهاند که از تکنیکی به نام Bring Your Own Vulnerable Driver یا BYOVD [1] برای خلع سلاح حفاظتی امنیتی و درنهایت دسترسی به سیستم آلوده استفاده میکند.

Trishaan Kalra، محقق امنیتی Trellix در تحلیلی که هفته گذشته منتشر شد، گفت[۲]: “این بدافزار مسیر شومتری را انتخاب میکند: یک درایور قانونی Avast Anti-Rootkit (aswArPot.sys) را حذف میکند و آن را دستکاری میکند تا برنامه مخرب خود را انجام دهد.”

“این بدافزار از دسترسی عمیق ارائهشده توسط این درایور برای خاتمه دادن به فرآیندهای امنیتی، غیرفعال کردن نرمافزارهای حفاظتی و به دست گرفتن کنترل سیستم آلوده بهرهبرداری میکند.”

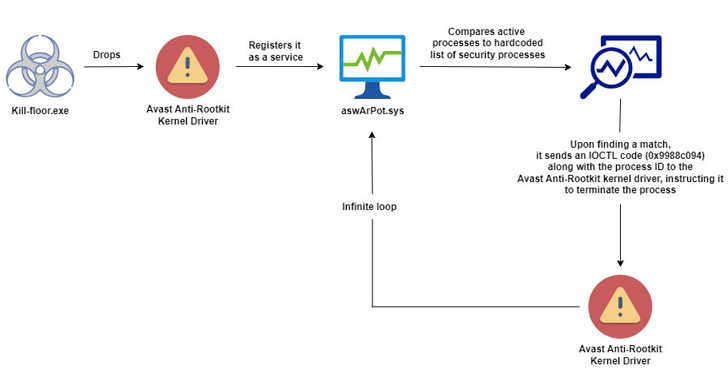

نقطه شروع حمله یک فایل اجرایی (kill-floor.exe) است که درایور قانونی Avast Anti-Rootkit را حذف میکند، که متعاقباً بهعنوان یک سرویس با استفاده از Service Control (sc.exe) برای انجام اقدامات مخرب خود ثبت میشود.

هنگامیکه درایور راهاندازی میشود، بدافزار به سیستم دسترسی در سطح هسته پیدا میکند و به آن اجازه میدهد درمجموع ۱۴۲ فرآیند، ازجمله فرآیندهای مربوط به نرمافزار امنیتی را خاتمه دهد، که در غیر این صورت میتواند زنگ خطر را ایجاد کند.

این کار با گرفتن snapshotها از فرآیندهای در حال اجرا فعال در سیستم و بررسی نام آنها در برابر فهرست کدگذاری شده سختافزاری از پردازشها برای کشتن انجام میشود.

Kalra گفت: «ازآنجاییکه درایورهای حالت هسته میتوانند فرآیندهای حالت کاربر را نادیده بگیرند، درایور Avast میتواند فرآیندها را در سطح هسته خاتمه دهد و بدون زحمت مکانیسمهای حفاظت از دستکاری اکثر راهحلهای آنتیویروس و EDR را دور بزند.»

بردار دسترسی اولیه دقیق مورداستفاده برای حذف بدافزار در حال حاضر مشخص نیست. همچنین مشخص نیست که این حملات تا چه حد گسترده و چه کسانی مورد هدف هستند.

گفته میشود، حملات BYOVD به روشی رایج تبدیل شده است که توسط عوامل تهدید برای استقرار باجافزار[۳] در سالهای اخیر مورداستفاده قرار گرفته است، زیرا آنها از درایورهای امضاشده اما معیوب برای دور زدن کنترلهای امنیتی استفاده مجدد میکنند.

در اوایل ماه مه ۲۰۲۴، Elastic Security Labs جزئیات یک کمپین بدافزار GHOSTENGINE را فاش کرد[۴] که از درایور Avast برای خاموش کردن فرآیندهای امنیتی استفاده میکرد.

منابع

[۱] https://blogs.vmware.com/security/2023/04/bring-your-own-backdoor-how-vulnerable-drivers-let-hackers-in.html

[۲] https://www.trellix.com/blogs/research/when-guardians-become-predators-how-malware-corrupts-the-protectors

[۳] https://unit42.paloaltonetworks.com/edr-bypass-extortion-attempt-thwarted

[۴] https://thehackernews.com/2024/05/ghostengine-exploits-vulnerable-drivers.html

[۵] https://thehackernews.com/2024/11/researchers-uncover-malware-using-byovd.html

ثبت ديدگاه