یک آسیبپذیری دور زدن احراز هویت بحرانی در افزونه Really Simple Security (Really Simple SSL سابق) برای وردپرس فاش شده است که در صورت بهرهبرداری موفقیتآمیز، میتواند به مهاجم اجازه دهد از راه دور به یک سایت حساس دسترسی کامل مدیریتی داشته باشد.

یک آسیبپذیری دور زدن احراز هویت بحرانی در افزونه Really Simple Security (Really Simple SSL سابق) برای وردپرس فاش شده است که در صورت بهرهبرداری موفقیتآمیز، میتواند به مهاجم اجازه دهد از راه دور به یک سایت حساس دسترسی کامل مدیریتی داشته باشد.

این آسیبپذیری در افزونه Really Simple Security که بهعنوان CVE-2024-10924 ردیابی میشود (امتیاز ۹٫۸ در مقیاس CVSS)، هر دو نسخه رایگان و پریمیوم افزونه را تحت تأثیر قرار میدهد. این نرمافزار روی بیش از ۴ میلیون سایت وردپرس نصبشده است.

István Márton، محقق امنیت Wordfence، گفت[۱]: «این آسیبپذیری قابل اسکریپت است، به این معنی که میتواند به یک حمله خودکار در مقیاس بزرگ تبدیل شود و وبسایتهای وردپرس را هدف قرار دهد».

پس از افشای مسئولانه در ۶ نوامبر ۲۰۲۴، این نقص در نسخه ۹٫۱٫۲ از افزونه Really Simple Security که یک هفته بعد منتشر شد، اصلاح شد. این خطر سوءاستفاده احتمالی، نگهبانان افزونه را بر آن داشته است[۲] تا با وردپرس کار کنند تا تمام سایتهایی که این افزونه را اجرا میکنند، قبل از افشای عمومی بهروزرسانی کنند.

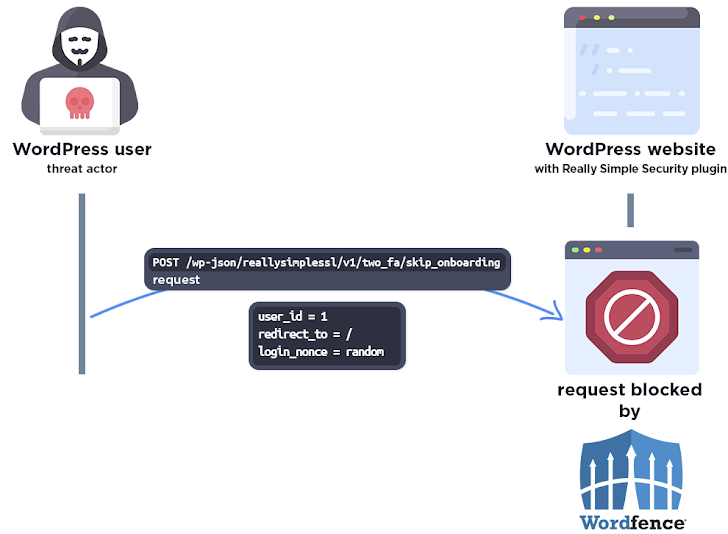

به گفته Wordfence، این آسیبپذیری دور زدن احراز هویت، که در نسخههای ۹٫۰٫۰ تا ۹٫۱٫۱٫۱ یافت میشود، از مدیریت نادرست خطای بررسی کاربر در تابعی به نام «check_login_and_get_user» ناشی میشود، درنتیجه به مهاجمان احراز هویت نشده اجازه میدهد زمانی که دو کاربر دلخواه، ازجمله مدیران، هنگامیکه احراز هویت فاکتور فعال است، وارد سیستم شوند.

Márton گفت: «متأسفانه، یکی از ویژگیهایی که احراز هویت دومرحلهای را اضافه میکند، بهطور ناامن پیادهسازی شده است و این امکان را برای مهاجمان غیرقانونی فراهم میآورد که با یک درخواست ساده زمانی که احراز هویت دومرحلهای فعال است، به هر حساب کاربری، ازجمله حساب مدیر، دسترسی پیدا کنند.»

بهرهبرداری موفقیتآمیز از این آسیبپذیری میتواند عواقب جدی داشته باشد، زیرا میتواند به عوامل مخرب اجازه دهد تا سایتهای وردپرس را ربوده و بیشتر از آنها برای اهداف مجرمانه استفاده کنند.

این افشا چند روز پسازآن صورت میگیرد که Wordfence نقص مهم دیگری را در سیستم مدیریت یادگیری WPLMS برای وردپرس فاش کرد، WordPress LMS (CVE-2024-10470، امتیاز ۹٫۸ در مقیاس CVSS) که میتواند عاملان تهدید احراز هویت نشده را قادر به خواندن و حذف فایلهای دلخواه کند، که احتمالاً منجر به کد اجرا میشود.

بهطور خاص، این موضوع قبل از نسخه ۴٫۹۶۳، «به دلیل عدمتأیید اعتبار مسیر فایل و بررسی مجوزهای کافی، در برابر خواندن و حذف فایلهای دلخواه آسیبپذیر است» و به مهاجمان تأیید نشده اجازه میدهد فایلهای دلخواه را روی سرور حذف کنند.

در این بیانیه آمده است[۳]: “این امکان را برای مهاجمان غیرقانونی فراهم میکند که بتوانند هر فایل دلخواه روی سرور را ازجمله فایل wp-config.php سایت را بخوانند و حذف کنند. حذف wp-config.php سایت را به حالت راهاندازی وادار میکند و به مهاجم اجازه میدهد تا با اتصال آن به پایگاه داده تحت کنترل خود، تصرف سایت را آغاز کند.”

منابع

[۱] https://www.wordfence.com/blog/2024/11/really-simple-security-vulnerability

[۲] https://wordpress.org/support/topic/plugin-updating-automatically-with-auto-updates-disabled-3

[۳] https://www.wordfence.com/blog/2024/11/28000-wordpress-sites-affected-by-arbitrary-file-read-and-deletion-vulnerability-in-wplms-wordpress-theme

[۴] https://thehackernews.com/2024/11/urgent-critical-wordpress-plugin.html

ثبت ديدگاه