یک کمپین تهدید در حال انجام با نام VEILDrive مشاهده شده است که از خدمات قانونی مایکروسافت، ازجمله Teams، SharePoint، Quick Assist و OneDrive بهعنوان بخشی از شیوه کار خود بهره میبرد.

یک کمپین تهدید در حال انجام با نام VEILDrive مشاهده شده است که از خدمات قانونی مایکروسافت، ازجمله Teams، SharePoint، Quick Assist و OneDrive بهعنوان بخشی از شیوه کار خود بهره میبرد.

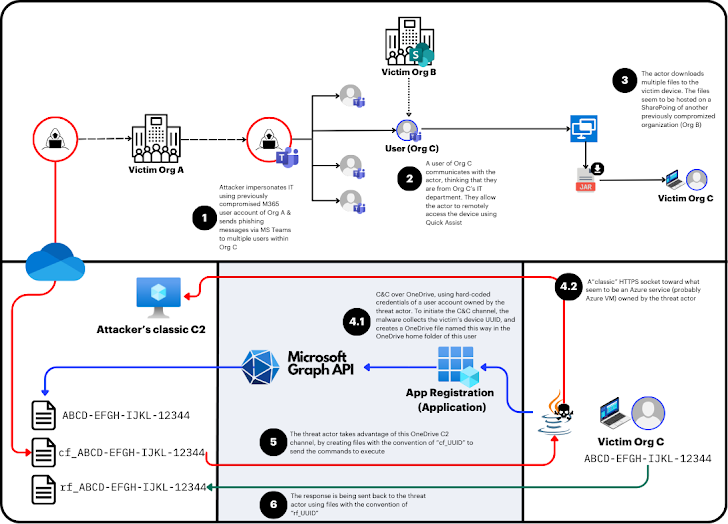

شرکت امنیت سایبری Hunters در گزارش جدیدی گفت[۱]: “یک مهاجم با استفاده از سرویسهای Microsoft SaaS – ازجمله Teams، SharePoint، Quick Assist و OneDrive – از زیرساختهای قابلاعتماد سازمانهایی که قبلاً در معرض خطر قرار گرفته بودند برای توزیع حملات spear-phishing و ذخیره بدافزارها بهرهبرداری میکند.”

این استراتژی ابرمحور به عامل تهدید این امکان را میدهد که از شناسایی توسط دستگاههای نظارت مرسوم اجتناب کند.

شکارچیان گفت که کمپین VEILDrive را در سپتامبر ۲۰۲۴ پس از واکنش به یک حادثه سایبری که یک سازمان زیرساختی حیاتی در ایالاتمتحده را هدف قرار داده بود، کشف کردند. این گروه نام این شرکت را فاش نکرد، در عوض به آن نام “Org C” داده است.

اعتقاد بر این است که این فعالیت از یک ماه قبل آغاز شده است. این حمله با استقرار بدافزار مبتنی بر جاوا که از OneDrive برای فرمان و کنترل (C2) استفاده میکند، به اوج خود رسید.

گفته میشود که عامل تهدید پشت این عملیات با جعل هویت یکی از اعضای تیم فناوری اطلاعات و درخواست دسترسی از راه دور به دستگاههای آنها از طریق ابزار Quick Assist، پیامهای Teams را برای چهار کارمند Org C ارسال کرده است.

چیزی که این روش مصالحه اولیه را متمایز کرد این بود که مهاجم بهجای ایجاد یک حساب کاربری جدید برای این منظور، از یک حساب کاربری متعلق به قربانی بالقوه قبلی (Org A) استفاده کرد.

Hunters دراینباره گفت: «پیامهای تیمهای مایکروسافت که توسط کاربران هدف Org C دریافت میشد، با عملکرد «دسترسی خارجی[۲]» تیمهای مایکروسافت امکانپذیر شد، که بهطور پیشفرض امکان ارتباط یکبهیک با هر سازمان خارجی را فراهم میکند.»

در مرحله بعدی، عامل تهدید از طریق چت، پیوند دانلود شیرپوینت را به فایل آرشیو ZIP (“Client_v8.16L.zip”) که روی مستأجر دیگری (Org B) میزبانی شده بود، به اشتراک گذاشت. آرشیو ZIP در میان فایلهای دیگر، ابزار دسترسی از راه دور دیگری به نام LiteManager تعبیه کرده است.

سپس دسترسی از راه دور بهدستآمده از طریق Quick Assist برای ایجاد وظایف برنامهریزیشده روی سیستم برای اجرای دورهای نرمافزار نظارت و مدیریت از راه دور LiteManager (RMM) مورداستفاده قرار گرفت.

همچنین یک فایل ZIP دوم (“Cliento.zip”) با استفاده از همان روشی که شامل بدافزار مبتنی بر جاوا در قالب یک بایگانی جاوا (JAR) و کل کیت توسعه جاوا (JDK) برای اجرای آن است، دانلود شده است.

این بدافزار برای اتصال به یک حساب کاربری OneDrive که توسط دشمن کنترل میشود با استفاده از شناسههای رمزگذاری شده Entra ID (Azure Active Directory سابق) مهندسی شده است و از آن بهعنوان C2 برای واکشی و اجرای دستورات PowerShell در سیستم آلوده با استفاده از Microsoft Graph API استفاده میکند.

همچنین در یک مکانیسم بازگشتی بستهبندی میشود که یک سوکت HTTPS را به یک ماشین مجازی Azure راه دور راهاندازی میکند، که سپس برای دریافت دستورات و اجرای آنها درزمینه PowerShell استفاده میشود.

این اولین بار نیست که از برنامه Quick Assist به این شکل استفاده میشود. در اوایل ماه مه، مایکروسافت هشدار داد[۳] که یک گروه مجرم سایبری با انگیزه مالی معروف به Storm-1811 از ویژگیهای Quick Assist با تظاهر به حرفهای بودن فناوری اطلاعات یا پرسنل پشتیبانی فنی برای دسترسی و حذف باجافزار Black Basta سوءاستفاده کرده است.

این توسعه همچنین هفتهها پسازآن صورت میگیرد که سازنده ویندوز اعلام کرد[۴] کمپینهایی را مشاهده کرده است که از سرویسهای میزبانی فایل قانونی مانند SharePoint، OneDrive و Dropbox بهعنوان ابزاری برای فرار از شناسایی سوءاستفاده میکنند.

Hunters گفت: «این استراتژی وابسته به SaaS، شناسایی بلادرنگ را پیچیده میکند و دفاعهای معمولی را دور میزند. این بدافزار با zero obfuscation و کدهای ساختاریافته، روند معمول طراحی متمرکز بر فرار را به چالش میکشد و آن را بهطور غیرعادی خوانا و ساده میکند.»

منابع

[۱] https://www.hunters.security/en/blog/veildrive-microsoft-services-malware-c2

[۲] https://learn.microsoft.com/en-us/microsoftteams/trusted-organizations-external-meetings-chat?tabs=organization-settings

[۳] https://thehackernews.com/2024/05/cybercriminals-exploiting-microsofts.html

[۴] https://thehackernews.com/2024/10/microsoft-detects-growing-use-of-file.html

[۵] https://thehackernews.com/2024/11/veildrive-attack-exploits-microsoft.html

ثبت ديدگاه