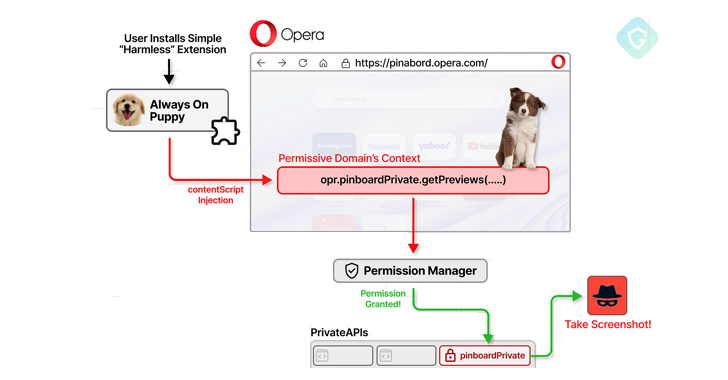

یک نقص امنیتی که اکنون در مرورگر وب اپرا وصله شده است، میتواند یک برنامه افزودنی مخرب را فعال کند تا دسترسی غیرمجاز و کامل به APIهای خصوصی داشته باشد.

یک نقص امنیتی که اکنون در مرورگر وب اپرا وصله شده است، میتواند یک برنامه افزودنی مخرب را فعال کند تا دسترسی غیرمجاز و کامل به APIهای خصوصی داشته باشد.

آزمایشگاه Guardio گفت که این حمله با نام رمز CrossBarking میتوانست انجام اقداماتی مانند گرفتن اسکرین شات، تغییر تنظیمات مرورگر و سرقت حساب کاربری را ممکن کند.

برای نشان دادن این مشکل، این شرکت اعلام کرد که موفق شده است یک افزونه مرورگرِ بهظاهر بیضرر را در فروشگاه وب کروم منتشر کند که میتواند پس از نصب در اپرا از این نقص بهرهبرداری کند و آن را به نمونهای از حمله cross-browser-store تبدیل کند.

Nati Tal، رئیس آزمایشگاههای Guardio در گزارشی که با The Hacker News به اشتراک گذاشته شده است، گفت[۱]: «این مطالعه موردی نهتنها تضاد همیشگی بین بهرهوری و امنیت را برجسته میکند، بلکه نگاهی اجمالی به تاکتیکهای استفادهشده توسط بازیگران تهدید مدرن که درست زیر رادار عمل میکنند ارائه میدهد.»

این مشکل از ۲۴ سپتامبر ۲۰۲۴، پس از افشای مسئولانه، توسط اپرا رسیدگی شده است[۲]. بااینحال، این اولین بار نیست که نقصهای امنیتی در این مرورگر شناسایی میشود.

در اوایل ژانویه امسال، جزئیات یک آسیبپذیری بهعنوان MyFlaw ردیابی شد[۳] که از یک ویژگی قانونی به نام My Flow برای اجرای هر فایلی در سیستمعامل اصلی بهره میبرد.

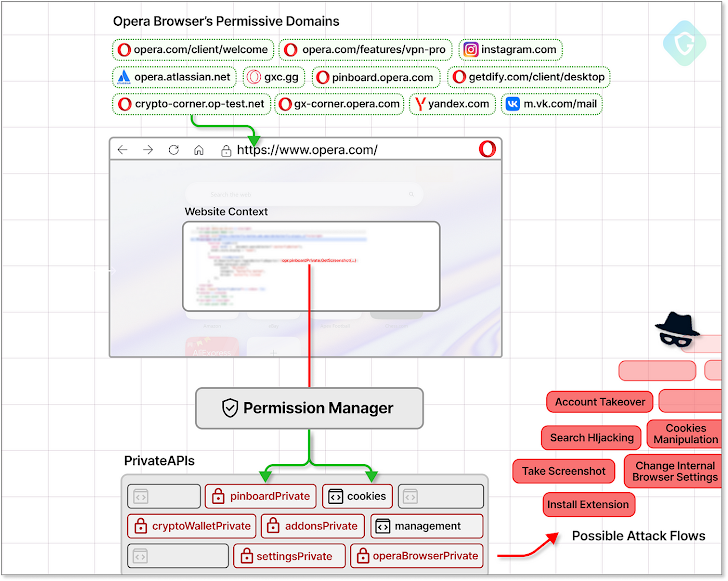

آخرین تکنیک حمله به این واقعیت بستگی دارد که چندین زیر دامنه تحت مالکیت اپرا که در دسترس عموم است، دسترسی ممتاز به APIهای خصوصی تعبیهشده در مرورگر دارند. این دامنهها برای پشتیبانی از ویژگیهای خاص اپرا مانند Opera Wallet، Pinboard و موارد دیگر و همچنین مواردی که در توسعه داخلی استفاده میشوند، استفاده میشوند.

نام برخی از دامنهها، که شامل دامنههای شخص ثالث خاصی نیز میشود، در زیر فهرست شده است:

- crypto-corner.op-test.net

- op-test.net

- gg

- atlassian.net

- opera.com

- https://instagram.com

- com

درحالیکه sandboxing تضمین میکند که زمینه مرورگر از بقیه سیستمعامل جدا باقی میماند، تحقیقات Guardio نشان داد که اسکریپتهای محتوای موجود[۴] در یک برنامه افزودنی مرورگر میتوانند برای تزریق جاوا اسکریپت مخرب به دامنههای بیشازحد مجاز و دسترسی به API های خصوصی استفاده شوند.

Tal توضیح داد: «اسکریپت محتوا به DOM (مدل شیء سند) دسترسی دارد. این شامل توانایی تغییر پویا آن است، بهویژه با افزودن عناصر جدید.»

با استفاده از این دسترسی، مهاجم میتواند از همه برگههای باز عکس بگیرد، کوکیهای جلسه را برای ربودن حسابها استخراج کند، و حتی تنظیمات DNS-over-HTTPS (DoH) مرورگر را برای حل دامنهها از طریق یک سرور DNS تحت کنترل مهاجم تغییر دهد.

این میتواند زمینه را برای حملات قدرتمند دشمن در وسط (AitM) فراهم کند، زمانی که قربانیان تلاش میکنند از بانکها یا سایتهای رسانههای اجتماعی بازدید کنند و در عوض آنها را به همتایان مخرب خود هدایت کنند.

این برنامه افزودنی مخرب، بهنوبه خود، میتواند بهعنوان چیزی بیضرر برای هر یک از کاتالوگهای افزودنی، ازجمله فروشگاه وب گوگل کروم، منتشر شود، جایی که کاربران میتوانند آن را دانلود کرده و به مرورگرهای خود اضافه کنند و درواقع حمله را آغاز کنند. بااینحال، برای اجرای جاوا اسکریپت در هر صفحه وب، بهویژه دامنههایی که به API های خصوصی دسترسی دارند، به مجوز نیاز دارد.

با نفوذ مکرر افزونههای مرورگر سرکش[۵] به فروشگاههای رسمی، ناگفته نماند برخی از موارد قانونی که در شیوههای جمعآوری دادههای خود شفافیت ندارند[۶]، یافتهها بر نیاز به احتیاط قبل از نصب آنها تأکید میکند.

Tal گفت: «افزونههای مرورگر قدرت قابلتوجهی دارند – چه خوب چه بد. بهاینترتیب، مجریان سیاست باید آنها را بهشدت تحت نظر بگیرند.»

“مدل بررسی فعلی کوتاه است؛ ما توصیه میکنیم آن را با نیروی انسانی اضافی و روشهای تجزیهوتحلیل مستمر تقویت کنید که بر فعالیت یک برنامه افزودنی حتی پس از تائید نظارت میکند. علاوه بر این، اجرای تائید هویت واقعی برای حسابهای توسعهدهنده بسیار مهم است، بنابراین بهسادگی از یک ایمیل رایگان و یک ایمیل پیشپرداخت استفاده کنید. کارت اعتباری برای ثبتنام کافی نیست.”

بهروزرسانی

اپرا بیانیه زیر را با The Hacker News به اشتراک گذاشت:

آسیبپذیری موردبحث بهعنوان بخشی از کار مداوم ما با محققان شخص ثالث برای شناسایی نقصهای امنیتی و رفع آنها قبل از اینکه فرصت بهرهبرداری توسط بازیگران بد داشته باشند، کشف شد. افشای مسئولانه بهترین روش در امنیت سایبری است که به ارائهدهندگان نرمافزار کمک میکند تا از تهدیدها جلوتر بمانند و به محققان اجازه میدهد تا آگاهی خود را در مورد این مسائل مهم افزایش دهند.

توجه به این نکته مهم است که آسیبپذیریای که Guardio شناسایی کرده، میتواند کاربر را در معرض خطر حمله قرار دهد، درصورتیکه فریب آنها را برای نصب یک برنامه افزودنی مخرب از خارج از فروشگاه افزونههای اپرا بفرستند. افزونهای که Guardio برای انجام این حمله ارائه کرد، در یک فروشگاه شخص ثالث میزبانی شد، زیرا این فروشگاه افزونههای اپرا بهطور انحصاری بررسی میکند، بهویژه برای جلوگیری از دسترسی چنین افزونههای مخربی به کاربران. این امر اهمیت یک فرآیند بازبینی قوی و همچنین یک زیرساخت امن در فروشگاههای افزونه مرورگر را نشان میدهد و افزونههای قدرت میتوانند از آن استفاده کنند.

هیچ مدرکی دال بر وقوع این سناریوی خاص در سطح اینترنت وجود ندارد و طبق اطلاعات ما و Guardio، هیچ کاربر اپرا واقعاً مورد این حمله قرار نگرفته است. مایلیم از تیم Guardio برای این همکاری تشکر کنیم، که نشان میدهد چگونه افشای مسئولانه یک قطعه کلیدی از پازل امنیتی نرمافزار است و به حفظ امنیت کاربران کمک میکند.

منابع

[۱] https://labs.guard.io/crossbarking-how-an-opera-0-day-could-have-been-exploited-by-a-cross-browser-extension-store-db3e6d6e6aa8

[۲] https://blogs.opera.com/desktop/2024/09/opera-113-0-5230-132-stable-update

[۳] https://thehackernews.com/2024/01/opera-myflaw-bug-could-let-hackers-run.html

[۴] https://developer.chrome.com/docs/extensions/develop/concepts/content-scripts

[۵] https://thehackernews.com/2024/08/new-malware-hits-300000-users-with.html

[۶] https://www.wizcase.com/blog/privacy-overreach-of-ai-browser-extensions

[۷] https://thehackernews.com/2024/10/opera-browser-fixes-big-security-hole.html

ثبت ديدگاه