سه بسته مخرب منتشرشده در رجیستری npm در سپتامبر ۲۰۲۴ حاوی بدافزار شناختهشدهای به نام BeaverTail، دانلود کننده جاوا اسکریپت و دزد اطلاعات مرتبط با یک کمپین در حال انجام کره شمالی که بهعنوان Contagious Interview ردیابی شده است، یافت شد.

سه بسته مخرب منتشرشده در رجیستری npm در سپتامبر ۲۰۲۴ حاوی بدافزار شناختهشدهای به نام BeaverTail، دانلود کننده جاوا اسکریپت و دزد اطلاعات مرتبط با یک کمپین در حال انجام کره شمالی که بهعنوان Contagious Interview ردیابی شده است، یافت شد.

تیم تحقیقاتی امنیت Datadog این فعالیت را تحت نام Tenacious Pungsan که با نامهای CL-STA-0240 و Famous Chollima نیز شناخته میشود، نظارت میکند[۱].

نام بستههای مخرب که دیگر برای دانلود از رجیستری بسته در دسترس نیستند، در زیر آمده است:

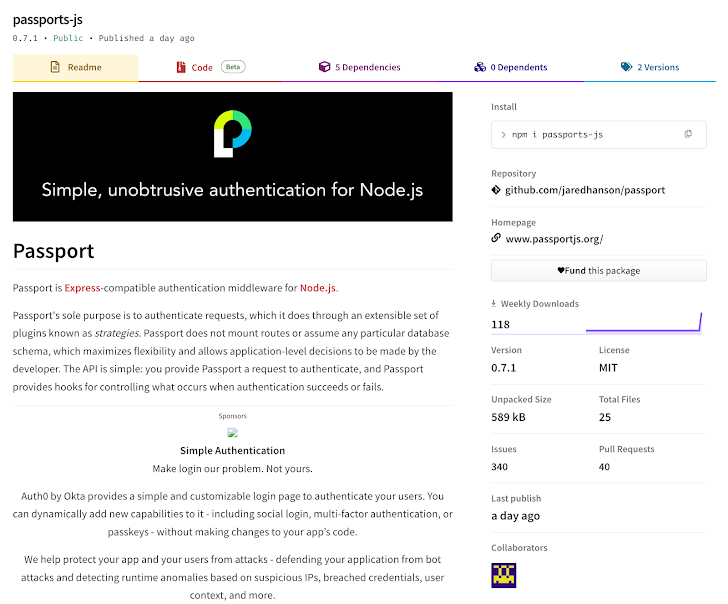

- passports-js، یک کپی backdoored از پاسپورت (۱۱۸ بارگیری)

- bcrypts-js، یک نسخه backdoored از bcryptjs (81 بارگیری)

- blockscan-api، یک نسخه backdoored از etherscan-api (124 دانلود)

Contagious Interview به یک کمپین یکساله[۲] انجامشده توسط جمهوری دموکراتیک خلق کره (DPRK) اشاره دارد که شامل فریب توسعهدهندگان برای دانلود بستههای مخرب یا برنامههای بهظاهر بیضرر ویدئو کنفرانس بهعنوان بخشی از یک تست کدگذاری است که اولین بار در نوامبر ۲۰۲۳ آشکار شد.

این اولین بار نیست که عوامل تهدید از بستههای npm برای توزیع BeaverTail استفاده میکنند. در اوت ۲۰۲۴، شرکت امنیتی زنجیره تأمین نرمافزار Phylum دسته دیگری از بستههای npm را فاش کرد[۳] که راه را برای استقرار BeaverTail و یک درب پشتی پایتون به نام InvisibleFerret هموار کرد.

نام بستههای مخرب شناساییشده در آن زمان temp-etherscan-api، ethersscan-api، telegram-con، helmet-validate و qq-console بود. یکی از جنبههایی که در دو مجموعه بسته مشترک است، تلاش مداوم بازیگران تهدید برای تقلید از بسته etherscan-api است که نشان میدهد بخش ارزهای دیجیتال یک هدف دائمی است.

سپس ماه گذشته، Stacklok گفت که موج جدیدی از بستههای تقلبی – eslint-module-conf و eslint-scope-util را شناسایی کرده است[۴] که برای برداشت ارزهای دیجیتال و ایجاد دسترسی دائمی به ماشینهای توسعهدهنده در معرض خطر طراحی شدهاند.

Palo Alto Networks Unit 42 در اوایل این ماه به هکر نیوز گفت که این کمپین ثابت کرده است که روشی مؤثر برای توزیع بدافزار با بهرهبرداری از اعتماد و فوریت یک جوینده کار هنگام درخواست فرصتهای آنلاین است.

این یافتهها نشان میدهد که چگونه عوامل تهدید بهطور فزایندهای از زنجیره تأمین نرمافزار منبع باز بهعنوان یک بردار حمله برای آلوده کردن اهداف پاییندستی سوءاستفاده میکنند.

Datadog گفت: «کپی و درب پشتی بستههای قانونی npm همچنان تاکتیک رایج عوامل تهدید در این اکوسیستم است. این کمپینها، همراه با Contagious Interview بهطور گستردهتر، نشان میدهند که توسعهدهندگان منفرد اهداف ارزشمندی برای این بازیگران تهدید مرتبط با کره شمالی باقی میمانند.»

منابع

[۱] https://securitylabs.datadoghq.com/articles/tenacious-pungsan-dprk-threat-actor-contagious-interview

[۲] https://thehackernews.com/2024/10/n-korean-hackers-use-fake-interviews-to.html

[۳] https://thehackernews.com/2024/08/north-korean-hackers-target-developers.html

[۴] https://stacklok.com/blog/dependency-hijacking-dissecting-north-koreas-new-wave-of-defi-themed-open-source-attacks-targeting-developers

[۵] https://thehackernews.com/2024/10/beavertail-malware-resurfaces-in.html

ثبت ديدگاه