پیادهسازی پروتکل کنترل انتقال یا همان TCP در تمامی سیستمهای عامل لینوکس از سال ۲۰۱۲، دارای یک نقص امنیتی است. این مشکل برای این نگرانکننده است که سیستمعامل لینوکس بهصورت گستردهای در وب سرورها، موبایلهای با سیستمعامل اندروید، تبلت ها و تلویزیونها استفاده می شود.

محققان یک نقص امنیتی را در سیستمهای لینوکس پیدا کردهاند، که به حملهکننده قابلیت شکستن ارتباطات غیر رمز شده و تزریق بدافزار را بین ارتباطات دو ماشین آسیبپذیر میدهد. همچنین این آسیبپذیری، امکان شکستن ارتباط رمز شدهی HTTPS و کاهش امنیت ارتباطات امن شده را نیز در اختیار حملهکننده میگذارد. این آسیبپذیری تهدیدی برای قابلیت بینامی برای کاربران استفادهکننده از سرویس Tor نیز میباشد.

این آسیبپذیری در قسمت طراحی و پیادهسازی کد مربوط به Request for comments:5961 میباشد که یک استاندارد جدید اینترنت برای استفاده از TCP بهمنظور مقاومت بیشتر در برابر حملات است. پروتکل TCP قلب تمامی ارتباطات اینترنت میباشد. تمامی ارتباطات لایه کاربرد مانند HTTP،FTP،SSH،DNS و Telnet براساس TCP کار میکنند. تمامی وب سرورها و برنامهها از پروتکل TCP برای برقراری ارتباط و انتقال داده بین یکدیگر استفاده میکنند.

تیمی متشکل از ۶ محقق دانشگاه کالیفرنیا-ریورساید و آزمایشگاه تحقیقاتی ارتش امریکا با ارائه کد مخرب این نقص امنیتی در سمپوزیوم امنیتی USENIX نشان دادند که چگونه میتوان به دو میزبان که از طریق پروتکل TCP با یکدیگر در ارتباط میباشند، حمله کرد.

معمولاً، پروتکل TCP پیامها را به تعدادی بسته با شمارههای دنبالهدار خاص تبدیل میکند و به سمت گیرنده ارسال مینماید. پس از آن در سمت گیرنده بستهها با توجه به شمارهها به یکدیگر متصل شده و پیام اصلی بازیابی میشود.

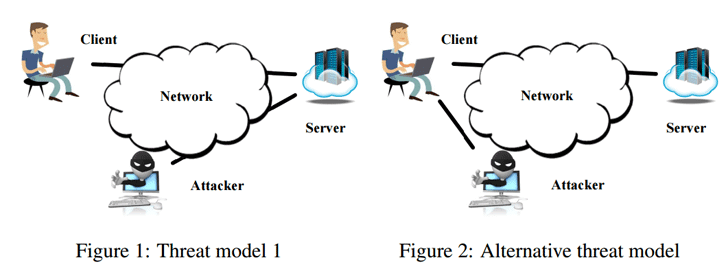

محققان دریافتهاند که با استفاده از حملات side channel میتوان شماره بستههای TCP را در۱۰ ثانیه اول ارتباط فقط با داشتن آدرس ای پی طرفین ارتباط، حدس زد. این کار بدین معنی است که بدون حمله مردی در میان میتوان بستههای TCP را شنود و یا تزریق کرد.

محققان، نتیجه تحقیقات خود را در مقالهای با عنوان “Off-Path TCP Exploits: Global Rate Limit Considered Dangerous”، مطرح کردهاند. این پژوهشگران در ارائهی خود در سمپوزیوم یک فرم phishing را در سایت USA Today تزریق کردهاند.

حمله به شبکه تور

پژوهشگران نشان دادهاند که با توجه به نقص امنیتی CVE-2016-5696 چگونه میتوان یک ارتباط امن SSH را شکست و ارتباط را با یک ارتباط رمز شده براساس شبکه تور تغییر داد.

چگونگی خنثیسازی حملات

برای خنثیسازی حملات مربوط به TCP، باید حد مربوط به نرخ ACK را در سیستمعاملهای لینوکسی به مقدار بالایی تغییر داد. برای این کار کافی است که در فایل Sysctl.conf که در شاخه etc میباشد مقدار رشته زیر را اضافه کرد.

Net.ipv4.tcp_challenge_ack_limit = 999999999

پس از تغییرات انجامشده باید قانون جدید ایجادشده را با دستور زیر فعال کرد

Sysctl –p

تمامی لینوکسهای با نسخه ۳٫۶ نسبت به این حمله آسیبپذیر میباشند.

منبع

http://thehackernews.com/2016/08/linux-tcp-packet-hacking.html

ثبت ديدگاه