محققان امنیت سایبری یک کمپین بدافزار جدید را فاش کردهاند که از یک loader بدافزار به نام PureCrypter برای ارائه یک تروجان دسترسی از راه دور (RAT) به نام DarkVision RAT استفاده میکند.

محققان امنیت سایبری یک کمپین بدافزار جدید را فاش کردهاند که از یک loader بدافزار به نام PureCrypter برای ارائه یک تروجان دسترسی از راه دور (RAT) به نام DarkVision RAT استفاده میکند.

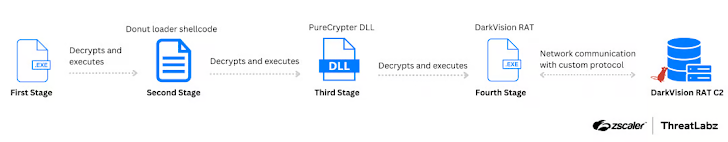

این فعالیت که توسط Zscaler ThreatLabz در جولای ۲۰۲۴ مشاهده شد، شامل یک فرآیند چندمرحلهای برای تحویل محموله RAT است.

Muhammed Irfan V A، محقق امنیتی، در تحلیلی گفت[۱]: DarkVision RAT با سرور فرمان و کنترل (C2) خود با استفاده از یک پروتکل شبکه سفارشی از طریق سوکتها ارتباط برقرار میکند.

DarkVision RAT از طیف گستردهای از دستورات و پلاگینها پشتیبانی میکند که قابلیتهای اضافی مانند keylogging، دسترسی از راه دور، سرقت رمز عبور، ضبط صدا و ضبط صفحهنمایش را امکانپذیر میسازد.

PureCrypter که برای اولین بار در سال ۲۰۲۲ بهصورت عمومی فاش شد[۲]، یک loader بدافزار off-the-shelf است که برای فروش بهصورت اشتراک در دسترس است و به مشتریان امکان توزیع دزدان اطلاعات، RATها و باج افزارها را ارائه میدهد.

بردار دسترسی اولیه دقیق مورداستفاده برای ارائه PureCrypter و بهطور بسط DarkVision RAT دقیقاً مشخص نیست، اگرچه راه را برای یک فایل اجرایی NET هموار میکند که مسئول رمزگشایی و راهاندازی [۳]Donut loader منبع باز است.

بارگذار Donut متعاقباً اقدام به راهاندازی PureCrypter میکند، که درنهایت DarkVision را باز میکند و بارگذاری میکند، درحالیکه پایداری را تنظیم میکند و مسیرهای فایل و نامهای فرآیند استفادهشده توسط RAT را به لیست محرومیتهای[۴] آنتیویروس Microsoft Defender اضافه میکند.

پایداری با تنظیم وظایف برنامهریزیشده با استفاده از رابط ITaskService COM، کلیدهای اتوران و ایجاد یک اسکریپت دستهای که حاوی دستوری برای اجرای فایل اجرایی RAT است و قرار دادن میانبر برای اسکریپت دستهای در پوشه راهاندازی ویندوز به دست میآید.

RAT که در ابتدا در سال ۲۰۲۰ ظاهر شد[۵]، در یک سایت کلین نت با مبلغی کمتر از ۶۰ دلار برای پرداخت one-time تبلیغ میشود و پیشنهادی جذاب برای عوامل تهدید و مجرمان سایبری مشتاق با دانش فنی کمی که به دنبال راهاندازی حملات خود هستند ارائه میکند.

RAT که در C++ و اسمبلی (با نام مستعار ASM) برای “عملکرد بهینه” توسعه یافته است، دارای مجموعه گستردهای از ویژگیها است که امکان تزریق فرآیند، shell از راه دور، پراکسی معکوس، دستکاری کلیپ بورد، keylogging، ضبط اسکرینشات، و بازیابی کوکی و رمز عبور از مرورگرهای وب را فراهم میکند.

همچنین برای جمعآوری اطلاعات سیستم و دریافت افزونههای اضافی ارسالشده از سرور C2 طراحی شده است که عملکرد آن را بیشتر میکند و به اپراتورها کنترل کامل بر میزبان ویندوز آلوده را میدهد.

Zscaler میگوید: DarkVision RAT یک ابزار قدرتمند و همهکاره برای مجرمان سایبری است که طیف گستردهای از قابلیتهای مخرب را ارائه میدهد، از keylogging و ضبط صفحه گرفته تا سرقت رمز عبور و اجرای از راه دور.

“این تطبیقپذیری، همراه با هزینه کم و در دسترس بودن آن در انجمنهای هک و وبسایت آنها، باعث محبوبیت فزاینده DarkVision RAT در بین مهاجمان شده است.”

این یافتهها با ظهور یک loader بدافزار جدید به نام Pronsis Loader که در کمپینهای ارائهدهندهLumma Stealer و Latrodectus مورداستفاده قرار گرفته است، همزمان است. اولین نسخه به نوامبر ۲۰۲۳ بازمیگردد.

Cris Tomboc و King Orande، محققان Trustwave میگویند[۶]: «Pronsis Loader یک بدافزار تازه شناسایی شده است که شباهتهایی با بارگذار D3F@ck دارد. هر دو از فایلهای اجرایی کامپایل شده با JPHP استفاده میکنند و بهراحتی قابل تعویض هستند.

بااینحال، یکی از حوزههایی که آنها در آن اختلاف دارند، رویکردهای نصبکننده آنها است: درحالیکه D3F@ck Loader از Inno Setup Installer استفاده میکند، Pronsis Loader از سیستم نصبNullsoft Scriptable Install System (NSIS) استفاده میکند.

منابع

[۱] https://www.zscaler.com/blogs/security-research/technical-analysis-darkvision-rat

[۲] https://thehackernews.com/2023/02/purecrypter-malware-targets-government.html

[۳] https://github.com/TheWover/donut

[۴] https://learn.microsoft.com/en-us/defender-endpoint/configure-exclusions-microsoft-defender-antivirus

[۵] https://www.deepinstinct.com/blog/new-on-the-scene-darkvision-rat

[۶] https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/pronsis-loader-a-jphp-driven-malware-diverging-from-d3fck-loader

[۷] https://thehackernews.com/2024/10/new-malware-campaign-uses-purecrypter.html

ثبت ديدگاه