عوامل تهدید فعالانه در تلاش هستند تا از یک نقص امنیتی وصله شده در Veeam Backup & Replication برای استقرار باجافزار Akira و Fog بهرهبرداری کنند.

عوامل تهدید فعالانه در تلاش هستند تا از یک نقص امنیتی وصله شده در Veeam Backup & Replication برای استقرار باجافزار Akira و Fog بهرهبرداری کنند.

این فروشنده امنیت سایبری Sophos گفت که در ماه گذشته مجموعهای از حملات را با استفاده از اعتبارنامههای VPN به خطر افتاده و CVE-2024-40711 برای ایجاد یک حساب محلی و استقرار باجافزار ردیابی کرده است.

CVE-2024-40711، با امتیاز ۸/۹ از ۱۰ در مقیاس CVSS، به یک آسیبپذیری مهم[۱] اشاره دارد که امکان اجرای کد از راه دور غیرقانونی را فراهم میکند. در اوایل سپتامبر ۲۰۲۴ در Backup & Replication نسخه ۱۲٫۲ توسط Veeam موردبررسی قرار گرفت.

محقق امنیتی فلوریان هاوزر از CODE WHITE مستقر در آلمان با کشف و گزارش این نقصهای امنیتی اعتبار دارد[۲].

Sophos گفت[۳]: «در هر یک از موارد، مهاجمان ابتدا با استفاده از دروازههای VPN آسیبدیده بدون فعالسازی احراز هویت چندعاملی، به اهداف دسترسی پیدا کردند. برخی از این VPN ها از نسخههای نرمافزار پشتیبانی نشده استفاده میکردند.”

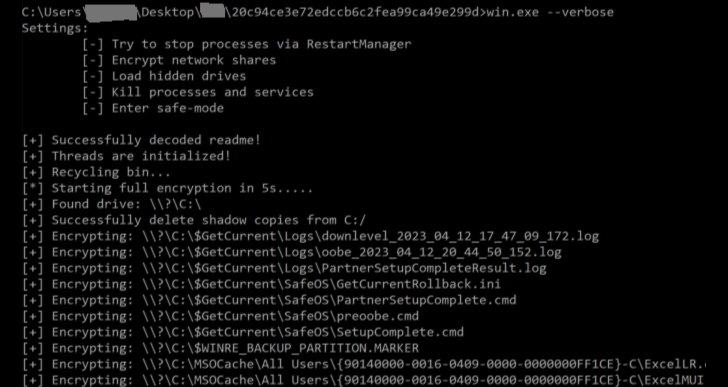

“هر بار، مهاجمان از VEEAM در URI/Trigger در پورت ۸۰۰۰ سوءاستفاده کردند، و Veeam.Backup.MountService.exe را برای ایجاد net.exe فعال کردند. این بهرهبردار یک حساب محلی، “point” ایجاد میکند و آن را به Administrators محلی و گروههای کاربران دسکتاپ از راه دور اضافه میکند.”

در حملهای که منجر به استقرار باجافزار Fog شد، گفته میشود که عوامل تهدید باجافزار را به سرور Hyper-V محافظتنشده رها کردهاند، درحالیکه از ابزار rclone برای استخراج دادهها استفاده میکنند. استقرار سایر باج افزارها ناموفق بود.

بهرهبرداری فعال از CVE-2024-40711، توصیهای از NHS انگلستان را برانگیخت[۴] که خاطرنشان کرد: «برنامههای پشتیبانگیری سازمانی و بازیابی فاجعه اهداف ارزشمندی برای گروههای تهدید سایبری هستند».

این افشاگری در حالی منتشر میشود که واحد ۴۲ Palo Alto Networks درباره جانشین باجافزار INC به نام Lynx که از ژوئیه ۲۰۲۴ فعال بوده و سازمانهایی در بخشهای خردهفروشی، املاک، معماری، مالی و خدمات زیستمحیطی در ایالاتمتحده و بریتانیا را هدف قرار داده است، منتشر میشود.

گفته میشود که ظهور Lynx با فروش کد منبع باجافزار INC در بازار زیرزمینی جنایی در اوایل مارس ۲۰۲۴ تحریک شده است، و نویسندگان بدافزار را بر آن داشت تا قفسه را دوباره بستهبندی کنند و انواع جدیدی را تولید کنند.

گفته میشود که ظهور Lynx با فروش کد منبع باجافزار INC در بازار زیرزمینی جنایی در اوایل مارس ۲۰۲۴ تحریک شده است، و نویسندگان بدافزار را بر آن داشت تا قفسه را دوباره بستهبندی کنند و انواع جدیدی را تولید کنند.

واحد ۴۲ گفت[۵]: “باج افزار Lynx بخش قابلتوجهی از کد منبع خود را با باج افزار INC به اشتراک میگذارد.” باج افزار INC ابتدا در اوت ۲۰۲۳ ظاهر شد و دارای انواع سازگار با ویندوز و لینوکس بود.

همچنین به دنبال توصیهای از مرکز هماهنگی امنیت سایبری بخش سلامت و خدمات انسانی (HHS) ایالاتمتحده (HC3) مبنی بر اینکه حداقل یک نهاد مراقبتهای بهداشتی در این کشور قربانی باجافزار Trinity شده است، یکی دیگر از باجافزارهای نسبتاً جدید که برای اولین بار شناخته شد. در ماه مه ۲۰۲۴ و گمان میرود که برند جدیدی از باجافزار ۲۰۲۳Lock و Venus باشد.

HC3 گفت[۶]: “این نوعی نرمافزار مخرب است که از طریق چندین بردار حمله، ازجمله ایمیلهای فیشینگ، وبسایتهای مخرب و سوءاستفاده از آسیبپذیریهای نرمافزار، به سیستمها نفوذ میکند.” زمانی که باج افزار [۷]Trinity وارد سیستم میشود، از یک استراتژی اخاذی مضاعف برای هدف قرار دادن قربانیان خود استفاده میکند.

حملات سایبری نیز مشاهده شده است که یک نوع باجافزار MedusaLocker با نام BabyLockerKZ توسط یک عامل تهدید با انگیزه مالی که از اکتبر ۲۰۲۲ فعال است، با اهدافی که عمدتاً در اتحادیه اروپا و کشورهای آمریکای جنوبی قرار دارند، ارائه میکند.

Talos میگوید[۸]: “این مهاجم از چندین ابزار حمله شناختهشده عمومی و باینریهای زنده (LoLBins) استفاده میکند، مجموعهای از ابزارهای ساختهشده توسط همان توسعهدهنده (احتمالاً مهاجم) برای کمک به سرقت اعتبار و حرکت جانبی در سازمانهای در معرض خطر.”

این ابزارها عمدتاً در اطراف ابزارهای در دسترس عموم قرار دارند که شامل عملکردهای اضافی برای ساده کردن فرآیند حمله و ارائه رابطهای گرافیکی یا خط فرمان هستند.

منابع

[۱] https://thehackernews.com/2024/09/veeam-releases-security-updates-to-fix.html

[۲] https://x.com/codewhitesec/status/1831720125747069389

[۳] https://infosec.exchange/@SophosXOps/113284564225476186

[۴] https://digital.nhs.uk/cyber-alerts/2024/cc-4563

[۵] https://unit42.paloaltonetworks.com/inc-ransomware-rebrand-to-lynx

[۶] https://www.broadcom.com/support/security-center/protection-bulletin/trinity-ransomware

[۷] https://www.hhs.gov/sites/default/files/trinity-ransomware-threat-actor-profile.pdf

[۸] https://blog.talosintelligence.com/threat-actor-believed-to-be-spreading-new-medusalocker-variant-since-2022

[۹] https://thehackernews.com/2024/10/critical-veeam-vulnerability-exploited.html

ثبت ديدگاه