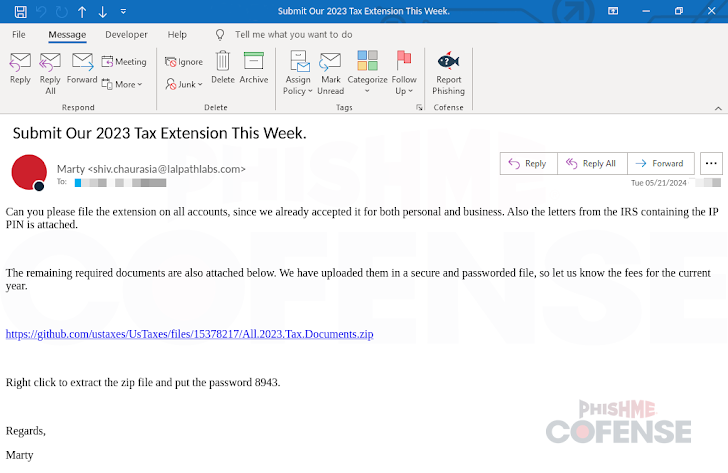

یک کمپین بدافزار جدید با مضمون مالیاتی که بخشهای بیمه و مالی را هدف قرار میدهد، مشاهدهشده است که از پیوندهای GitHub در پیامهای ایمیل فیشینگ بهعنوان راهی برای دور زدن اقدامات امنیتی و ارائه Remcos RAT استفاده میکند، که نشان میدهد این روش در بین عوامل تهدید موردتوجه قرار گرفته است.

یک کمپین بدافزار جدید با مضمون مالیاتی که بخشهای بیمه و مالی را هدف قرار میدهد، مشاهدهشده است که از پیوندهای GitHub در پیامهای ایمیل فیشینگ بهعنوان راهی برای دور زدن اقدامات امنیتی و ارائه Remcos RAT استفاده میکند، که نشان میدهد این روش در بین عوامل تهدید موردتوجه قرار گرفته است.

Jacob Malimban، محقق Cofense، گفت[۱]: «در این کمپین، از مخازن قانونی مانند نرمافزار بایگانی مالیات منبع باز، UsTaxes، HMRC و InlandRevenue بهجای مخازن ناشناخته و low-star استفاده شد.»

“استفاده از مخازن قابلاعتماد برای ارائه بدافزار در مقایسه با عوامل تهدید که مخازن مخرب GitHub خود را ایجاد میکنند، نسبتاً جدید است. این پیوندهای مخرب GitHub را میتوان با هر مخزنی که اجازه اظهارنظر را میدهد مرتبط کرد.”

مرکز اصلی زنجیره حمله، سوءاستفاده از زیرساخت GitHub برای مرحلهبندی بارهای مخرب است. یکی از انواع این تکنیکها که برای اولین بار توسط تحقیقات OALABS در مارس ۲۰۲۴ فاش شد[۲]، شامل عوامل تهدیدکننده است که یک مشکل GitHub را در مخازن معروف باز میکنند و یک بار مخرب را در آن آپلود میکنند و سپس بدون ذخیره کردن آن، مشکل را میبندند.

با انجام این کار، مشخص شد که بدافزار آپلود شده باوجوداینکه مشکل هرگز ذخیره نمیشود، ادامه مییابد، این شاخص برای سوءاستفاده آماده شده است زیرا به مهاجمان اجازه میدهد هر فایلی را که انتخاب میکنند آپلود کنند و هیچ ردی بهجز پیوند خود فایل از خود باقی نگذارند.

این رویکرد برای فریب کاربران برای دانلود یک بارگذاری بدافزار مبتنی بر Lua که قادر است روی سیستمهای آلوده پایدار بماند و بارهای اضافی را تحویل دهد، فریب داده شده است، همانطور که در این هفته توسط Morphisec شرح داده شد[۳].

کمپین فیشینگ شناساییشده توسط Cofense از یک تاکتیک مشابه استفاده میکند، تنها تفاوت آن در این است که از نظرات [۴]GitHub برای پیوست کردن یک فایل (یعنی بدافزار) استفاده میکند، پسازآن حذف میشود. مانند مورد فوق، لینک فعال باقی میماند و از طریق ایمیلهای فیشینگ منتشر میشود.

Malimban گفت: «ایمیلهای دارای پیوند به GitHub در دور زدن امنیت SEG مؤثر هستند زیرا GitHub معمولاً یک دامنه قابلاعتماد است. پیوندهای GitHub به عوامل تهدید اجازه میدهند که مستقیماً به بایگانی بدافزار در ایمیل بدون نیاز به استفاده از تغییر مسیرهای گوگل، کدهای QR یا سایر فنهای دور زدن SEG پیوند دهند.»

این توسعه زمانی صورت میگیرد که Barracuda Networks روشهای جدیدی را که توسط فیشرها اتخاذشده است، ازجمله کدهای QR مبتنی بر ASCII و [۵]Unicode و URLهای [۶]blob را بهعنوان راهی برای سختتر کردن مسدود کردن محتوای مخرب و فرار از شناسایی، آشکار کرد.

Ashitosh Deshnur، محقق امنیتی، گفت[۷]: “URI blob (همچنین بهعنوان URL blob یا URL شیء شناخته میشود) توسط مرورگرها برای نمایش دادههای باینری یا اشیاء فایل مانند (به نام blob) استفاده میشود که بهطور موقت در حافظه مرورگر نگهداری میشوند.”

Blob URI به توسعهدهندگان وب اجازه میدهد تا با دادههای باینری مانند تصاویر، ویدیوها یا فایلها مستقیماً در مرورگر کار کنند، بدون اینکه نیازی به ارسال یا بازیابی آنها از یک سرور خارجی باشد.

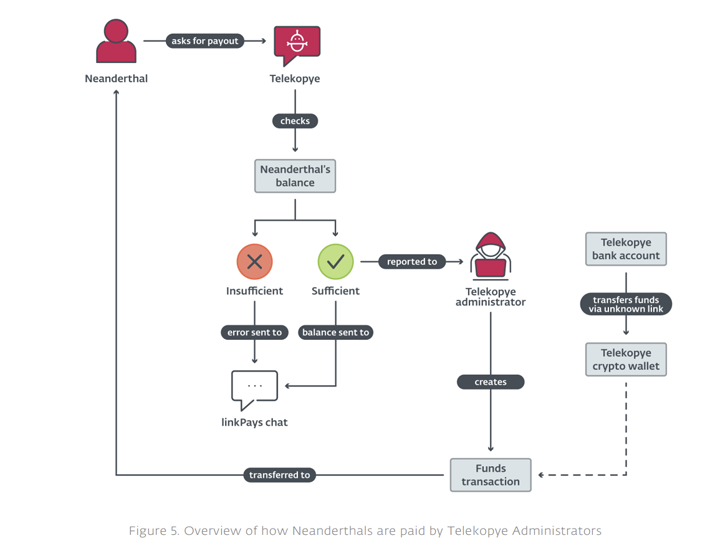

همچنین به دنبال تحقیقات جدید ESET مبنی بر اینکه با افزایش شدید در جولای ۲۰۲۴ عوامل تهدید پشت جعبهابزار [۸]Telekopye Telegram تمرکز خود را فراتر از کلاهبرداریهای بازار آنلاین برای هدف قرار دادن پلتفرمهای رزرو اقامتگاه مانند Booking.com و Airbnb گسترش دادهاند.

مشخصه این حملات، استفاده از حسابهای در معرض خطر هتلها و ارائهدهندگان اقامتگاه قانونی برای تماس با اهداف بالقوه، ادعای مشکلات در مورد پرداخت رزرو و فریب آنها برای کلیک کردن روی پیوند جعلی است که آنها را وادار میکند اطلاعات مالی خود را وارد کنند.

محققین Jakub Souček و Radek Jizba میگویند[۹]: «با استفاده از دسترسی خود به این حسابها، کلاهبرداران کاربرانی را که اخیراً اقامتی رزرو کردهاند و هنوز پولی پرداخت نکردهاند – یا اخیراً پرداخت نکردهاند – را جدا میکنند و از طریق چت درون پلتفرمی با آنها تماس میگیرند.» بسته به پلتفرم و تنظیمات ماموت، این امر منجر به دریافت ایمیل یا پیامک توسط ماموت از پلتفرم رزرو میشود.

این امر تشخیص کلاهبرداری را بسیار سختتر میکند، زیرا اطلاعات ارائهشده که شخصاً به قربانیان مربوط میشود، از طریق کانال ارتباطی مورد انتظار به دست میآیند و وبسایتهای مرتبط و جعلی مطابق انتظار به نظر میرسند.

علاوه بر این، تنوع ردپای قربانیشناسی با بهبودهایی در toolkit تکمیل شده است که به گروههای کلاهبردار اجازه میدهد تا فرآیند کلاهبرداری را با استفاده از تولید خودکار صفحه فیشینگ سرعت بخشند، ارتباط با اهداف را از طریق chatbotهای تعاملی بهبود بخشند و از وبسایتهای فیشینگ در برابر اختلال توسط رقبا محافظت کنند.

عملیات Telekopye بدون hiccup نبوده است. در دسامبر ۲۰۲۳، مقامات اجرای قانون از چک و اوکراین از دستگیری چندین مجرم سایبری که ادعا میشود از ربات مخرب تلگرام استفاده کردهاند، خبر دادند.

پلیس جمهوری چک در بیانیهای اعلام کرد[۱۰]: «برنامهنویسها عملکرد رباتهای تلگرام و ابزارهای فیشینگ را ایجاد، بهروزرسانی، نگهداری و بهبود بخشیدند، همچنین از ناشناس ماندن همدستان در اینترنت و ارائه توصیههایی برای پنهانسازی فعالیتهای مجرمانه اطمینان حاصل کردند».

ESET گفت: “گروههای موردبحث، از فضاهای کاری اختصاصی، توسط مردان میانسال از شرق اروپا و غرب و آسیای مرکزی مدیریت میشدند. آنها افرادی را در شرایط دشوار زندگی، از طریق آگهیهای پورتال شغلی که وعده «پول آسان» را میدادند، و همچنین با هدف قرار دادن دانشجویان خارجی ماهر در دانشگاهها، استخدام کردند.»

منابع

[۱] https://cofense.com/blog/tax-extension-malware-campaign

[۲] https://thehackernews.com/2024/03/new-python-based-snake-info-stealer.html

[۳] https://thehackernews.com/2024/10/gamers-tricked-into-downloading-lua.html

[۴] https://docs.github.com/en/rest/guides/working-with-comments

[۵] https://thehackernews.com/2024/08/new-qr-code-phishing-campaign-exploits.html

[۶] https://en.wikipedia.org/wiki/Blob_URI_scheme

[۷] https://blog.barracuda.com/2024/10/09/novel-phishing-techniques-ascii-based-qr-codes-blob-uri

[۸] https://thehackernews.com/2023/11/cybercriminals-using-telekopye-telegram.html

[۹] https://www.welivesecurity.com/en/eset-research/telekopye-hits-new-hunting-ground-hotel-booking-scams

[۱۰] https://www.policie.cz/clanek/tiskova-zprava-k-operacim-rip-a-victory.aspx

[۱۱] https://thehackernews.com/2024/10/github-telegram-bots-and-qr-codes.html

ثبت ديدگاه