مجموعه جدیدی از آسیبپذیریهای امنیتی در OpenPrinting Common Unix Printing System (CUPS)[1] در سیستمهای لینوکس فاش شده است که میتواند اجرای فرمان از راه دور را تحت شرایط خاصی مجاز کند.

مجموعه جدیدی از آسیبپذیریهای امنیتی در OpenPrinting Common Unix Printing System (CUPS)[1] در سیستمهای لینوکس فاش شده است که میتواند اجرای فرمان از راه دور را تحت شرایط خاصی مجاز کند.

Simone Margaritelli، محقق امنیتی، میگوید[۲]: «یک مهاجم تائید نشده از راه دور میتواند بیصدا آدرسهای اینترنتی IPP چاپگرهای موجود (یا موارد جدید را نصب کند) با یک مخرب، که منجر به اجرای دستور دلخواه (در رایانه) در هنگام شروع کار چاپ (از آن رایانه) شود.»

CUPS یک سیستم چاپ منبع باز مبتنی بر استاندارد برای لینوکس و سایر سیستمعاملهای مشابه یونیکس، ازجمله ArchLinux، Debian، Fedora، Red Hat Enterprise Linux (RHEL)، ChromeOS، FreeBSD، NetBSD، OpenBSD، openSUSE و SUSE Linux است.

لیست آسیبپذیریها[۳] به شرح زیر است:

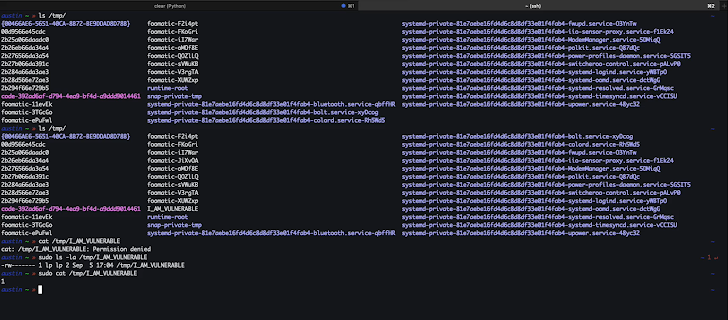

CVE-2024-47176 – cups-browsed <= 2.0.1 به UDP INADDR_ANY:631 متصل میشود و به هر بسته از هر منبعی اعتماد میکند تا درخواست IPP Get-Printer-Attributes را به URL کنترلشده توسط مهاجم راهاندازی کند.

CVE-2024-47076 – cfGetPrinterAttributes5 libcupsfilters <= 2.1b ویژگیهای IPP بازگردانده شده از یک سرور IPP را تائید یا پاکسازی نمیکند و دادههای کنترلشده توسط مهاجم را برای بقیه سیستم CUPS فراهم میکند.

CVE-2024-47175 – ppdCreatePPDFromIPP2 libppd <= 2.1b1 ویژگیهای IPP را هنگام نوشتن روی یک فایل PPD موقت تائید یا پاکسازی نمیکند و اجازه تزریق دادههای کنترلشده توسط مهاجم را در PPD حاصل میدهد.

CVE-2024-47177 – foomatic-rip cups-filters<= 2.0.1 امکان اجرای دستور دلخواه را از طریق پارامتر FoomaticRIPCommandLine PPD فراهم میکند.

پیامد خالص این کاستیها این است که میتوانند به یک زنجیره بهرهبرداری تبدیل شوند که به مهاجم اجازه میدهد یک دستگاه چاپ مخرب و جعلی روی یک سیستم لینوکس در معرض شبکه که CUPS را اجرا میکند ایجاد کند و پس از ارسال کار چاپ، اجرای کد از راه دور را آغاز کند.

شرکت امنیت شبکه Ontinue گفت[۴]: «این مشکل به دلیل مدیریت نادرست اعلامیههای «چاپگر جدید موجود» در مؤلفه «کاپیهای مرور شده»، همراه با اعتبارسنجی ضعیف اطلاعات ارائهشده توسط یک منبع چاپی مخرب به وجود میآید».

“این آسیبپذیری ناشی از اعتبارسنجی ناکافی دادههای شبکه است، که به مهاجمان اجازه میدهد تا سیستم آسیبپذیر را وادار کنند تا یک درایور چاپگر مخرب نصب کند، و سپس یک کار چاپی را برای آن راننده ارسال کنند تا کد مخرب را اجرا کند. کد مخرب با امتیازات کاربر lp اجرا میشود و نه با استفاده از root superuser.”

RHEL، در یک گزارش گفت که تمام نسخههای سیستمعامل تحت تأثیر این چهار نقص قرار دارند، اما اشاره کرد که در پیکربندی پیشفرض خود آسیبپذیر نیستند. با توجه به اینکه تأثیر دنیای واقعی احتمالاً کم خواهد بود، این مسائل را ازنظر شدت مهم برچسبگذاری کرد.

در این بیانیه آمده است[۵]: «با زنجیر کردن این گروه از آسیبپذیریها به یکدیگر، یک مهاجم بهطور بالقوه میتواند به اجرای کد از راه دور دست یابد که میتواند منجر به سرقت دادههای حساس و/یا آسیب به سیستمهای تولید حیاتی شود».

شرکت امنیت سایبری Rapid7 اشاره کرد[۶] که سیستمهای آسیبدیده، چه از طریق اینترنت عمومی و چه در بخشهای شبکه، تنها در صورتی قابلاستفاده هستند که پورت UDP 631 در دسترس باشد و سرویس آسیبپذیر گوش کند.

Palo Alto Networks فاش کرده است[۷] که هیچیک از محصولات و سرویسهای ابری آن حاوی بستههای نرمافزاری مرتبط با CUPS نیستند و بنابراین تحت تأثیر این نقصها قرار نمیگیرند.

وصلههایی برای آسیبپذیریها در حال حاضر درحالتوسعه هستند و انتظار میرود در روزهای آینده منتشر شوند. تا آن زمان، توصیه میشود در صورت عدم نیاز، سرویس cups-browsed را غیرفعال و حذف کنید و ترافیک را به پورت UDP 631 مسدود یا محدود کنید.

Benjamin Harris، مدیرعامل WatchTowr در بیانیهای که با The Hacker News به اشتراک گذاشتهشده است، گفت: «به نظر میرسد آسیبپذیریهای تحریم شده لینوکس بدون احراز هویت RCE که بهعنوان روز رستاخیز برای سیستمهای لینوکس معرفیشدهاند، ممکن است تنها بر زیرمجموعهای از دستگاهها تأثیر بگذارد.»

با توجه به این موضوع، درحالیکه آسیبپذیریها ازنظر تأثیر فنی جدی هستند، احتمال اینکه ماشینهای رومیزی/ایستگاههای کاری که CUPS را اجرا میکنند به همان شیوه یا تعداد نسخههای سرور معمولی لینوکس در معرض اینترنت قرار گیرند، بسیار کمتر است.

Satnam Narang، مهندس ارشد تحقیقاتی کارکنان در Tenable، گفت که این آسیبپذیریها در سطح Log4Shell یا Heartbleed نیستند.

Narang گفت: «واقعیت این است که در انواع نرمافزارها، چه منبع باز یا بسته، تعداد بیشماری آسیبپذیری وجود دارد که هنوز کشف و افشا نشده است. تحقیقات امنیتی برای این فرآیند حیاتی است و ما میتوانیم و باید از فروشندگان نرمافزار بهتر تقاضا کنیم.»

برای سازمانهایی که به این آسیبپذیریهای اخیر توجه میکنند، مهم است که تأکید کنیم که آسیبپذیریهایی که بیشترین تأثیر را دارند و نگرانکنندهتر هستند، آسیبپذیریهای شناختهشدهای هستند که همچنان توسط گروههای تهدیدکننده پیشرفته و دائمی مرتبط با دولتهای ملی، و همچنین وابستههای باجافزار مورد بهرهبرداری قرار میگیرند و که سالانه میلیونها دلار شرکتها را غارت میکنند.

منابع

[۱] https://github.com/OpenPrinting/cups

[۲] https://www.evilsocket.net/2024/09/26/Attacking-UNIX-systems-via-CUPS-Part-I

[۳] https://seclists.org/oss-sec/2024/q3/281

[۴] https://www.ontinue.com/resource/new-linux-rce-in-cups-printing-system#

[۵] https://www.redhat.com/en/blog/red-hat-response-openprinting-cups-vulnerabilities

[۶] https://www.rapid7.com/blog/post/2024/09/26/etr-multiple-vulnerabilities-in-common-unix-printing-system-cups

[۷] https://security.paloaltonetworks.com/CVE-2024-47076

[۸] https://thehackernews.com/2024/09/critical-linux-cups-printing-system.html

ثبت ديدگاه