عوامل تهدید مرتبط با کره شمالی مشاهده شدهاند که از بستههای مسموم پایتون بهعنوان راهی برای ارائه بدافزار جدیدی به نام PondRAT بهعنوان بخشی از یک کمپین در حال انجام استفاده میکنند.

عوامل تهدید مرتبط با کره شمالی مشاهده شدهاند که از بستههای مسموم پایتون بهعنوان راهی برای ارائه بدافزار جدیدی به نام PondRAT بهعنوان بخشی از یک کمپین در حال انجام استفاده میکنند.

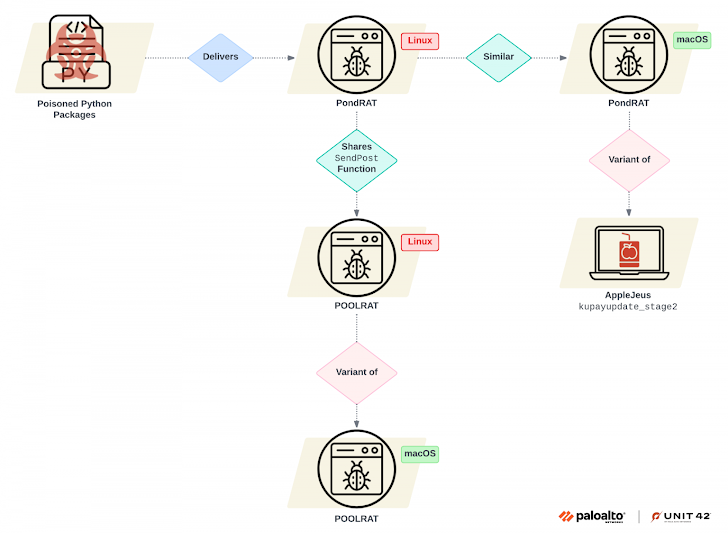

طبق یافتههای جدید Palo Alto Networks Unit 42، PondRAT یک نسخه سبکتر از POOLRAT (معروف به SIMPLESEA)، یک درب پشتی شناختهشده macOS است که قبلاً به گروه Lazarus نسبت دادهشده و در حملات مربوط به زنجیره تأمین ۳[۱]CX مستقر شده است[۲]، ارزیابی میشود.

برخی از این حملات بخشی از یک کمپین حملات سایبری مداوم به نام [۳]Operation Dream Job هستند که در آن اهداف بالقوه با پیشنهادهای شغلی فریبنده در تلاش برای فریب دادن آنها به دانلود بدافزارها فریب میخورد.

Yoav Zemah، محقق واحد ۴۲، گفت[۴]: مهاجمان پشت این کمپین چندین بسته Python مسموم را در PyPI، یک مخزن محبوب بستههای منبع باز Python، آپلود کردند و این فعالیت را با اطمینان متوسط به یک عامل تهدید به نام Gleaming Pisces مرتبط میدانند.

این گروه همچنین توسط جامعه امنیت سایبری گستردهتر تحت نامهای Citrine Sleet، Labyrinth Chollima، Nickel Academy و UNC4736، یک گروه فرعی در گروه Lazarus که به دلیل توزیع بدافزار AppleJeus نیز شناخته میشود، شناسایی میشود[۵].

اعتقاد بر این است که هدف نهایی این حملات “ایمن کردن دسترسی به فروشندگان زنجیره تأمین از طریق نقاط پایانی توسعهدهندگان و متعاقباً دسترسی به نقاط پایانی مشتریان فروشندگان است، همانطور که در حوادث قبلی مشاهده شد.”

لیست بستههای مخرب که اکنون از مخزن PyPI حذف شدهاند، در زیر آمده است:

- real-ids(893 downloads)

- coloredtxt(381 downloads)

- beautifultext(736 downloads)

- minisound(416 downloads)

زنجیره عفونت بسیار ساده است، زیرا بستهها، پس از دانلود و نصب روی سیستمهای توسعهدهنده، برای اجرای مرحله بعدی کدگذاری و مهندسی شدهاند که به نوبه خود، نسخههای Linux و macOS بدافزار RAT را پس از بازیابی آنها از یک سرور راه دور اجرا میکند.

تجزیهوتحلیل بیشتر PondRAT شباهتهایی را با POOLRAT و AppleJeus نشان میدهد، با این حملات که انواع جدید لینوکس POOLRAT را نیز توزیع میکنند.

Zemah گفت: «نسخههای لینوکس و macOS [POOLRAT] از یک ساختار عملکردی یکسان برای بارگذاری پیکربندیهای خود استفاده میکنند که دارای نام روشها و عملکرد مشابه است.»

“علاوه بر این، نام روشها در هر دو نوع بهطور قابلتوجهی مشابه است و رشتهها تقریباً یکسان هستند. درنهایت، مکانیزمی که دستورات را از [سرور فرمان و کنترل] کنترل میکند تقریباً یکسان است.”

PondRAT، نسخه سبکتر POOLRAT، دارای قابلیتهایی برای آپلود و دانلود فایلها، توقف عملیات برای یک بازه زمانی از پیش تعریفشده و اجرای دستورات دلخواه است.

واحد ۴۲ گفت: “شواهد انواع لینوکس اضافی POOLRAT نشان داد که Gleaming Pisces قابلیتهای خود را در پلتفرمهای لینوکس و macOS افزایش داده است.”

تسلیحاتی شدن بستههای پایتون با ظاهر قانونی در چندین سیستمعامل خطر قابلتوجهی برای سازمانها به همراه دارد. نصب موفقیتآمیز بستههای مخرب شخص ثالث میتواند منجر به آلودگی بدافزار شود که کل شبکه را به خطر میاندازد.

این افشاگری در حالی منتشر میشود که KnowBe4، که فریب استخدام یک عامل تهدید کرهشمالی را بهعنوان کارمند انجام داده بود، گفت[۶] که بیش از دهها شرکت «یا کارمندان کرهشمالی را استخدام کردهاند یا توسط تعداد زیادی رزومه و برنامههای جعلی ارسالشده توسط کرهشمالیها محاصرهشدهاند.”

این فعالیت که توسط CrowdStrike تحت نام [۷]Famous Chollima دنبال میشود، بهعنوان یک «عملیات پیچیده، صنعتی و مقیاسپذیر nation-state» توصیف میکند که «یک خطر جدی برای هر شرکتی با کارمندان از راه دور» ایجاد میکند.

منابع

[۱] https://thehackernews.com/2023/04/lazarus-group-adds-linux-malware-to.html

[۲] https://thehackernews.com/2023/04/nk-hackers-employ-matryoshka-doll-style.html

[۳] https://thehackernews.com/2024/09/north-korean-hackers-target-energy-and.html

[۴] https://unit42.paloaltonetworks.com/gleaming-pisces-applejeus-poolrat-and-pondrat/?web_view=true

[۵] https://thehackernews.com/2024/08/north-korean-hackers-deploy-fudmodule.html

[۶] https://www.knowbe4.com/hubfs/North-Korean-Fake-Employees-Are-Everywhere-WP_EN-us.pdf

[۷] https://thehackernews.com/2024/08/north-korean-hackers-target-developers.html

[۸] https://thehackernews.com/2024/09/new-pondrat-malware-hidden-in-python.html

ثبت ديدگاه