محققان امنیت سایبری یک دزد اطلاعات جدید به نام Cthulhu Stealer را کشف کردهاند که برای هدف قرار دادن میزبانهای macOS اپل و جمعآوری طیف گستردهای از اطلاعات طراحی شده است، که نشان میدهد چگونه عوامل تهدید بهطور فزایندهای روی این سیستمعامل تمرکز میکنند.

محققان امنیت سایبری یک دزد اطلاعات جدید به نام Cthulhu Stealer را کشف کردهاند که برای هدف قرار دادن میزبانهای macOS اپل و جمعآوری طیف گستردهای از اطلاعات طراحی شده است، که نشان میدهد چگونه عوامل تهدید بهطور فزایندهای روی این سیستمعامل تمرکز میکنند.

این بدافزار که Cthulhu Stealer نام دارد، تحت مدل بدافزار بهعنوان سرویس (MaaS) با قیمت ۵۰۰ دلار در ماه از اواخر سال ۲۰۲۳ در دسترس بوده است. این بدافزار قادر است هم معماری x86_64 و هم معماری Arm را هدف قرار دهد.

Tara Gould، محقق Cado Security گفت[۱]: “Cthulhu Stealer یک تصویر دیسک اپل (DMG) است که بسته به معماری با دو باینری همراه شده است. این بدافزار به زبان Golang نوشته شده است و خود را بهعنوان نرمافزار قانونی پنهان میکند.”

برخی از برنامههای نرمافزاری که آن را جعل میکند عبارتاند از CleanMyMac، Grand Theft Auto IV و Adobe GenP، که آخرین آنها یک ابزار منبع باز است که برنامههای Adobe را برای دور زدن سرویس Creative Cloud وصله میکند و آنها را بدون کلید سریال فعال میکند.

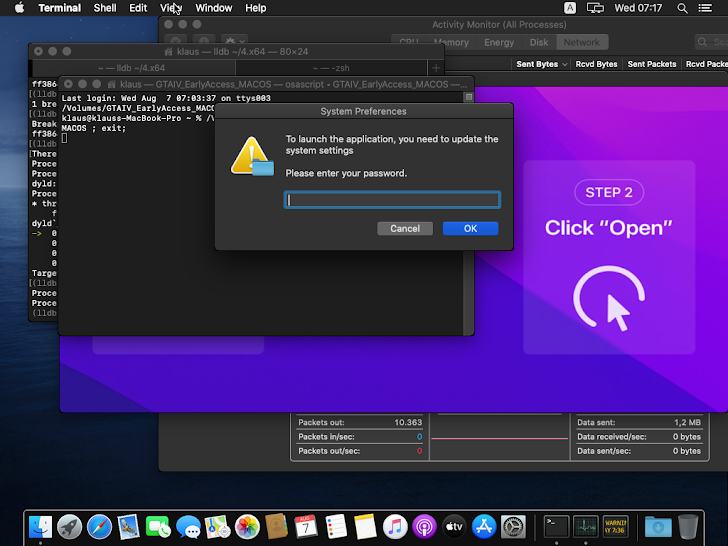

از کاربرانی که اجرای فایل بدون امضا را راهاندازی میکنند، یعنی دور زدن حفاظتهای Gatekeeper، خواسته میشود رمز عبور سیستم خود را وارد کنند، تکنیکی مبتنی بر osascript[2] که توسط Atomic Stealer، Cuckoo، MacStealer و Banshee Stealer اتخاذ شده است.

در مرحله بعد، یک فرمان دوم برای وارد کردن رمز عبور MetaMask ارائه میشود. Cthulhu Stealer همچنین برای جمعآوری اطلاعات سیستم و حذف رمزهای عبور iCloud Keychain با استفاده از یک ابزار منبع باز به نام [۳]Chainbreaker طراحی شده است.

دادههای دزدیدهشده، که شامل کوکیهای مرورگر وب و اطلاعات حساب تلگرام نیز میشود، فشرده و در یک فایل آرشیو ZIP ذخیره میشوند و پسازآن به سرور فرمان و کنترل (C2) منتقل میشوند.

Gould گفت: «عملکرد اصلی Cthulhu Stealer سرقت اطلاعات اعتباری و کیف پولهای ارزهای دیجیتال از فروشگاههای مختلف ازجمله حسابهای بازی است.»

“عملکردها و ویژگیهای Cthulhu Stealer بسیار شبیه به [۴]Atomic Stealer است، که نشان میدهد توسعهدهنده Cthulhu Stealer احتمالاً Atomic Stealer را گرفته و این کد را اصلاح کرده است. استفاده از osascript برای درخواست رمز عبور از کاربر در Atomic Stealer و Cthulhu مشابه است، حتی ازجمله همان غلطهای املایی».

گفته میشود که عوامل تهدید در پشت این بدافزار دیگر فعال نیستند، که ناشی از اختلافات بر سر پرداختها است که منجر به اتهامات کلاهبرداری از سوی شرکتهای وابسته شده است و درنتیجه توسعهدهنده اصلی برای همیشه از بازار جرایم سایبری که برای تبلیغ استفاده میکند، محروم میشود.

Cthulhu Stealer خیلی پیچیده نیست و فاقد تکنیکهای ضد تجزیهوتحلیل است که به آن اجازه میدهد مخفیانه کار کند. همچنین فاقد هرگونه ویژگی برجستهای است که آن را از سایر موارد مشابه در زیرزمین متمایز میکند.

درحالیکه تهدیدات macOS بسیار کمتر از ویندوز و لینوکس است، به کاربران توصیه میشود نرمافزارها را فقط از منابع مطمئن دانلود کنند، از نصب برنامههای تأیید نشده خودداری کنند و سیستمهای خود را با آخرین بهروزرسانیهای امنیتی بهروز نگهدارند.

افزایش بدافزارهای macOS توسط اپل بیتوجه نماند و اپل در اوایل ماه جاری بهروزرسانی نسخه بعدی سیستمعامل خود را اعلام کرد که هدف آن ایجاد اصطکاک بیشتر در هنگام تلاش برای باز کردن نرمافزارهایی است که امضای صحیح یا محضری ندارند.

اپل میگوید[۵]: «در macOS Sequoia، کاربران دیگر نمیتوانند هنگام باز کردن نرمافزاری که بهدرستی امضا نشده یا محضری نشده است، روی Control-click برای لغو Gatekeeper کلیک کنند. آنها باید به تنظیمات سیستم و حریم خصوصی و امنیت مراجعه کنند تا اطلاعات امنیتی نرمافزار را قبل از اجرای آن بررسی کنند.”

منابع

[۱] https://www.cadosecurity.com/blog/from-the-depths-analyzing-the-cthulhu-stealer-malware-for-macos

[۲] https://thehackernews.com/2024/08/new-banshee-stealer-targets-100-browser.html

[۳] https://github.com/n0fate/chainbreaker

[۴] https://redcanary.com/blog/threat-intelligence/intelligence-insights-july-2024

[۵] https://thehackernews.com/2024/08/apples-new-macos-sequoia-tightens.html

[۶] https://thehackernews.com/2024/08/new-macos-malware-cthulhu-stealer.html

ثبت ديدگاه