درصد زیادی از دستگاههای پیکسل گوگل که از سپتامبر ۲۰۱۷ به سراسر جهان ارسال شدهاند، شامل یک نرمافزار غیرفعال میشود که میتوان از آن برای انجام حملات شیطانی و ارائه انواع مختلف بدافزار استفاده کرد.

درصد زیادی از دستگاههای پیکسل گوگل که از سپتامبر ۲۰۱۷ به سراسر جهان ارسال شدهاند، شامل یک نرمافزار غیرفعال میشود که میتوان از آن برای انجام حملات شیطانی و ارائه انواع مختلف بدافزار استفاده کرد.

به گفته شرکت امنیت تلفن همراه iVerify، این مشکل در قالب یک برنامه از پیش نصبشده اندروید به نام “Showcase.apk” ظاهر میشود که دارای امتیازات بیشازحد سیستم، ازجمله امکان اجرای کد از راه دور و نصب بستههای دلخواه روی دستگاه است.

در تحلیلی که بهطور مشترک با Palantir Technologies و Trail of Bits منتشر شده است، این شرکت میگوید[۱]: «این برنامه یک فایل پیکربندی را از طریق یک اتصال ناامن دانلود میکند و میتواند برای اجرای کد در سطح سیستم دستکاری شود.»

“این برنامه فایل پیکربندی را از یک دامنه مستقر در ایالاتمتحده با میزبانی AWS از طریق HTTP ناامن بازیابی میکند، که پیکربندی را آسیبپذیر میکند و میتواند دستگاه را آسیبپذیر کند.”

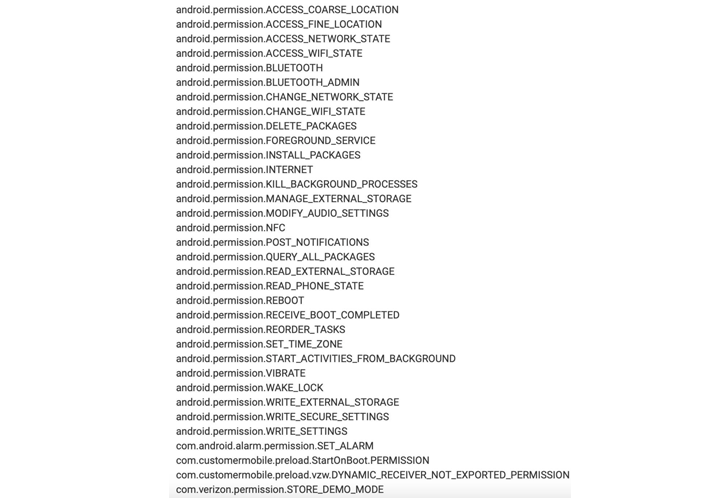

برنامه موردبحث Verizon Retail Demo Mode (“com.customermobile.preload.vzw”)[2] نام دارد که به نزدیک به ۳۶ مجوز مختلف بر اساس مصنوعات آپلود شده در VirusTotal در اوایل فوریه امسال، ازجمله مکان و حافظه خارجی نیاز دارد[۳]. پستهای [۴]Reddit و انجمن [۵]XDA نشان میدهد که این بسته از اوت ۲۰۱۶ وجود داشته است.

اصل مشکل مربوط به دانلود برنامه یک فایل پیکربندی از طریق یک اتصال وب HTTP رمزگذاری نشده است، برخلاف HTTPS، درنتیجه دری را برای تغییر آن در حین انتقال به تلفن موردنظر باز میکند. هیچ مدرکی مبنی بر استفاده از آن در سطح اینترنت وجود ندارد.

شایانذکر است که این برنامه نرمافزار ساخت گوگل نیست. بلکه توسط یک شرکت نرمافزاری سازمانی به نام Smith Micro توسعه داده شده است تا دستگاه را در حالت نمایشی قرار دهد. در حال حاضر مشخص نیست که چرا یک نرمافزار شخص ثالث مستقیماً در سیستمعامل اندروید تعبیه شده است، اما در پسزمینه، یکی از نمایندگان گوگل گفت که این برنامه متعلق به ورایزون در همه دستگاههای اندرویدی است.

نتیجه نهایی این است که گوشیهای هوشمند پیکسل دارای اندروید را مستعد حملات مردی در میان (AitM) میکند و به بازیگران مخرب قدرتی برای تزریق کد مخرب و نرمافزارهای جاسوسی میدهد.

این برنامه علاوه بر اجرای در یک زمینه بسیار ممتاز در سطح سیستم، “در حین بازیابی فایل پیکربندی برنامه، یک دامنه تعریفشده بهصورت ایستا را تائید یا تائید نمیکند” و “از مقداردهی اولیه متغیر پیشفرض ناامن در حین تائید گواهی و امضا استفاده میکند، که منجر به بررسیهای تائید معتبر پس از شکست میشود.”

بااینحال، با این واقعیت که این برنامه بهطور پیشفرض فعال نمیشود، بحرانی بودن این نقص تا حدی کاهش مییابد، اگرچه این کار تنها زمانی امکانپذیر است که یک عامل تهدید به دستگاه هدف دسترسی فیزیکی داشته باشد و حالت توسعهدهنده روشن باشد.

iVerify گفت: “ازآنجاییکه این برنامه ذاتاً مخرب نیست، بیشتر فناوریهای امنیتی ممکن است آن را نادیده بگیرند و آن را بهعنوان مخرب علامتگذاری نکنند، و ازآنجاییکه این برنامه در سطح سیستم و بخشی از تصویر سیستمعامل نصب شده است، نمیتوان آن را در سطح کاربر حذف نصب کرد.”

در بیانیهای که با The Hacker News به اشتراک گذاشته شد، گوگل گفت که این نه یک پلتفرم اندروید است و نه آسیبپذیری پیکسل، و این مربوط به فایل بستهای است که برای دستگاههای نمایشی فروشگاهی Verizon ایجاد شده است. همچنین گفت که این برنامه دیگر استفاده نمیشود.

یکی از سخنگویان گوگل گفت: «استفاده از این برنامه روی تلفن کاربر هم به دسترسی فیزیکی به دستگاه و هم به رمز عبور کاربر نیاز دارد. ما هیچ مدرکی دال بر بهرهبرداری فعال ندیدهایم. به دلیل اقدامات احتیاطی فراوان، این مورد را از همه دستگاههای پیکسل پشتیبانی شده در بازار با بهروزرسانی نرمافزار Pixel آتی حذف خواهیم کرد. این برنامه در دستگاههای سری Pixel 9 وجود ندارد. ما همچنین سایر OEM های اندروید را مطلع میکنیم.”

منابع

[۱] https://iverify.io/blog/iverify-discovers-android-vulnerability-impacting-millions-of-pixel-devices-around-the-world

[۲] https://www.apkmirror.com/apk/verizon-vz/verizon-store-demo-mode/verizon-store-demo-mode-retail-demo-mode-release/verizon-retail-demo-mode-retail-demo-mode-android-apk-download

[۳] https://www.virustotal.com/gui/file/de45978e16344539aaea32d06fdcefcb53ccde260c7d1e61842eafb3485840b0/details

[۴] https://www.reddit.com/r/AndroidQuestions/comments/4x9wuy/verizon_store_demo_mode

[۵] https://xdaforums.com/t/vzw-apps-on-my-phone.3748011

[۶] https://thehackernews.com/2024/08/google-pixel-devices-shipped-with.html

ثبت ديدگاه