محققان امنیت سایبری یک آسیبپذیری افزایش امتیاز (ConfusedFunction) را فاش کردهاند که بر سرویس توابع پلتفرم ابری گوگل تأثیر میگذارد که مهاجم میتواند از آن برای دسترسی به سایر سرویسها و دادههای حساس بهصورت غیرمجاز بهرهبرداری کند.

محققان امنیت سایبری یک آسیبپذیری افزایش امتیاز (ConfusedFunction) را فاش کردهاند که بر سرویس توابع پلتفرم ابری گوگل تأثیر میگذارد که مهاجم میتواند از آن برای دسترسی به سایر سرویسها و دادههای حساس بهصورت غیرمجاز بهرهبرداری کند.

Tenable به این آسیبپذیری نام ConfusedFunction داده است[۱].

این شرکت در بیانیهای گفت: «یک مهاجم میتواند امتیازات خود را بهحساب پیشفرض خدمات ساخت ابری افزایش دهد و به خدمات متعددی مانند ساختوساز ابری، ذخیرهسازی (شامل کد منبع سایر عملکردها)، ثبت مصنوعات و رجیستری کانتینر دسترسی پیدا کند.»

“این دسترسی امکان حرکت جانبی و افزایش امتیاز در پروژه قربانی، دسترسی به دادههای غیرمجاز و حتی بهروزرسانی یا حذف آنها را فراهم میکند.”

توابع ابری به یک محیط اجرای بدون سرور اشاره دارد[۲] که به توسعهدهندگان این امکان را میدهد تا عملکردهای تک منظورهای ایجاد کنند که در پاسخ به رویدادهای Cloud خاص بدون نیاز به مدیریت سرور یا چارچوبهای بهروزرسانی فعال میشوند.

مشکل کشفشده توسط Tenable به این واقعیت مربوط میشود که یک حساب سرویس Cloud Build در پسزمینه ایجاد میشود و بهطور پیشفرض در هنگام ایجاد یا بهروزرسانی یک Cloud Function به یک نمونه Cloud Build مرتبط میشود.

این حساب سرویس به دلیل مجوزهای بیشازحد خود، دری را برای فعالیتهای مخرب احتمالی باز میکند، بنابراین به مهاجمی که دسترسی به ایجاد یا بهروزرسانی یک تابع ابری دارد، اجازه میدهد تا از این حفره استفاده کند و امتیازات خود را بهحساب سرویس افزایش دهد.

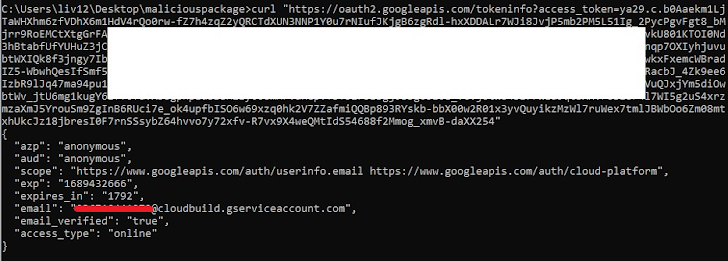

سپس میتوان از این مجوز برای دسترسی به سایر سرویسهای ابری گوگل که همزمان با عملکرد ابری ایجاد میشوند، ازجمله Cloud Storage، Artifact Registry و Container Registry سوءاستفاده کرد. در یک سناریوی حمله فرضی، ConfusedFunction میتواند برای افشای توکن حساب سرویس Cloud Build از طریق یک webhook مورد بهرهبرداری قرار گیرد.

پس از افشای مسئولانه، گوگل رفتار پیشفرض را بهروزرسانی کرده است[۳]، بهطوریکه Cloud Build از حساب خدمات پیشفرض [۴]Compute Engine برای جلوگیری از بهرهبرداری استفاده میکند. بااینحال، شایانذکر است که این تغییرات برای نمونههای موجود اعمال نمیشود.

لیو ماتان، محقق Tenable، گفت: «آسیبپذیری ConfusedFunction سناریوهای مشکلساز را که ممکن است به دلیل پیچیدگی نرمافزار و ارتباطات بین سرویس در سرویسهای ارائهدهنده ابر ایجاد شود، برجسته میکند.»

“درحالیکه اصلاح GCP شدت مشکل را برای استقرارهای آینده کاهش داده است، اما بهطور کامل آن را برطرف نکرده است. زیرا استقرار یک Cloud Function هنوز باعث ایجاد سرویسهای GCP فوقالذکر میشود. درنتیجه، کاربران همچنان باید مجوزهای حداقل اما هنوز نسبتاً گسترده را بهحساب سرویس Cloud Build بهعنوان بخشی از استقرار یک تابع اختصاص دهند.”

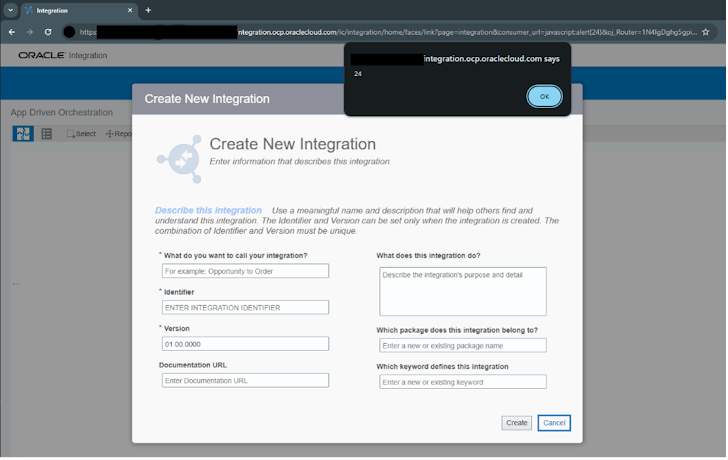

این توسعه زمانی انجام میشود که Outpost24 یک نقص اسکریپت بین سایتی (XSS) با شدت متوسط در پلتفرم Oracle Integration Cloud را شرح داده است که میتواند برای تزریق کد مخرب به برنامه مورداستفاده قرار گیرد.

این نقص که ریشه در مدیریت پارامتر “consumer_url” دارد، توسط اوراکل در بهروزرسانی وصله بحرانی (CPU) که اوایل ماه جاری منتشر شد، برطرف شد[۵].

فیلیپ نایکویست، محقق امنیتی گفت[۶]: “صفحهای برای ایجاد یک ادغام جدید، که در https://<instanceid>.integration.ocp.oraclecloud.com/ic/integration/home/faces/link?page=integration&consumer_url=<payload> یافت میشود، به هیچ پارامتر دیگری نیاز ندارد.”

“این بدان معنی است که یک مهاجم فقط باید شناسه نمونه پلت فرم یکپارچهسازی خاص را شناسایی کند تا یک payload کاربردی را برای هر کاربر پلتفرم ارسال کند. درنتیجه، مهاجم میتواند الزام دانستن یک شناسه یکپارچهسازی خاص را که معمولاً فقط برای کاربرانی که وارد سیستم شدهاند قابلدسترسی است، دور بزند.”

همچنین به دنبال کشف[۷] سه آسیبپذیری امنیتی Assetnote در پلت فرم رایانش ابری ServiceNow (CVE-2024-4879، CVE-2024-5178، و CVE-2024-5217) است که میتوانند بهمنظور دستیابی به دسترسی کامل به پایگاه داده به یک زنجیره سوءاستفاده تبدیل شوند و کد دلخواه را در بستر Now Platform اجرا کند.

نقصهای ServiceNow از آن زمان بهعنوان بخشی از یک «کمپین شناسایی جهانی» که برای جمعآوری جزئیات پایگاه داده، مانند فهرستهای کاربر و اعتبار حسابها، از نمونههای حساس طراحی شده است، توسط عوامل تهدید ناشناس مورد بهرهبرداری فعال قرار گرفته است.

Resecurity گفت[۸]، این فعالیت، هدف قرار دادن شرکتها در بخشهای مختلف صنعت مانند انرژی، مراکز داده، توسعه نرمافزار، و نهادهای دولتی در خاورمیانه، میتواند برای «جاسوسی سایبری و هدفگیری بیشتر» مورداستفاده قرار گیرد.

ServiceNow، در بیانیهای که با The Hacker News به اشتراک گذاشته شد، گفت: «شواهدی مبنی بر اینکه فعالیت […] مربوط به نمونههایی است که ServiceNow میزبانی میکند، مشاهده نکرده است.»

“ما مشتریان self-hosted و ServiceNow-hosted را تشویق کردهایم که اگر قبلاً این کار را نکردهاند، وصلههای مربوطه را اعمال کنند. همچنین مستقیماً با مشتریانی که برای اعمال آن وصلهها به کمک نیاز دارند، به کار خود ادامه خواهیم داد. توجه به این نکته ضروری است که این آسیبپذیریها جدید نیستند، بلکه قبلاً در این موردبررسی قرارگرفته و افشاشدهاند: [۹]CVE-2024-4879، [۱۰]CVE-2024-5217، و [۱۱]CVE-2024-5178.”

منابع

[۱] https://www.tenable.com/blog/confusedfunction-a-privilege-escalation-vulnerability-impacting-gcp-cloud-functions

[۲] https://cloud.google.com/functions/docs/concepts/overview

[۳] https://cloud.google.com/build/docs/cloud-build-service-account-updates

[۴] https://cloud.google.com/compute/docs/access/service-accounts#default_service_account

[۵] https://www.oracle.com/security-alerts/cpujul2024.html

[۶] https://outpost24.com/blog/xss-vulnerability-oracle-integration-cloud

[۷] https://www.assetnote.io/resources/research/chaining-three-bugs-to-access-all-your-servicenow-data

[۸] https://www.resecurity.com/blog/article/cve-2024-4879-and-cve-2024-5217-servicenow-rce-exploitation-in-a-global-reconnaissance-campaign

[۹] https://nvd.nist.gov/vuln/detail/CVE-2024-4879

[۱۰] https://nvd.nist.gov/vuln/detail/CVE-2024-5217

[۱۱] https://nvd.nist.gov/vuln/detail/CVE-2024-5178

[۱۲] https://thehackernews.com/2024/07/experts-expose-confusedfunction.html

ثبت ديدگاه