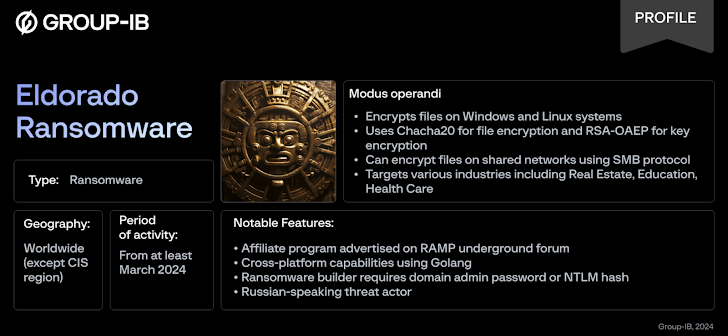

یک عملیات باجافزار بهعنوان یک سرویس (RaaS) به نام Eldorado با انواع قفلهایی برای رمزگذاری فایلها در سیستمهای ویندوز و لینوکس ارائه میشود.

یک عملیات باجافزار بهعنوان یک سرویس (RaaS) به نام Eldorado با انواع قفلهایی برای رمزگذاری فایلها در سیستمهای ویندوز و لینوکس ارائه میشود.

گروه-IB مستقر در سنگاپور گفت که Eldorado برای اولین بار در ۱۶ مارس ۲۰۲۴ ظاهر شد، زمانی که یک تبلیغ برای برنامه وابسته در انجمن باج افزار RAMP پست شد.

این شرکت امنیت سایبری که به این گروه باجافزار نفوذ کرده است، خاطرنشان کرد که نماینده آن روسی صحبت میکند و این بدافزار با گونههای منتشرشده قبلی مانند LockBit یا Babuk همپوشانی ندارد.

نیکولای کیچاتوف و شارمین لو دراینباره گفتند[۱]: «باجافزار Eldorado از Golang از قابلیتهای چند پلتفرمی استفاده میکند و از Chacha20 برای رمزگذاری فایل و Rivest Shamir Adleman-Optimal Asymmetric Encryption Padding (RSA-OAEP) برای رمزگذاری کلید استفاده میکند. این میتواند فایلها را در شبکههای مشترک با استفاده از پروتکل Server Message Block (SMB) رمزگذاری کند.»

رمزگذار Eldorado در چهار فرمت به نامهای esxi، esxi_64، win و win_64 عرضه میشود که سایت نشت دادههای آن در حال حاضر ۱۶ قربانی تا ژوئن ۲۰۲۴ را فهرست کرده است. سیزده مورد از اهداف در ایالاتمتحده، دو مورد در ایتالیا و یک مورد در کرواسی قرار دارند.

این شرکتها در حوزههای مختلف صنعتی مانند املاک، آموزش، خدمات حرفهای، مراقبتهای بهداشتی، تولید و غیره فعالیت میکنند.

تجزیهوتحلیل بیشتر نسخه ویندوز این artifactها، استفاده از یک فرمان PowerShell را برای بازنویسی قفل با بایتهای تصادفی قبل از حذف فایل در تلاش برای پاکسازی ردیابیها را نشان داده است.

Eldorado جدیدترین در لیست باجافزارهای جدید باجگیری مضاعف است که اخیراً ظهور کردهاند، ازجمله Arcus [2]Media، [۳]AzzaSec، [۴]dan0n، [۵]Limpopo (معروف به SOCOTRA، FORMOSA، SEXi)، [۶]LukaLocker، Shinra[7] و [۸]Space Bears که بار دیگر ماهیت پایدار تهدیدها را برجسته میکند.

LukaLocker، که به اپراتور موسوم به Volcano Demon توسط Halcyon مرتبط است، به این دلیل قابلتوجه است که از یک سایت نشت داده استفاده نمیکند و در عوض با قربانی تماس میگیرد تا پس از رمزگذاری ایستگاههای کاری و سرورهای ویندوز، از طریق تلفن مذاکره میکند تا از قربانی اخاذی کند.

LukaLocker، که به اپراتور موسوم به Volcano Demon توسط Halcyon مرتبط است، به این دلیل قابلتوجه است که از یک سایت نشت داده استفاده نمیکند و در عوض با قربانی تماس میگیرد تا پس از رمزگذاری ایستگاههای کاری و سرورهای ویندوز، از طریق تلفن مذاکره میکند تا از قربانی اخاذی کند.

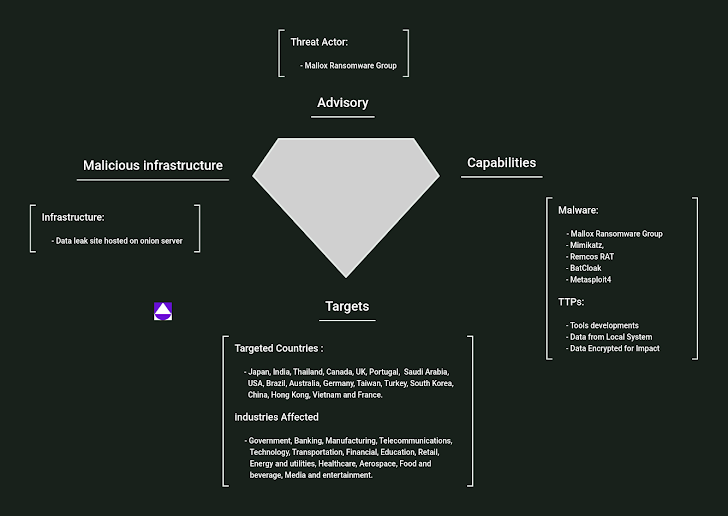

این توسعه همزمان با کشف انواع جدید لینوکس Mallox[9] (معروف به Fargo، TargetCompany و Mawahelper) و همچنین رمزگشاهای مرتبط با هفت بیلد مختلف است.

معروف است که Mallox با اجبار بیرحمانه سرورهای SQL مایکروسافت و ایمیلهای فیشینگ برای هدفگیری سیستمهای ویندوز، با نفوذهای اخیر نیز از یک لودر مبتنی بر NET به نام PureCrypter منتشر میشود.

معروف است که Mallox با اجبار بیرحمانه سرورهای SQL مایکروسافت و ایمیلهای فیشینگ برای هدفگیری سیستمهای ویندوز، با نفوذهای اخیر نیز از یک لودر مبتنی بر NET به نام PureCrypter منتشر میشود.

Tejaswini Sandapolla و Shilpesh Trivedi از محققان Uptycs میگویند[۱۰]: «مهاجمان از اسکریپتهای پایتون سفارشی برای تحویل payload و استخراج اطلاعات قربانی استفاده میکنند. این بدافزار دادههای کاربر را رمزگذاری میکند و پسوند .locked را به فایلهای رمزگذاری شده اضافه میکند.»

یک رمزگشا نیز برای [۱۱]DoNex و پیشینیان آن (Muse، جعلی LockBit 3.0 و DarkRace) توسط Avast با بهرهگیری از نقص در طرح رمزنگاری در دسترس قرار گرفته است. این شرکت امنیت سایبری اعلام کرد[۱۲] که از مارس ۲۰۲۴ با همکاری سازمانهای مجری قانون، این «رمزگشا» را مخفیانه به قربانیان ارائه میکند.

Group-IB گفت: «باوجود تلاشهای اجرای قانون و افزایش تدابیر امنیتی، گروههای باجافزار به سازگاری و پیشرفت ادامه میدهند.»

دادههای به اشتراک گذاشتهشده توسط Malwarebytes[13] و [۱۴]NCC Group بر اساس قربانیان لیست شده در سایتهای فاش شده نشان میدهد که ۴۷۰ حمله باج افزاری در ماه می ۲۰۲۴ ثبت شده است، درحالیکه در آوریل ۳۵۶ حمله بود. اکثریت حملات توسط LockBit، Play، Medusa، Akira، ۸Base، Qilin و RansomHub انجام شده است.

Group-IB خاطرنشان کرد: «توسعه مداوم گونههای باجافزاری جدید و ظهور برنامههای وابسته پیچیده نشان میدهد که این تهدید به دور از کنترل است. سازمانها باید در تلاشهای خود برای امنیت سایبری هوشیار و فعال باقی بمانند تا خطرات ناشی از این تهدیدات همیشه در حال تحول را کاهش دهند.»

منابع

[۱] https://www.group-ib.com/blog/eldorado-ransomware

[۲] https://ransomwareattacks.halcyon.ai/news/emerging-ransomware-threat-actors-arcus-media-apt73-dan0n-space-bears

[۳] https://www.broadcom.com/support/security-center/protection-bulletin/azzasec-ransomware

[۴] https://ransomwareattacks.halcyon.ai/news/emerging-ransomware-threat-actors-arcus-media-apt73-dan0n-space-bears

[۵] https://www.fortinet.com/blog/threat-research/ransomware-roundup-shinra-and-limpopo-ransomware

[۶] https://www.halcyon.ai/blog/halcyon-identifies-new-ransomware-operator-volcano-demon-serving-up-lukalocker

[۷] https://www.fortinet.com/blog/threat-research/ransomware-roundup-shinra-and-limpopo-ransomware

[۸] https://ransomwareattacks.halcyon.ai/news/emerging-ransomware-threat-actors-arcus-media-apt73-dan0n-space-bears

[۹] https://ransomwareattacks.halcyon.ai/news/emerging-ransomware-threat-actors-arcus-media-apt73-dan0n-space-bears

[۱۰] https://www.uptycs.com/blog/mallox-ransomware-linux-variant-decryptor-discovered

[۱۱] https://thehackernews.com/2024/03/teamcity-flaw-leads-to-surge-in.html

[۱۲] https://decoded.avast.io/threatresearch/decrypted-donex-ransomware-and-its-predecessors

[۱۳] https://www.threatdown.com/blog/ransomware-review-june-2024-a-year-high-470-attacks-recorded

[۱۴] https://www.nccgroup.com/us/newsroom/ncc-group-monthly-threat-pulse-review-of-may-2024

[۱۵] https://thehackernews.com/2024/07/new-ransomware-as-service-eldorado.html

ثبت ديدگاه