عوامل تهدید ناشناخته مشاهده شده است که از یک نقص امنیتی اصلاحشده در Microsoft MSHTML برای ارائه یک ابزار نظارتی به نام MerkSpy بهعنوان بخشی از کمپینی که عمدتاً کاربران در کانادا، هند، لهستان و ایالاتمتحده را هدف قرار میدهد بهرهبرداری میکنند.

عوامل تهدید ناشناخته مشاهده شده است که از یک نقص امنیتی اصلاحشده در Microsoft MSHTML برای ارائه یک ابزار نظارتی به نام MerkSpy بهعنوان بخشی از کمپینی که عمدتاً کاربران در کانادا، هند، لهستان و ایالاتمتحده را هدف قرار میدهد بهرهبرداری میکنند.

کارا لین، محقق آزمایشگاه Fortinet FortiGuard در گزارشی که هفته گذشته منتشر شد، گفت[۱]: “MerkSpy برای نظارت مخفیانه بر فعالیتهای کاربران، گرفتن اطلاعات حساس و ایجاد پایداری در سیستمهای در معرض خطر طراحیشده است.”

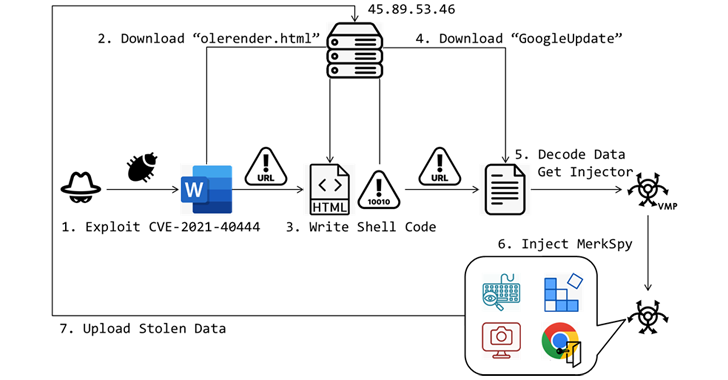

نقطه شروع زنجیره حمله یک سند مایکروسافت ورد است که ظاهراً حاوی شرح شغلی برای نقش مهندس نرمافزار است.

اما باز کردن فایل باعث بهرهبرداری از CVE-2021-40444 میشود[۲]، یک نقص با شدت بالا در MSHTML که میتواند منجر به اجرای کد از راه دور بدون نیاز به هیچگونه تعامل کاربر شود. مایکروسافت بهعنوان بخشی از بهروزرسانیهای Patch Tuesday که در سپتامبر ۲۰۲۱ منتشر شد، موردتوجه قرار گرفت.

در این مورد، راه را برای دانلود یک فایل HTML (“olerender.html”) از یک سرور راه دور هموار میکند که به نوبه خود، پس از بررسی نسخه سیستمعامل، اجرای یک کد پوسته تعبیهشده را آغاز میکند.

Lin توضیح داد: “Olerender.html” از “VirtualProtect” برای تغییر مجوزهای حافظه استفاده میکند و به پوسته کد رمزگشاییشده اجازه میدهد تا بهطور ایمن در حافظه نوشته شود.

“به دنبال این، CreateThread پوسته کد تزریقشده را اجرا میکند و زمینه را برای دانلود و اجرای بار بعدی از سرور مهاجم آماده میکند. این فرآیند تضمین میکند که کد مخرب یکپارچه اجرا میشود و بهرهبرداری بیشتر را تسهیل میکند.”

کد پوسته بهعنوان یک دانلود کننده برای فایلی عمل میکند که بهطور فریبندهای با عنوان «GoogleUpdate» نامیده میشود، اما درواقع، حاوی یک بار تزریقی است که مسئول فرار از شناسایی توسط نرمافزار امنیتی و بارگیری MerkSpy در حافظه است.

نرمافزار جاسوسی از طریق تغییرات رجیستری ویندوز، پایداری را روی هاست ایجاد میکند، بهطوریکه پس از راهاندازی سیستم بهطور خودکار راهاندازی میشود. همچنین دارای قابلیتهایی برای ضبط مخفیانه اطلاعات حساس، نظارت بر فعالیتهای کاربر و استخراج دادهها به سرورهای خارجی تحت کنترل عوامل تهدید است.

این شامل اسکرینشاتها، ضربههای کلید، اعتبارنامههای ورود به سیستم ذخیرهشده در Google Chrome و دادههای افزونه مرورگر MetaMask میشود. همه این اطلاعات به URL 45.89.53[.]46/google/update[.]php منتقل میشود.

این توسعه زمانی صورت میگیرد که سیمانتک یک کمپین کوبنده را که کاربران را در ایالاتمتحده هدف قرار میدهد با پیامهای SMS واضحی که ظاهراً از طرف اپل است و هدف آنها فریب دادن آنها برای کلیک کردن بر روی صفحات جعلی جمعآوری اعتبارنامه بهمنظور ادامه استفاده از خدمات است.

این شرکت متعلق به Broadcom گفت[۳]: “این وبسایت مخرب از هر دو مرورگر دسکتاپ و موبایل قابلدسترسی است. برای افزودن لایهای از مشروعیت، آنها یک CAPTCHA را پیادهسازی کردهاند که کاربران باید آن را تکمیل کنند. پسازاین، کاربران به صفحهای هدایت میشوند که الگوی ورود به سیستم iCloud قدیمی را تقلید میکند.”

منابع

[۱] https://www.fortinet.com/blog/threat-research/merkspy-exploiting-cve-2021-40444-to-infiltrate-systems

[۲] https://thehackernews.com/2021/09/microsoft-releases-patch-for-actively.html

[۳] https://www.broadcom.com/support/security-center/protection-bulletin/apple-ids-targeted-in-us-smishing-campaign

[۴] https://thehackernews.com/2024/07/microsoft-mshtml-flaw-exploited-to.html

ثبت ديدگاه