بدافزاری که به نام GootLoader شناخته میشود[۱]، همچنان توسط عوامل تهدیدی که به دنبال ارسال payloadهای اضافی به میزبانهای در معرض خطر هستند، استفاده میشود.

بدافزاری که به نام GootLoader شناخته میشود[۱]، همچنان توسط عوامل تهدیدی که به دنبال ارسال payloadهای اضافی به میزبانهای در معرض خطر هستند، استفاده میشود.

شرکت امنیت سایبری Cybereason در تحلیلی که هفته گذشته منتشر شد، گفت[۲]: بهروزرسانیهای بارگذاری GootLoader منجر به چندین نسخه از GootLoader شده است که در حال حاضر GootLoader 3 در حال استفاده فعال است.

“درحالیکه برخی از مشخصات payloadهای GootLoader در طول زمان تغییر کرده است، استراتژیهای آلودگی و عملکرد کلی مشابه با ظهور مجدد این بدافزار در سال ۲۰۲۰ باقی میماند.”

GootLoader، بخشی از بارگذاری بدافزاری[۳] از تروجان بانکی [۴]Gootkit، به یک عامل تهدید به نام Hive0127 (معروف به UNC2565) مرتبط است. از جاوا اسکریپت برای دانلود ابزارهای post-exploitation سوءاستفاده میکند و از طریق تاکتیکهای مسمومسازی بهینهسازی موتور جستجو (SEO) توزیع میشود.

معمولاً بهعنوان مجرای برای تحویل payloadهای مختلف مانند Cobalt Strike، Gootkit، IcedID، Kronos، REvil و SystemBC عمل میکند.

در ماههای اخیر، عوامل تهدید پشت GootLoader ابزار فرمان و کنترل (C2) و حرکت جانبی خود را با نام [۵]GootBot راهاندازی کردهاند که نشان میدهد «این گروه در حال گسترش بازار خود برای به دست آوردن مخاطبان گستردهتری برای منافع مالی خود هستند».

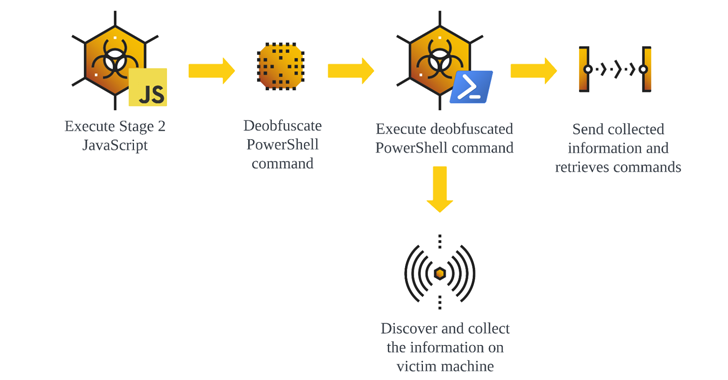

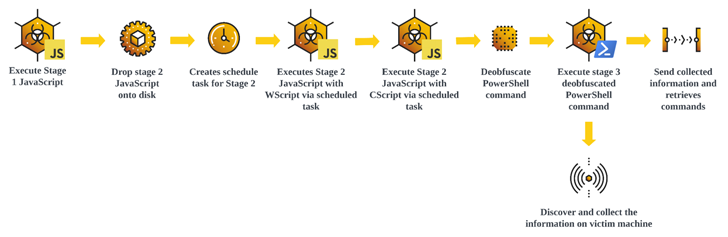

زنجیرههای حمله شامل به خطر انداختن وبسایتها برای میزبانی بارگذاری جاوا اسکریپت GootLoader با انتقال آن بهعنوان اسناد و توافقنامههای قانونی است، که پس از راهاندازی، پایداری را با استفاده از یک کار زمانبندیشده تنظیم میکند و جاوا اسکریپت اضافی را برای شروع یک اسکریپت PowerShell برای جمعآوری اطلاعات سیستم و انتظار دستورالعملهای بیشتر اجرا میکند.

رالف ویلانووا، کوتارو اوگینو و گال رومانو، محققین امنیتی، میگویند: «سایتهایی که این فایلهای آرشیو را میزبانی میکنند، از تکنیکهای مسمومیت بهینهسازی موتور جستجو (SEO) برای فریب قربانیانی که در جستجوی فایلهای مرتبط با تجارت مانند قالبهای قرارداد یا اسناد قانونی هستند، استفاده میکنند.

این حملات همچنین به دلیل استفاده از کدگذاری کد منبع، کنترل مبهم سازی جریان، و افزایش اندازه محموله بهمنظور مقاومت در برابر تجزیهوتحلیل و شناسایی قابلتوجه هستند. تکنیک دیگر مستلزم جاسازی بدافزار در فایلهای کتابخانه قانونی جاوا اسکریپت مانند jQuery، Lodash، Maplace.js و tui-chart است.

محققان نتیجه گرفتند: «GootLoader چندین بهروزرسانی در طول چرخه زندگی خود دریافت کرده است، ازجمله تغییرات در عملکردهای فرار و اجرا».

منابع

[۱] https://thehackernews.com/2023/03/cybercriminals-targeting-law-firms-with.html

[۲] https://www.cybereason.com/blog/i-am-goot-loader

[۳] https://www.trendmicro.com/en_us/research/20/l/investigating-the-gootkit-loader.html

[۴] https://thehackernews.com/2021/03/gootkit-rat-using-seo-to-distribute.html

[۵] https://thehackernews.com/2023/11/new-gootloader-malware-variant-evades.html

[۶] https://thehackernews.com/2024/07/gootloader-malware-delivers-new.html

ثبت ديدگاه