دو آسیبپذیری امنیتی در مجموعه سرور ایمیل منبع باز Mailcow فاش شده است که میتواند توسط عوامل مخرب برای دستیابی به اجرای کد دلخواه در نمونههای حساس مورد بهرهبرداری قرار گیرد.

دو آسیبپذیری امنیتی در مجموعه سرور ایمیل منبع باز Mailcow فاش شده است که میتواند توسط عوامل مخرب برای دستیابی به اجرای کد دلخواه در نمونههای حساس مورد بهرهبرداری قرار گیرد.

هر دو نقص بر تمام نسخههای این نرمافزار قبل از نسخه ۲۰۲۴-۰۴ که در ۴ آوریل ۲۰۲۴ منتشر شد[۱]، تأثیر میگذارد. این مشکلات بهطور مسئولانه توسط SonarSource در ۲۲ مارس ۲۰۲۴ فاش شد[۲].

نقایصی که ازنظر شدت درجهبندیشدهاند، در زیر فهرست شدهاند:

- CVE-2024-30270 (امتیاز ۷/۶ در مقیاس CVSS) – یک آسیبپذیری پیمایش مسیر که بر تابعی به نام «rspamd_maps()» تأثیر میگذارد که میتواند با اجازه دادن به یک عامل تهدید برای بازنویسی هر فایلی که میتواند تغییر داده شود، دستورات دلخواه را روی سرور با کاربر “www-data” اجرا کند[۳].

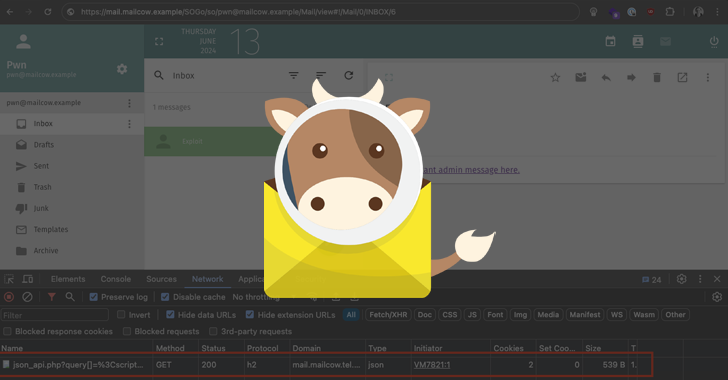

- CVE-2024-31204 (امتیاز ۸/۶ در مقیاس CVSS) – یک آسیبپذیری بین سایتی اسکریپت (XSS) از طریق مکانیسم مدیریت استثنا در زمانی که در DEV_MODE کار نمیکند[۴].

دومین مورد از دو نقص ریشه در این واقعیت دارد که جزئیات استثنا را بدون هرگونه پاکسازی یا رمزگذاری ذخیره میکند، که سپس به HTML ارائهشده و بهعنوان جاوا اسکریپت در مرورگر کاربران اجرا میشود.

درنتیجه، یک مهاجم میتواند از این سناریو برای تزریق اسکریپتهای مخرب به پنل مدیریت استفاده کند و با ایجاد استثناها با ورودیهای ساختهشده خاص، به آنها اجازه میدهد تا جلسه را ربوده و اقدامات ممتاز را در زمینه یک مدیر انجام دهند.

بهعبارتدیگر، با ترکیب این دو نقص، این امکان برای یکطرف مخرب وجود دارد که کنترل حسابهای موجود در سرور Mailcow را در دست بگیرد و به دادههای حساس و همچنین اجرای دستورات دسترسی پیدا کند[۵].

در یک سناریوی حمله نظری، یک عامل تهدید میتواند یک ایمیل HTML حاوی یک تصویر پسزمینه CSS که از یک URL راه دور بارگذاری میشود، ایجاد کند و از آن برای اجرای یکبار XSS استفاده کند.

Paul Gerste، محقق آسیبپذیری SonarSource، گفت: «یک مهاجم میتواند هر دو آسیبپذیری را برای اجرای کد دلخواه روی سرور پنل مدیریت یک نمونه mailcow آسیبپذیر ترکیب کند.»

“الزام برای این است که یک کاربر ادمین هنگام ورود به پنل مدیریت، یک ایمیل مخرب را مشاهده کند. قربانی مجبور نیست روی پیوندی در داخل ایمیل کلیک کند یا هیچ تعامل دیگری با خود ایمیل انجام دهد، فقط باید به استفاده از پنل مدیریت پس از مشاهده ایمیل ادامه دهد.”

منابع

[۱] https://mailcow.email/posts/2024/release-2024-04/

[۲] https://www.sonarsource.com/blog/remote-code-execution-in-mailcow-always-sanitize-error-messages

[۳] https://github.com/mailcow/mailcow-dockerized/security/advisories/GHSA-4m8r-87gc-3vvp

[۴] https://github.com/mailcow/mailcow-dockerized/security/advisories/GHSA-fp6h-63w4-5hcm

[۵] https://youtu.be/Fb7dK6OZ0eI

[۶] https://thehackernews.com/2024/06/mailcow-mail-server-flaws-expose.html

ثبت ديدگاه