محققان امنیت سایبری یک حمله فیشینگ را شناسایی کردهاند که بدافزار More_eggs را با مخفیکردن آن بهعنوان یک رزومه توزیع میکند، تکنیکی که در ابتدا بیش از دو سال پیش شناسایی شد[۱].

محققان امنیت سایبری یک حمله فیشینگ را شناسایی کردهاند که بدافزار More_eggs را با مخفیکردن آن بهعنوان یک رزومه توزیع میکند، تکنیکی که در ابتدا بیش از دو سال پیش شناسایی شد[۱].

هفته گذشته شرکت امنیت سایبری کانادایی eSentire فاش کرد[۲] این حمله که ناموفق بود، یک شرکت ناشناس در صنعت خدمات صنعتی را در می ۲۰۲۴ هدف قرار داد.

در این بیانیه آمده است: «به طور خاص، فرد موردنظر استخدامکنندهای بود که توسط عامل تهدید فریب خورد و تصور کرد که متقاضی کار است و آنها را برای دانلود لودر به وبسایت خود کشاند.»

More_eggs که گمان میرود اثر یک بازیگر تهدید به نام Golden Chickens (معروف به Venom Spider) باشد، یک درب پشتی ماژولار است که قادر به جمعآوری اطلاعات حساس است و تحت یک مدل Malware-as-a-Service (MaaS) به دیگر بازیگران جنایتکار ارائه میشود.

سال گذشته، eSentire هویت دنیای واقعی دو نفر – Chuck از مونترال[۳] و [۴]Jack – را که گفته میشود این عملیات را اجرا میکنند، افشا کرد.

آخرین زنجیره حمله مستلزم واکنش بازیگران مخرب به آگهیهای شغلی لینکدین با پیوندی به یک سایت دانلود رزومه جعلی است که منجر به دانلود یک فایل میانبر مخرب ویندوز (LNK) میشود.

شایانذکر است که فعالیت قبلی More_eggs متخصصان لینکدین را با پیشنهادهای شغلی[۵] هدف قرار داده است تا آنها را فریب دهند تا این بدافزار را دانلود کنند.

eSentire خاطرنشان کرد: «پیمایش به همان URL چند روز بعد منجر به رزومه فرد در HTML ساده، بدون هیچ نشانهای از تغییر مسیر یا دانلود میشود.»

سپس فایل LNK برای بازیابی یک DLL مخرب با استفاده از یک برنامه قانونی مایکروسافت به نام ie4uinit.exe استفاده میشود، پس از آن کتابخانه با استفاده از regsvr32.exe برای ایجاد پایداری، جمعآوری دادهها در مورد میزبان آلوده و رهاکردن بارهای اضافی، از جمله درب پشتی [۶]More_eggs مبتنی بر جاوا اسکریپت اجرا میشود.

eSentire گفت: «کمپینهای More_eggs هنوز فعال هستند و اپراتورهای آنها همچنان از تاکتیکهای مهندسی اجتماعی استفاده میکنند، مانند ظاهرشدن بهعنوان متقاضیان شغلی که به دنبال درخواست برای یک نقش خاص هستند، و قربانیان (مخصوصاً استخدامکنندگان) را برای دانلود بدافزارشان فریب میدهند.»

“علاوه بر این، کمپینهایی مانند more_eggs که از پیشنهاد MaaS استفاده میکنند، در مقایسه با شبکههای توزیع malspam معمولی، پراکنده و انتخابی به نظر میرسند.”

این توسعه زمانی انجام میشود که این شرکت امنیت سایبری جزئیات یک کمپین دانلود را فاش کرده است که از وبسایتهای جعلی برای ابزار فعالکننده ویندوز KMSPico برای توزیع Vidar Stealer استفاده میکند[۷].

eSentire خاطرنشان کرد[۸]: “سایت kmspico[.]ws در پشت Cloudflare Turnstile میزبانی میشود و برای دانلود بسته نهایی ZIP به ورودی انسانی (واردکردن یک کد) نیاز دارد. این مراحل برای یک صفحه دانلود برنامه قانونی غیرعادی است و برای پنهانکردن صفحه و payload نهایی از crawlerهای وب خودکار انجام میشود.”

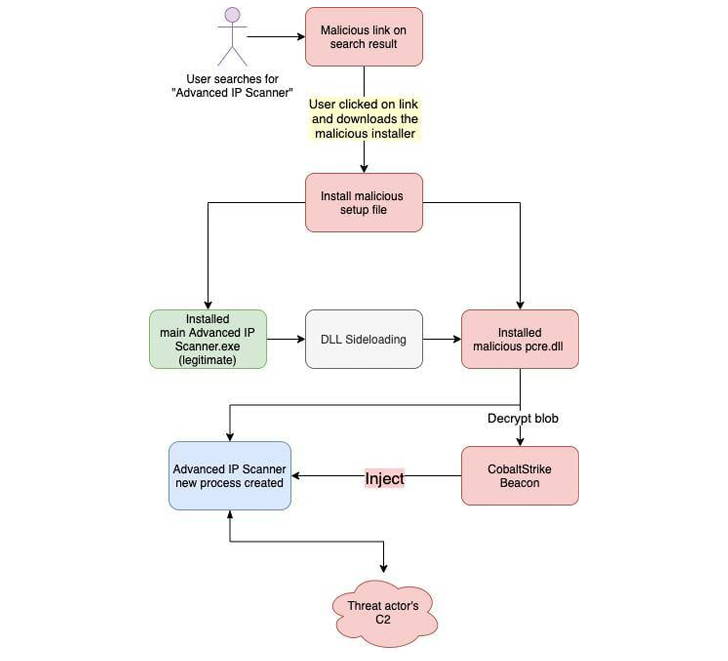

Trustwave SpiderLabs هفته گذشته گفت[۹]، کمپینهای مهندسی اجتماعی مشابه همچنین سایتهای مشابهی را راهاندازی کردهاند که جعل نرمافزار قانونی مانند Advanced IP Scanner برای استقرار Cobalt Strike هستند.

همچنین به دنبال ظهور یک کیت فیشینگ جدید به نام V3B است که برای شناسایی مشتریان بانکی در اتحادیه اروپا با هدف سرقت اطلاعات کاربری و رمزهای عبور یکبار مصرف (OTP) مورداستفاده قرار گرفته است.

گفته میشود این کیت با قیمت ۱۳۰ تا ۴۵۰ دلار در ماه از طریق مدل [۱۰]Phishing-as-a-a-Service (PhaaS) از طریق dark web و یک کانال تلگرام اختصاصی ارائه میشود و گفته میشود که از مارس ۲۰۲۳ فعال بوده است و برای پشتیبانی از بیش از ۵۴ بانک واقع در اتریش، بلژیک، فنلاند، فرانسه، آلمان، یونان، ایرلند، ایتالیا، لوکزامبورگ و هلند طراحی شده است.

مهمترین جنبه V3B این است که دارای قالبهای سفارشی و بومیسازی شده برای تقلید از فرایندهای مختلف احراز هویت و تأیید رایج در سیستمهای بانکداری آنلاین و تجارت الکترونیک در منطقه است.

همچنین دارای قابلیتهای پیشرفتهای برای تعامل با قربانیان در زمان واقعی و دریافت کدهای OTP و PhotoTAN[11] آنها و همچنین اجرای یک حمله ورود به سیستم QR (معروف به [۱۲]QRLJacking) در سرویسهایی مانند WhatsApp است که اجازه ورود از طریق کدهای QR را میدهد.

Resecurity گفت[۱۳]: «آنها از آن زمان یک پایگاه مشتری با تمرکز بر هدف قراردادن مؤسسات مالی اروپایی ایجاد کردند. در حال حاضر تخمین زده میشود که صدها مجرم سایبری از این کیت برای ارتکاب کلاهبرداری استفاده میکنند و قربانیان را با حسابهای بانکی خالی میگذارند.»

منابع

[۱] https://thehackernews.com/2022/04/hackers-sneak-moreeggs-malware-into.html

[۲] https://www.esentire.com/blog/more-eggs-activity-persists-via-fake-job-applicant-lures

[۳] https://thehackernews.com/2023/01/experts-uncover-identity-of-mastermind.html

[۴] https://thehackernews.com/2023/05/meet-jack-from-romania-mastermind.html

[۵] https://thehackernews.com/2021/04/hackers-targeting-professionals-with.html

[۶] https://quointelligence.eu/2020/07/golden-chickens-evolution-of-the-maas

[۷] https://thehackernews.com/2021/12/malicious-kmspico-windows-activator.html

[۸] https://www.esentire.com/blog/autoit-delivering-vidar-stealer-via-drive-by-downloads

[۹] https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/fake-advanced-ip-scanner-installer-delivers-dangerous-cobaltstrike-backdoor

[۱۰] https://thehackernews.com/2024/04/global-police-operation-disrupts.html

[۱۱] https://www.commerzbank.com/portal/fr/cb/de/firmenkunden/services/apps/phototan-15/photoTan.html

[۱۲] https://intel471.com/blog/phishing-emails-abusing-qr-codes-surge

[۱۳] https://www.resecurity.com/blog/article/cybercriminals-attack-banking-customers-in-eu-with-v3b-phishing-kit

[۱۴] https://thehackernews.com/2024/06/moreeggs-malware-disguised-as-resumes.html

ثبت ديدگاه