یک نقص امنیتی با حداکثر شدت در روتر بازی TP-Link مدل [۱] Archer C5400X فاش شده است که میتواند با ارسال درخواستهای طراحی شده خاص منجر به اجرای کد از راه دور در دستگاههای حساس شود.

یک نقص امنیتی با حداکثر شدت در روتر بازی TP-Link مدل [۱] Archer C5400X فاش شده است که میتواند با ارسال درخواستهای طراحی شده خاص منجر به اجرای کد از راه دور در دستگاههای حساس شود.

این آسیبپذیری که با نام CVE-2024-5035 ردیابی میشود[۲]، دارای امتیاز ۱۰ در مقیاس CVSS است. همه نسخههای سیستمعامل روتر از جمله و قبل از ۱_۱٫۱٫۶ را تحت تأثیر قرار میدهد. این آسیبپذیری در نسخه ۱_۱٫۱٫۷ منتشر شده در ۲۴ می ۲۰۲۴ وصله شده است[۳].

شرکت امنیت سایبری آلمان ONEKEY در گزارشی که روز دوشنبه ۲۷ می ۲۰۲۴ منتشر شد، گفت[۴]: “با بهرهبرداری موفقیتآمیز از این نقص، مهاجمان غیرقانونی از راه دور میتوانند دستورات خودسرانه را روی دستگاه با امتیازات بالا اجرا کنند.”

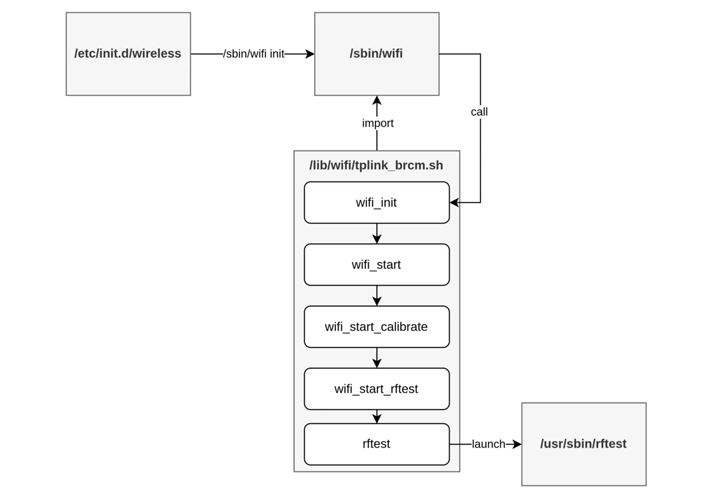

این مشکل ریشه در یک باینری مربوط به تست فرکانس رادیویی “rftest” دارد که در هنگام startup راهاندازی میشود و شنونده شبکه را در پورتهای TCP 8888، ۸۸۸۹ و ۸۸۹۰ در معرض دید قرار می دهد، بنابراین به یک مهاجم غیر احراز هویت از راه دور اجازه می دهد تا به اجرای کد دست یابد.

این مشکل ریشه در یک باینری مربوط به تست فرکانس رادیویی “rftest” دارد که در هنگام startup راهاندازی میشود و شنونده شبکه را در پورتهای TCP 8888، ۸۸۸۹ و ۸۸۹۰ در معرض دید قرار می دهد، بنابراین به یک مهاجم غیر احراز هویت از راه دور اجازه می دهد تا به اجرای کد دست یابد.

درحالیکه سرویس شبکه فقط بهگونهای طراحی شده است که دستوراتی را بپذیرد که با “wl[5]” یا “nvram [6]get” شروع میشوند، ONEKEY دریافت که این محدودیت را میتوان با تزریق یک فرمان پس از متا کاراکترهای پوستهمانند؛ , & , یا، | (بهعنوانمثال، “wl;id;”) دور زد.

اصلاح پیادهسازی شده TP-Link در نسخه ۱_۱٫۱٫۷ بیلد ۲۰۲۴۰۵۱۰ این آسیبپذیری را با کنار گذاشتن هر دستوری که حاوی این کاراکترهای خاص باشد برطرف میکند.

ONEKEY در این باره گفت: “به نظر میرسد نیاز به ارائه یک API پیکربندی دستگاه بیسیم در TP-Link باید سریع یا ارزان پاسخ داده شود که در نهایت با افشای یک shell ظاهراً محدود در شبکه مواجه شد که کلاینتهای داخل روتر میتوانستند بهعنوان راهی برای پیکربندی دستگاههای بیسیم استفاده کنند.”

این افشا، چند هفته پس از افشای نقصهای امنیتی توسط این شرکت در روترهای اترنت صنعتی Delta Electronics DVW W02W2 ([7]CVE-2024-3871) و تجهیزات شبکه Ligowave ([8]CVE-2024-4999) که میتواند به مهاجمان از راه دور امکان اجرای فرمان از راه دور با امتیازات بالا را بدهد، منتشر میشود.

شایانذکر است که این نقصها به دلیل اینکه دیگر به طور فعال حفظ نمیشوند، اصلاح نشده باقی میمانند، و ضروری است که کاربران اقدامات کافی را برای محدودکردن قرارگرفتن در معرض رابطهای مدیریتی برای کاهش پتانسیل بهرهبرداری انجام دهند.

منابع

[۱] https://www.tp-link.com/in/home-networking/wifi-router/archer-c5400x

[۲] https://nvd.nist.gov/vuln/detail/CVE-2024-5035

[۳] https://www.tp-link.com/en/support/download/archer-c5400x/#Firmware

[۴] https://onekey.com/blog/security-advisory-remote-command-execution-on-tp-link-archer-c5400x

[۵] https://wiki.dd-wrt.com/wiki/index.php/Wl_command

[۶] https://wiki.dd-wrt.com/wiki/index.php/Hardware#NVRAM

[۷] https://onekey.com/blog/security-advisory-remote-code-execution-in-delta-electronics-dvw-devices-2

[۸] https://onekey.com/blog/security-advisory-remote-code-execution-in-ligowave-devices

[۹] https://thehackernews.com/2024/05/tp-link-gaming-router-vulnerability.html

ثبت ديدگاه