یک “کمپین چند وجهی” مشاهده شده است که از خدمات قانونی مانند GitHub و FileZilla برای ارائه مجموعه ای از بدافزارهای سرقت کننده (Cocktail) و تروجان های بانکی مانند Atomic (معروف به AMOS)، Vidar، Lumma (معروف به LummaC2) و Octo با جعل کردن نرم افزارهای معتبری مانند ۱Password، Bartender 5 و Pixelmator Pro سوء استفاده می کند.

یک “کمپین چند وجهی” مشاهده شده است که از خدمات قانونی مانند GitHub و FileZilla برای ارائه مجموعه ای از بدافزارهای سرقت کننده (Cocktail) و تروجان های بانکی مانند Atomic (معروف به AMOS)، Vidar، Lumma (معروف به LummaC2) و Octo با جعل کردن نرم افزارهای معتبری مانند ۱Password، Bartender 5 و Pixelmator Pro سوء استفاده می کند.

گروه Insikt Recorded Future در گزارشی گفت[۱]: «وجود انواع بدافزارهای متعدد نشاندهنده یک استراتژی هدفگیری بین پلتفرمی گسترده است، در حالی که زیرساختهای C2 همپوشانی به یک راهاندازی فرماندهی متمرکز اشاره دارد – احتمالاً کارایی حملات را افزایش میدهد.»

این شرکت امنیت سایبری که فعالیت را تحت نام GitCaught ردیابی میکند، گفت که این کمپین نهتنها سوءاستفاده از سرویسهای اینترنتی معتبر برای سازماندهی حملات سایبری را برجسته میکند، بلکه اتکا به انواع بدافزارهای متعددی (Cocktail) را که اندروید، macOS و ویندوز را هدف قرار میدهند برای افزایش نرخ موفقیت نشان میدهد.

زنجیرههای حمله مستلزم استفاده از نمایهها و مخازن جعلی در GitHub هستند که میزبان نسخههای تقلبی نرمافزارهای معروف باهدف دادههای حساس از دستگاههای در معرض خطر هستند. سپس پیوندهای این فایلهای مخرب در چندین دامنه جاسازی میشوند که معمولاً از طریق تبلیغات بد و کمپینهای مسمومیت SEO توزیع میشوند[۲].

دشمن پشت این عملیات که گمان میرود بازیگران تهدید روسیزبان از کشورهای مشترکالمنافع (CIS) باشد، نیز با استفاده از سرورهای FileZilla برای مدیریت و تحویل بدافزار Cocktail مشاهده شدهاند.

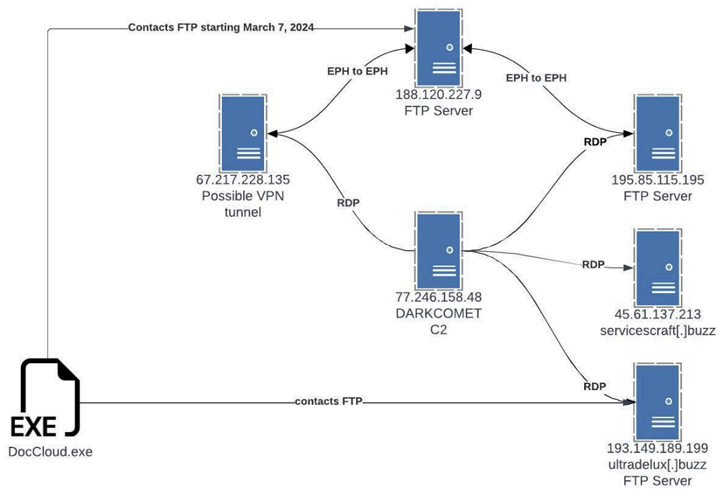

تجزیهوتحلیل بیشتر فایلهای تصویر دیسک در GitHub و زیرساختهای مرتبط نشان میدهد که این حملات با کمپین بزرگتری مرتبط هستند که برای ارائه RedLine، Lumma، Raccoon، Vidar، Rhadamanthys، DanaBot و DarkComet RAT حداقل از آگوست ۲۰۲۳ طراحی شدهاند.

مسیر آلودگی Rhadamanthys همچنین به این دلیل قابلتوجه است که قربانیانی که از وبسایتهای برنامه جعلی بازدید میکنند به payloadهای میزبانی شده در Bitbucket و Dropbox هدایت میشوند که نشاندهنده سوءاستفاده گستردهتر از خدمات قانونی است.

این توسعه زمانی انجام شد که تیم Microsoft Threat Intelligence اعلام کرد که در پشتی macOS با کد [۳]Activator همچنان یک “تهدید بسیار فعال” است که از طریق فایلهای تصویر دیسک جعل نسخههای کرک شده نرمافزارهای قانونی و سرقت دادهها از برنامههای کیف پول Exodus و Bitcoin-Qt توزیع میشود.

این غول فناوری گفت[۴]: «این کمپین از کاربر میخواهد اجازه دهد با امتیازات بالاتر اجرا شود، macOS Gatekeeper را خاموش میکند و مرکز اعلان را غیرفعال میکند. سپس چندین مرحله از اسکریپتهای مخرب پایتون را از چندین دامنه فرمان و کنترل (C2) دانلود و راهاندازی میکند و این اسکریپتهای مخرب را برای ماندگاری به پوشه LaunchAgents اضافه میکند.»

منابع

[۱] https://www.recordedfuture.com/gitcaught-threat-actor-leverages-github-repository-for-malicious-infrastructure

[۲] https://thehackernews.com/2024/04/new-redline-stealer-variant-disguised.html

[۳] https://x.com/MsftSecIntel/status/1788962208120013250

[۴] https://thehackernews.com/2024/01/activator-alert-macos-malware-hides-in.html

[۵] https://thehackernews.com/2024/05/cyber-criminals-exploit-github-and.html

ثبت ديدگاه