یک کمپین مهندسی اجتماعی در حال انجام، توسعهدهندگان نرمافزار را با بستههای جعلی npm تحت عنوان یک مصاحبه شغلی هدف قرار میدهد تا آنها را فریب دهد تا یک درب پشتی پایتون را دانلود کنند.

یک کمپین مهندسی اجتماعی در حال انجام، توسعهدهندگان نرمافزار را با بستههای جعلی npm تحت عنوان یک مصاحبه شغلی هدف قرار میدهد تا آنها را فریب دهد تا یک درب پشتی پایتون را دانلود کنند.

شرکت امنیت سایبری Securonix در حال ردیابی فعالیتی تحت نام DEV#POPPER است و آن را به عوامل تهدید کره شمالی مرتبط میکند.

محققین امنیتی Den Iuzvyk، Tim Peck و Oleg Kolesnikov میگویند[۱]: «در طول این مصاحبههای تقلبی، اغلب از توسعهدهندگان خواسته میشود کارهایی را انجام دهند که شامل دانلود و اجرای نرمافزار از منابعی مانند GitHub است که به نظر قانونی میرسد. این نرم افزار حاوی یک بار مخرب Node JS بود که پس از اجرا، سیستم توسعه دهنده را به خطر انداخت.”

جزئیات این کمپین برای اولینبار در اواخر نوامبر ۲۰۲۳ ظاهر شد، زمانی که Palo Alto Networks Unit 42 یک خوشه فعالیت به نام مصاحبه مسری[۲] را شرح داد که در آن عوامل تهدید به عنوان کارفرمایان ظاهر می شوند تا توسعه دهندگان نرم افزار را برای نصب بدافزارهایی مانند BeaverTail و InvisibleFerret از طریق فرآیند مصاحبه جذب کنند.

سپس در اوایل ماه فوریه، شرکت امنیتی زنجیره تأمین نرمافزار Phylum مجموعهای از بستههای مخرب را در رجیستری npm کشف کرد[۳] که خانوادههای بدافزار مشابهی را برای جمعآوری اطلاعات حساس از سیستمهای توسعهدهنده در معرض خطر تحویل میداد.

شایانذکر است که Contagious Interview با [۴]Operation Dream Job (معروف به DeathNote یا NukeSped[5]) متفاوت است، و Unit 42 به Hacker News گفت که اولی “بر هدف قراردادن توسعهدهندگان، عمدتاً از طریق هویتهای جعلی در پورتالهای شغلی آزاد تمرکز دارد و بعدی شامل استفاده از ابزارهای توسعهدهنده و بستههای npm است که منجر به […] BeaverTail و InvisibleFerret میشود.”

Operation Dream Job که با گروه پرکار لازاروس[۶] از کره شمالی مرتبط است، یک کمپین تهاجمی طولانیمدت است که افراد حرفهای را که در بخشهای مختلف مانند هوافضا، ارز دیجیتال، دفاع و سایر فایلهای مخرب استخدام میشوند را بهعنوان پیشنهادهای شغلی برای توزیع بدافزار میفرستد.

اولینبار توسط شرکت امنیت سایبری ClearSky در آغاز سال ۲۰۲۰ کشف شد[۷]، و همچنین با دو خوشه دیگر لازاروس[۸] معروف به عملیات In(ter)ception و عملیات ستاره شمالی همپوشانی دارد[۹].

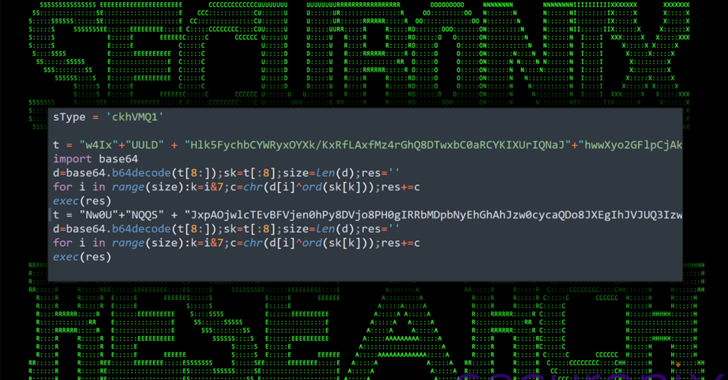

زنجیره حمله که توسط Securonix شرح داده شده است با یک آرشیو ZIP میزبانی شده در GitHub شروع میشود که احتمالاً بهعنوان بخشی از مصاحبه به هدف ارسال میشود. در داخل فایل یک ماژول npm بهظاهر بیضرر وجود دارد که یک فایل جاوا اسکریپت مخرب با کد BeaverTail را در خود جایداده است که بهعنوان یک دزد اطلاعات و یک لودر برای درب پشتی پایتون به نام InvisibleFerret که از یک سرور راه دور بازیابی شده است عمل میکند.

این ایمپلنت علاوه بر جمعآوری اطلاعات سیستم، قادر به اجرای دستور، شمارش و برداشت فایلها و ثبت بر روی کلیپ بورد و ضربهزدن به کلید است.

این توسعه نشانه آن است که بازیگران تهدیدکننده کره شمالی همچنان به ساخت مجموعهای از تسلیحات برای زرادخانه حملات سایبری خود ادامه میدهند و به طور مداوم تجهیزات تجاری خود را با تواناییهای بهبودیافته برای مخفیکردن اقدامات خود و ترکیب در سیستمها و شبکههای میزبان، بهروزرسانی میکنند.

محققان Securonix میگویند: «وقتی صحبت از حملاتی میشود که از مهندسی اجتماعی سرچشمه میگیرند، حفظ یک ذهنیت متمرکز بر امنیت، بهویژه در موقعیتهای شدید و استرسزا مانند مصاحبههای شغلی بسیار مهم است.»

مهاجمان پشت کمپینهای DEV#POPPER از این سوءاستفاده میکنند، زیرا میدانند که طرف مقابل در وضعیتی بسیار پریشان و آسیبپذیر است.

منابع

[۱] https://www.securonix.com/blog/analysis-of-devpopper-new-attack-campaign-targeting-software-developers-likely-associated-with-north-korean-threat-actors

[۲] https://thehackernews.com/2023/11/north-korean-hackers-pose-as-job.html

[۳] https://thehackernews.com/2024/02/north-korean-hackers-targeting.html

[۴] https://thehackernews.com/2024/04/north-koreas-lazarus-group-deploys-new.html

[۵] https://thehackernews.com/2023/04/lazarus-hacker-group-evolves-tactics.html

[۶] https://www.welivesecurity.com/2021/04/08/are-you-afreight-dark-watch-out-vyveva-new-lazarus-backdoor

[۷] https://thehackernews.com/2023/04/lazarus-group-adds-linux-malware-to.html

[۸] https://www.ptsecurity.com/ww-en/analytics/pt-esc-threat-intelligence/lazarus-recruitment

[۹] https://thehackernews.com/2022/08/north-korea-hackers-spotted-targeting.html

[۱۰] https://thehackernews.com/2024/04/bogus-npm-packages-used-to-trick.html

ثبت ديدگاه