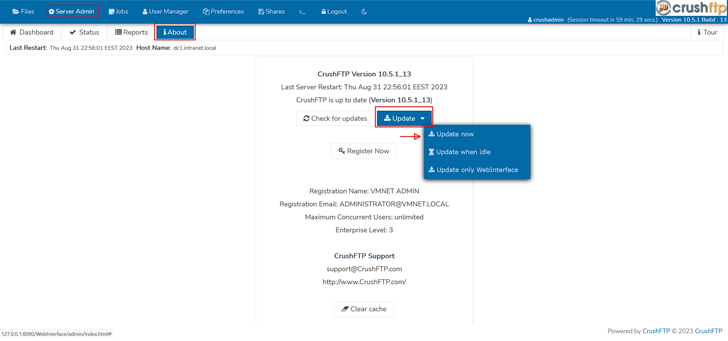

از کاربران نرمافزار انتقال فایل سازمانی CrushFTP به دنبال کشف یک نقص امنیتی که تحت بهرهبرداری هدفمند در سطح اینترنت قرار گرفته است، درخواست میشود تا به آخرین نسخه بهروزرسانی کنند.

CrushFTP در گزارشی که روز جمعه ۱۹ آوریل ۲۰۲۴ منتشر شد، گفت[۱]: “نسخه های CrushFTP v11 زیر ۱۱٫۱ دارای آسیب پذیری هستند که در آن کاربران می توانند از VFS خود فرار کنند و فایل های سیستمی را دانلود کنند. این آسیبپذیری در نسخه ۱۱٫۱٫۰ وصله شده است.”

گفته میشود، مشتریانی که نمونههای CrushFTP خود را در یک محیط محدود [۲]DMZ (منطقه غیرنظامی[۳]) کار میکنند در برابر این حملات محافظت میشوند.

Simon Garrelou از Airbus CERT مسئول کشف و گزارش این نقص است.

شرکت امنیت سایبری CrowdStrike، در پستی که در Reddit به اشتراک گذاشته شده است، اعلام کرد که بهرهبرداری را برای این نقص مشاهده کرده است که در سطح اینترنت بهصورت “هدفمند” استفاده میشود.

گفته میشود که این نفوذها عمدتاً نهادهای ایالات متحده را هدف قرار دادهاند و فعالیت جمعآوری اطلاعات گمان میرود انگیزههای سیاسی داشته باشد.

CrowdStrike گفت[۴]: «کاربران CrushFTP باید همچنان وبسایت فروشنده را برای بهروزترین دستورالعملها دنبال کنند و وصلهکردن را در اولویت قرار دهند.»

بهروزرسانی

بن اسپینک، بنیانگذار و رئیس CrushFTP، به هکر نیوز گفت که از گزارش CrowdStrike در مورد بهرهبرداری فعال از این نقص مطلع است، اما خاطرنشان کرد که این شرکت تاکنون چیزی از مشتریان خود نشنیده است.

اسپینک همچنین تأکید کرد که هیچ جزئیات فنی اضافی در مورد این موضوع از سوی CrushFTP یا Airbus منتشر نشده است. Hacker News برای جزئیات بیشتر در مورد بهرهبرداری با CrowdStrike تماس گرفته است و در صورت شنیدن خبر، این خبر را بهروز خواهد کرد.

اسپینک میگوید: «ما این آسیبپذیری را ظرف چند ساعت پس از آگاهییافتن از آن اصلاح کردیم، و سپس قبل از ارسال ایمیل به همه افراد در لیست اعلانهای بهروزرسانیهای اضطراری، از طریق eating و تأیید اصلاح کار کردیم.»

“نسخه ۱۰٫۷٫۱ همه نسخههای ۱۰ و نسخه ۱۱٫۱ وصلههای همه نسخههای ۱۱ را انجام میدهد. هیچکس هنوز نباید نسخه ۹ را اجرا کند. مشتریانی که برای پشتیبانی گسترده پرداخت کردهاند میتوانند برای نسخه ۹ وصلهشده با ما تماس بگیرند.”

Airbus CERT اسکنر بهرهبردار را برای این نقص منتشر کرد.

نقص امنیتی مهم CrushFTP که شناسه CVE CVE-2024-4040 (امتیاز ۸/۹ در مقیاس CVSS) به آن اختصاص یافته است[۵] و پایگاه داده آسیب پذیری ملی NIST (NVD) آن را به عنوان یک “آسیب پذیری تزریق قالب سمت سرور” توصیف می کند.

طبق توضیحات[۶]، «هکرهای راه دور تأیید نشده را قادر میسازد تا فایلها را از سیستم فایل خارج از [سیستم فایل مجازی] سندباکس بخوانند، احراز هویت را دور بزنند تا دسترسی مدیریتی داشته باشند، و اجرای کد از راه دور روی سرور انجام دهند».

Airbus CERT از آن زمان مجموعهای از اسکریپتهای پایتون را در GitHub منتشر کرده است[۷] که میتوان از آنها برای اسکن هدف برای آسیبپذیری خواندن فایل CrushFTP و همچنین جستجوی شاخصهای سازش (IoC) در فهرست نصب سرور CrushFTP استفاده کرد.

به گفته CrowdStrike، این نقص بهعنوان یک روز صفر برای هدف قراردادن چندین نهاد آمریکایی مورد بهرهبرداری قرار گرفته است. جزئیات بیشتری در مورد انتساب یا ماهیت این حملات هدفمند تا لحظه نگارش این خبر در دسترس نیست.

Rapid7 در تجزیهوتحلیل عمیقی[۸] که در روز دوشنبه ۲۲ آوریل ۲۰۲۴ منتشر شد، گفت که CVE-2024-4040 به سادگی مورد بهرهبرداری قرار میگیرد و به یک مهاجم راه دور و احراز هویت نشده اجازه می دهد به تمام فایل های ذخیره شده در نمونه CrushFTP دسترسی داشته باشد و به طور بالقوه از آنها خارج شود.

کیتلین کاندون، مدیر اطلاعات آسیبپذیری در Rapid7، گفت[۹]: «Payloadهای CVE-2024-4040 را میتوان به اشکال مختلف تحویل داد. زمانی که از تکنیکهای فرار استفاده میشود، محمولهها از لاگها و تاریخچه درخواستها حذف میشوند و تشخیص درخواستهای مخرب از ترافیک قانونی دشوار خواهد بود.»

«نمونههای CrushFTP در پشت یک پروکسی معکوس استاندارد، مانند NGINX یا Apache، تا حدی در برابر این تکنیکها دفاع میشوند، اما تیم ما دریافته است که تاکتیکهای فرار هنوز امکانپذیر است».

آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) همچنین این نقص را به کاتالوگ آسیبپذیریهای مورد بهرهبرداری شناخته شده ([۱۰]KEV) خود اضافه کرده است[۱۱] و از سازمانهای فدرال میخواهد تا اصلاحات ارائه شده توسط فروشنده را تا ۱ می ۲۰۲۴ اعمال کنند.

(این خبر پس از انتشار بهروز شد تا شامل مشخصات فنی نقص به اشتراک گذاشته شده توسط Rapid7 باشد.)

منابع

[۱] https://www.crushftp.com/crush11wiki/Wiki.jsp?page=Update

[۲] https://www.crushftp.com/crush11wiki/Wiki.jsp?page=DMZ

[۳] https://en.wikipedia.org/wiki/DMZ_(computing)

[۴] https://www.reddit.com/r/crowdstrike/comments/1c88788/situational_awareness_20240419_crushftp_virtual

[۵] https://www.tenable.com/blog/cve-2024-4040-crushftp-virtual-file-system-vfs-sandbox-escape-vulnerability-exploited

[۶] https://nvd.nist.gov/vuln/detail/CVE-2024-4040

[۷] https://github.com/airbus-cert/CVE-2024-4040

[۸] https://attackerkb.com/topics/20oYjlmfXa/cve-2024-4040/rapid7-analysis

[۹] https://www.rapid7.com/blog/post/2024/04/23/etr-unauthenticated-crushftp-zero-day-enables-complete-server-compromise

[۱۰] https://www.cisa.gov/known-exploited-vulnerabilities-catalog

[۱۱] https://www.cisa.gov/news-events/alerts/2024/04/24/cisa-adds-three-known-exploited-vulnerabilities-catalog

[۱۲] https://thehackernews.com/2024/04/critical-update-crushftp-zero-day-flaw.html

ثبت ديدگاه