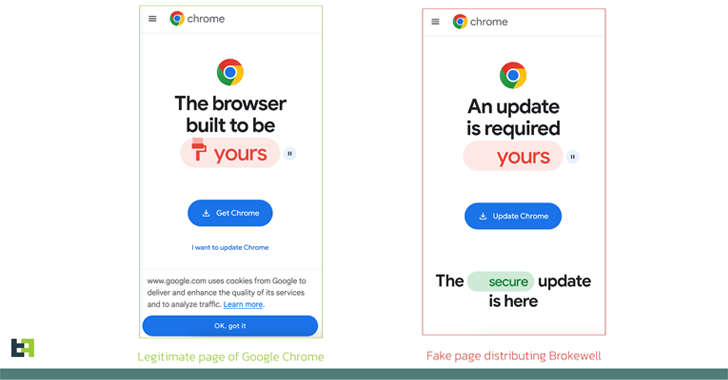

بهروزرسانیهای جعلی مرورگر برای فشاردادن یک بدافزار اندرویدی که قبلاً مستند نشده بود به نام Brokewell استفاده میشود.

بهروزرسانیهای جعلی مرورگر برای فشاردادن یک بدافزار اندرویدی که قبلاً مستند نشده بود به نام Brokewell استفاده میشود.

شرکت امنیتی هلندی ThreatFabric در تحلیلی که روز پنجشنبه ۲۵ آوریل ۲۰۲۴ منتشر شد، گفت[۱]: «Brokewell یک بدافزار بانکی مدرن معمولی است که هم با قابلیتهای سرقت داده و هم قابلیت کنترل از راه دور در بدافزار تعبیه شده است.»

گفته میشود که این بدافزار درحالتوسعه فعال است و دستورات جدیدی برای ثبت رویدادهای لمسی، اطلاعات متنی نمایشدادهشده روی صفحه و برنامههایی که قربانی راهاندازی میکند اضافه میکند.

لیست برنامههای Brokewell که با نامهای Google Chrome، ID Austria و Klarna ظاهر میشوند به شرح زیر است:

- EpLIq.vcAZiUGZpK (Google Chrome)

- ieubP.lWZzwlluca (ID Austria)

- brkwl.upstracking (Klarna)

مانند سایر خانوادههای بدافزار اندرویدی اخیر در نوع خود، Brokewell میتواند محدودیتهای اعمالشده توسط گوگل را که مانع از درخواست مجوزهای سرویس دسترسپذیری[۲] توسط برنامههای جانبی شده است، دور بزند.

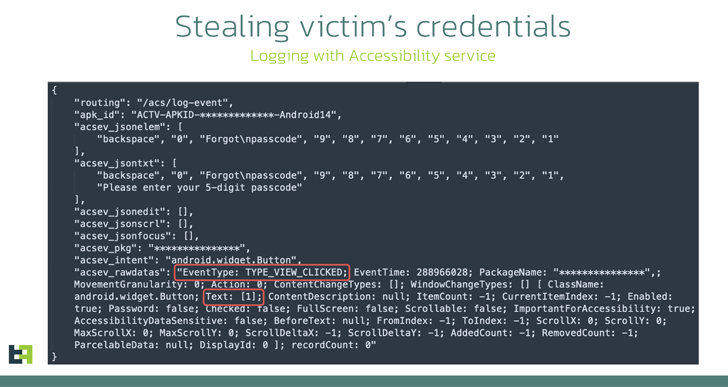

این تروجان بانکی، پس از نصب و راهاندازی برای اولینبار، قربانی را ترغیب میکند تا مجوزهایی را به سرویس دسترسی اعطا کند که متعاقباً از آن برای اعطای خودکار سایر مجوزها و انجام فعالیتهای مخرب مختلف استفاده میکند.

این شامل نمایش صفحههای همپوشانی در بالای برنامههای هدفمند برای سرقت اطلاعات کاربری کاربر است. همچنین میتواند با راهاندازی [۳]WebView و بارگیری وبسایت قانونی، کوکیها را بدزدد، پس از آن کوکیهای جلسه رهگیری شده و به یک سرور تحت کنترل بازیگر منتقل میشوند.

برخی از ویژگیهای دیگر Brokewell شامل توانایی ضبط صدا، گرفتن اسکرینشات، بازیابی گزارش تماسها، دسترسی به موقعیت مکانی دستگاه، فهرست برنامههای نصب شده، ضبط هر رویدادی که روی دستگاه اتفاق میافتد، ارسال پیام کوتاه، انجام تماسهای تلفنی، نصب و حذف برنامهها است.

عوامل تهدید همچنین میتوانند از عملکرد کنترل از راه دور بدافزار استفاده کنند تا آنچه را که در زمان واقعی روی صفحهنمایش داده میشود مشاهده کنند و همچنین از طریق کلیک، کشیدن انگشت و لمس با دستگاه تعامل داشته باشند.

گفته میشود که Brokewell کار توسعهدهندهای است که با نام “Baron Samedit Marais” شناخته میشود و پروژه “Brokewell Cyber Labs” را مدیریت میکند که همچنین شامل یک Android Loader است که بهصورت عمومی در Gitea میزبانی میشود.

این loader طوری طراحی شده است که بهعنوان dropper عمل کند که محدودیتهای مجوزهای دسترسی در نسخههای ۱۳، ۱۴ و ۱۵ اندروید را با استفاده از تکنیکی که قبلاً توسط پیشنهادات dropper-as-a-a-service (DaaS) مانند SecuriDropper[4] اتخاذ شده بود، دور میزند و ایمپلنت تروجان را به کار میگیرد.

به طور پیشفرض، برنامههای loader که از طریق این فرایند تولید میشوند، نام بسته «com.brkwl.apkstore» دارند، اگرچه کاربر میتواند با ارائه یک نام خاص یا فعالکردن تولیدکننده نام تصادفی بسته، آن را پیکربندی کند.

دردسترسبودن رایگان loader به این معنی است که میتواند توسط سایر عوامل تهدید که به دنبال نادیدهگرفتن حفاظتهای امنیتی اندروید هستند، مورد استقبال قرار گیرد.

ThreatFabric گفت: “پیشنهادهای موجود “Dropper-as-a-Service” که در حال حاضر این قابلیت را بهعنوان یک ویژگی متمایز ارائه میدهند، احتمالاً خدمات خود را میبندند یا سعی میکنند سازماندهی مجدد کنند.”

«این امر موانع ورود مجرمان سایبری را که به دنبال توزیع بدافزارهای تلفن همراه در دستگاههای مدرن هستند، کاهش میدهد و ورود بازیگران بیشتری به این حوزه را آسانتر میکند.»

بهروزرسانی

سخنگوی گوگل بیانیه زیر را با The Hacker News به اشتراک گذاشت:

“کاربران Android به طور خودکار در برابر نسخههای شناخته شده این بدافزار توسط [۵]Google Play Protect محافظت میشوند که به طور پیشفرض در دستگاههای Android دارای سرویسهای Google Play فعال هستند. Google Play Protect میتواند به کاربران هشدار دهد یا برنامههایی را مسدود کند که رفتار مخرب نشان میدهند، حتی زمانی که آن برنامهها از منابع خارج از Google Play وارد شده باشند.”

منابع

[۱] https://www.threatfabric.com/blogs/brokewell-do-not-go-broke-by-new-banking-malware

[۲] https://thehackernews.com/2024/02/anatsa-android-trojan-bypasses-google.html

[۳] https://developer.android.com/develop/ui/views/layout/webapps

[۴] https://thehackernews.com/2024/02/anatsa-android-trojan-bypasses-google.html

[۵] https://support.google.com/googleplay/answer/2812853?hl=en

[۶] https://thehackernews.com/2024/04/new-brokewell-android-malware-spread.html

ثبت ديدگاه