عوامل تهدید به طور فعال در حال اسکن و بهرهبرداری از یک جفت نقص امنیتی هستند که گفته میشود بر ۹۲۰۰۰ دستگاه ذخیره سازی متصل به شبکه NAS D-Link در معرض اینترنت تأثیر میگذارد.

عوامل تهدید به طور فعال در حال اسکن و بهرهبرداری از یک جفت نقص امنیتی هستند که گفته میشود بر ۹۲۰۰۰ دستگاه ذخیره سازی متصل به شبکه NAS D-Link در معرض اینترنت تأثیر میگذارد.

این آسیبپذیریها بهعنوان CVE-2024-3272 (امتیاز ۸/۹ در مقیاس CVSS) و CVE-2024-3273 (امتیاز ۳/۷ در مقیاس CVSS) ردیابی میشوند، این آسیبپذیریها بر محصولات قدیمی D-Link که به وضعیت پایان عمر (EoL) رسیدهاند تأثیر میگذارند. D-Link، در یک مشاوره، اعلام کرد که برنامه ای برای انتشار وصله ندارد و در عوض از مشتریان می خواهد که آنها را جایگزین کنند.

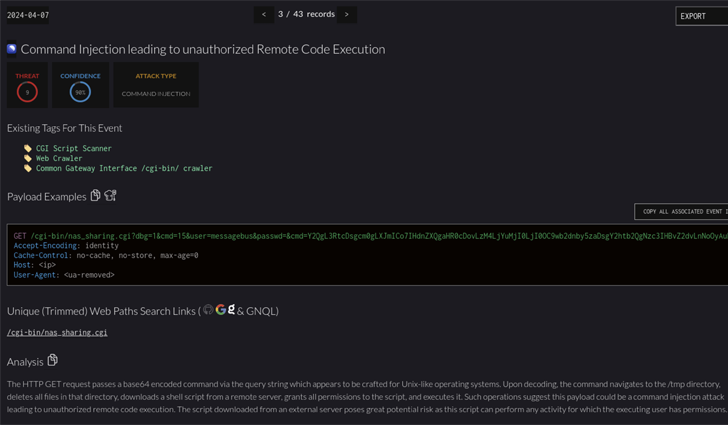

یک محقق امنیتی که به نام netsecfish نامیده میشود در اواخر مارس ۲۰۲۴ گفت: “این آسیب پذیری در nas_sharing.cgi uri قرار دارد که به دلیل دو مشکل اصلی آسیب پذیر است: یک درب پشتی که توسط اعتبارنامه های کدگذاری سخت تسهیل میشود و یک آسیب پذیری تزریق فرمان از طریق پارامتر سیستم.”

بهرهبرداری موفقیتآمیز از نقصها میتواند منجر به اجرای دستور دلخواه بر روی دستگاههای D-Link NAS آسیبدیده شود، و به عوامل تهدید امکان دسترسی به اطلاعات حساس، تغییر پیکربندیهای سیستم یا حتی ایجاد شرایط انکار سرویس (DoS) را میدهد.

این مشکلات بر مدلهای زیر تأثیر میگذارد:

- DNS-320L

- DNS-325

- DNS-327L

- DNS-340L

شرکت اطلاعاتی تهدید GreyNoise گفت که مهاجمانی را مشاهده کرده است که سعی میکردند از این نقصها استفاده کنند تا بدافزار باتنت Mirai را تحویل دهند، بنابراین امکان کنترل از راه دور دستگاههای D-Link را فراهم میکردند.

در صورت عدم رفع مشکل، بنیاد Shadowserver به کاربران توصیه میکند که این دستگاهها را آفلاین کنند یا از راه دور به فایروال دستگاه دسترسی داشته باشند تا تهدیدات احتمالی را کاهش دهند.

یافتهها بار دیگر نشان میدهند که باتنتهای Mirai به طور مداوم در حال تطبیق و گنجاندن آسیبپذیریهای جدید در کارنامه خود هستند، و عوامل تهدید بهسرعت انواع جدیدی را توسعه میدهند که برای سوءاستفاده از این مسائل طراحی شدهاند تا هر چه بیشتر در دستگاهها نفوذ کنند.

با تبدیلشدن دستگاههای شبکه به اهداف متداولی برای مهاجمان باانگیزه مالی و مرتبط با دولتها، این توسعه زمانی انجام شد که Palo Alto Networks Unit 42 نشان داد که عوامل تهدید به طور فزایندهای به حملات اسکن بدافزاری تغییر استراتژی میدهند تا آسیبپذیریها را در شبکههای هدف پرچم گذاری کنند.

این شرکت گفت: «برخی از حملات اسکن از شبکههای خوشخیم ناشی میشوند که احتمالاً توسط یک بدافزار روی ماشینهای آلوده هدایت میشوند.»

“با راهاندازی حملات اسکن از میزبانهای در معرض خطر، مهاجمان میتوانند موارد زیر را انجام دهند: پوشاندن ردپای خود، دورزدن geofencing، گسترش بات نتها و استفاده از منابع این دستگاههای در معرض خطر برای ایجاد حجم بالاتری از درخواستهای اسکن در مقایسه با آنچه که میتوانند فقط با دستگاههای خودشان به دست آورند.”

منابع

[۱] https://nvd.nist.gov/vuln/detail/CVE-2024-3272

[۲] https://nvd.nist.gov/vuln/detail/CVE-2024-3273

[۳] https://legacy.us.dlink.com

[۴] https://supportannouncement.us.dlink.com/security/publication.aspx?name=SAP10383

[۵] https://github.com/netsecfish/dlink

[۶] https://www.greynoise.io/blog/cve-2024-3273-d-link-nas-rce-exploited-in-the-wild

[۷] https://viz.greynoise.io/tags/d-link-nas-cve-2024-3273-rce-attempt?days=30

[۸] https://twitter.com/Shadowserver/status/1777303654242062428

[۹] https://unit42.paloaltonetworks.com/malware-initiated-scanning-attacks

[۱۰] https://thehackernews.com/2024/04/critical-flaws-leave-92000-d-link-nas.html

ثبت ديدگاه