یک نقص امنیتی مهم که بر افزونه LayerSlider برای وردپرس تأثیر میگذارد، میتواند برای استخراج اطلاعات حساس از پایگاههای داده، مانند هش رمز عبور، مورد سوءاستفاده قرار گیرد.

یک نقص امنیتی مهم که بر افزونه LayerSlider برای وردپرس تأثیر میگذارد، میتواند برای استخراج اطلاعات حساس از پایگاههای داده، مانند هش رمز عبور، مورد سوءاستفاده قرار گیرد.

این نقص با نام CVE-2024-2879 دارای امتیاز ۸/۹ از حداکثر ۱۰ در مقیاس CVSS است[۱]. این آسیبپذیری به عنوان نمونهای از تأثیر SQL injection روی نسخههای ۷٫۹٫۱۱ تا ۷٫۱۰٫۰ توصیف شده است.

این مشکل در نسخه ۷٫۱۰٫۱ که در ۲۷ مارس ۲۰۲۴ منتشر شد، پس از افشای مسئولانه در ۲۵ مارس بررسی شده است. نگهبانان LayerSlider در یادداشت های انتشار خود گفتند[۲]: “این به روز رسانی شامل اصلاحات امنیتی مهمی است.”

LayerSlider یک ویرایشگر محتوای وب بصری، یک نرمافزار طراحی گرافیکی و یک جلوههای بصری دیجیتال است که به کاربران اجازه میدهد انیمیشنها و محتوای غنی برای وبسایت خود ایجاد کنند. به گفته سایت خود، این افزونه توسط “میلیونها کاربر در سراسر جهان” استفاده میشود[۳].

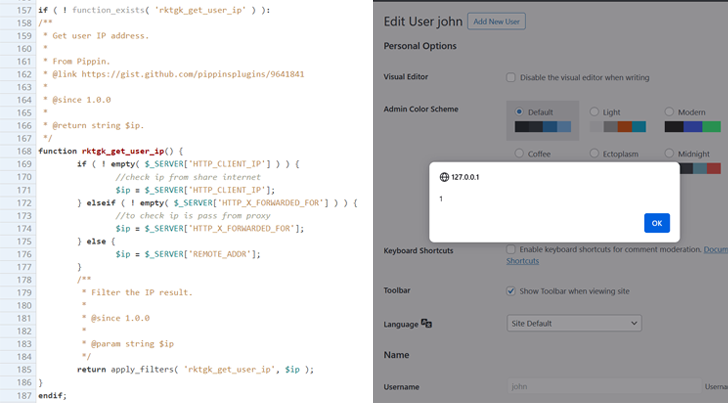

به گفته Wordfence، نقص کشفشده در این ابزار ناشی از فرار ناکافی پارامترهای ارائهشده توسط کاربر و عدم وجود wpdb::prepare() است[۴] که به مهاجمان تأیید نشده امکان میدهد پرسوجوهای اضافی SQL را اضافه کرده و اطلاعات حساس را جمعآوری کنند.

همانطور که گفته شد، نحوه ساختار پرسوجو، سطح حمله را به یک رویکرد مبتنی بر زمان محدود میکند که در آن دشمن باید زمان پاسخ هر درخواست را برای سرقت اطلاعات از پایگاهداده مشاهده کند.

این توسعه به دنبال کشف یک نقص برنامهنویسی متقابل (XSS) ذخیرهشده تأیید نشده در افزونه عضویت WP-Members[5] (CVE-2024-1852، امتیاز ۲/۷ در مقیاس CVSS) است که میتواند اجرای کد دلخواه جاوا اسکریپت را تسهیل کند که در نسخه ۳٫۴٫۹٫۳ حل شده است.

شرکت امنیتی وردپرس گفت[۶]: این آسیبپذیری به دلیل سالمسازی ناکافی ورودی و خروج خروجی، «این امکان را برای مهاجمان غیرقانونی فراهم میکند که اسکریپتهای وب دلخواه را در صفحات تزریق کنند که هر زمان که کاربر به صفحه تزریق شده دسترسی پیدا کند که صفحه ویرایش کاربران است، اجرا میشوند».

درصورتیکه کد در چارچوب جلسه مرورگر مدیر اجرا شود، میتوان از آن برای ایجاد حسابهای کاربری سرکش، هدایت بازدیدکنندگان سایت به سایر سایتهای مخرب و انجام حملات دیگر استفاده کرد.

طی چند هفته گذشته، آسیبپذیریهای امنیتی در افزونههای وردپرس دیگر مانند [۷]Tutor LMS (CVE-2024-1751، امتیاز ۸/۸ در مقیاس CVSS) و ورودیهای فرم تماس[۸] (CVE-2024-2030، امتیاز ۴/۶ در مقیاس CVSS) افشا شده است که میتواند به ترتیب برای افشای اطلاعات و تزریق اسکریپت های وب دلخواه مورد بهره برداری قرار گیرد.

منابع

[۱] https://www.wordfence.com/blog/2024/04/5500-bounty-awarded-for-unauthenticated-sql-injection-vulnerability-patched-in-layerslider-wordpress-plugin

[۲] https://layerslider.com/release-log

[۴] https://developer.wordpress.org/reference/classes/wpdb/prepare

[۵] https://wordpress.org/plugins/wp-members

[۶] https://www.wordfence.com/blog/2024/04/unauthenticated-stored-cross-site-scripting-vulnerability-patched-in-wp-members-membership-plugin-500-bounty-awarded

[۷] https://www.wordfence.com/blog/2024/03/sql-injection-vulnerability-patched-in-tutor-lms-wordpress-plugin

[۸] https://www.wordfence.com/blog/2024/03/too-much-escaping-backfires-allows-shortcode-based-xss-vulnerability-in-contact-form-entries-wordpress-plugin

[۹] https://thehackernews.com/2024/04/critical-security-flaw-found-in-popular.html

ثبت ديدگاه