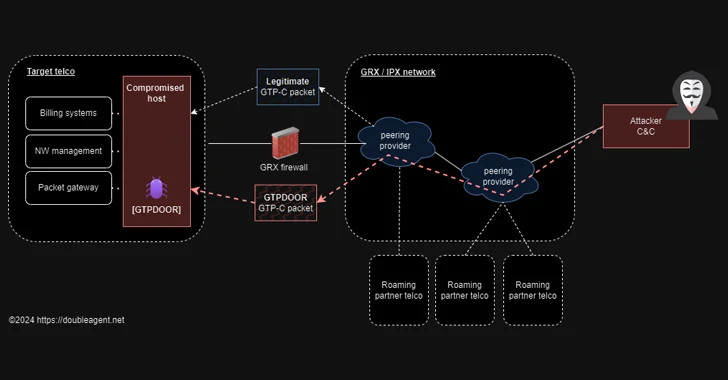

شکارچیان تهدید یک بدافزار جدید لینوکس به نام GTPDOOR را کشف کردهاند که برای استقرار در شبکههای مخابراتی که در مجاورت صرافیهای رومینگ GPRS یا همان GRX[1] هستند طراحی شده است.

شکارچیان تهدید یک بدافزار جدید لینوکس به نام GTPDOOR را کشف کردهاند که برای استقرار در شبکههای مخابراتی که در مجاورت صرافیهای رومینگ GPRS یا همان GRX[1] هستند طراحی شده است.

این بدافزار[۲] ازاینجهت بدیع است که از پروتکل GPRS Tunneling Protocol یا همان [۳]GTP برای ارتباطات فرمان و کنترل (C2) استفاده میکند.

رومینگ GPRS به مشترکین این امکان را میدهد که به خدمات GPRS خود دسترسی داشته باشند درحالیکه آنها از دسترس شبکه تلفن همراه خانگی خود خارج هستند. این کار با استفاده از یک GRX تسهیل میشود که ترافیک رومینگ را با استفاده از GTP بین یک Public Land Mobile Network یا همان PLMN[4] خانگی و بازدید شده منتقل میکند.

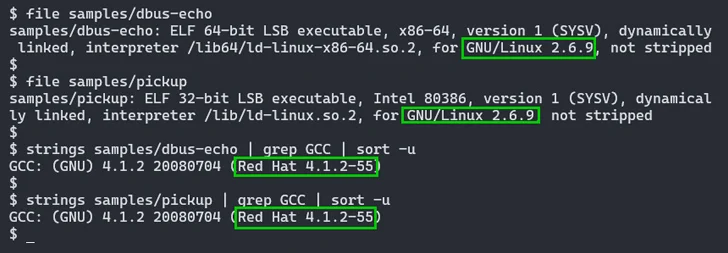

محقق امنیتی haxrob که دو مصنوع [۵]GTPDOOR را که از چین و ایتالیا در VirusTotal آپلود شده بود را کشف کرد، گفت که این درب پشتی احتمالاً به یک عامل تهدید شناخته شده با نام [۶]LightBasin (معروف به UNC1945) مرتبط است که قبلاً توسط CrowdStrike در اکتبر ۲۰۲۱ در ارتباط با یک سریال فاش شده بود. حملاتی که بخش مخابرات را برای سرقت اطلاعات مشترکین و فراداده تماس ها هدف قرار میدهد.

این محقق گفت: «در هنگام اجرا، اولین کاری که GTPDOOR انجام میدهد این است که نام فرایند خود را به «[syslog]» تغییر میدهد که بهصورت syslog فراخوانی شده و از هسته پنهان میشود. سیگنالهای child را سرکوب میکند و سپس یک سوکت خام را باز میکند که به ایمپلنت اجازه میدهد پیامهای UDP را دریافت کند که به رابطهای شبکه برخورد میکند.»

بهعبارتدیگر، GTPDOOR به یک عامل تهدید که قبلاً در شبکه تبادل رومینگ تداوم داشته است، اجازه میدهد تا با ارسال پیامهای GTP-C Echo Request با یک payload مخرب، با میزبان در معرض خطر تماس بگیرد.

این پیام جادویی GTP-C Echo Request بهعنوان مجرای برای انتقال فرمانی که باید روی دستگاه آلوده اجرا شود عمل میکند و نتایج را به میزبان راه دور بازمیگرداند.

GTPDOOR را میتوان به طور مخفیانه از یک شبکه خارجی کاوش کرد تا با ارسال یک بسته TCP به هر شماره پورتی، پاسخی را به دست آورد. اگر ایمپلنت فعال باشد، یک بسته TCP خالی دستکاری شده به همراه اطلاعات باز بودن پورت مقصد یا پاسخگویی به میزبان بازگردانده میشود.

به نظر میرسد این ایمپلنت برای قراردادن روی میزبانهای آسیبدیده که مستقیماً شبکه GRX را لمس میکنند طراحی شده است. اینها سیستمهایی هستند که از طریق GRX با سایر شبکههای اپراتور مخابراتی ارتباط برقرار میکنند.

منابع

[۱] https://en.wikipedia.org/wiki/GPRS_roaming_exchange

[۲] https://doubleagent.net/telecommunications/backdoor/gtp/2024/02/27/GTPDOOR-COVERT-TELCO-BACKDOOR

[۳] https://en.wikipedia.org/wiki/GPRS_Tunnelling_Protocol

[۴] https://en.wikipedia.org/wiki/Public_land_mobile_network

[۵] https://www.virustotal.com/gui/file/827f41fc1a6f8a4c8a8575b3e2349aeaba0dfc2c9390ef1cceeef1bb85c34161

[۶] https://thehackernews.com/2021/10/lightbasin-hackers-breach-at-least-13.html

[۷] https://thehackernews.com/2024/02/gtpdoor-linux-malware-targets-telecoms.html

ثبت ديدگاه