محققان امنیت سایبری یک نوع لینوکس جدید از یک تروجان دسترسی از راه دور (RAT) به نام BIFROSE (معروف به Bifrost) کشف کردهاند که از یک دامنه فریبنده تقلید از VMware استفاده میکند.

محققان امنیت سایبری یک نوع لینوکس جدید از یک تروجان دسترسی از راه دور (RAT) به نام BIFROSE (معروف به Bifrost) کشف کردهاند که از یک دامنه فریبنده تقلید از VMware استفاده میکند.

Anmol Maurya و Siddharth Sharma، محققین Palo Alto Networks Unit 42، گفتند[۱]: «این آخرین نسخه Bifrost باهدف دورزدن اقدامات امنیتی و به خطر انداختن سیستمهای هدفمند است.»

BIFROSE[2] یکی از تهدیدات دیرینه است که از سال ۲۰۰۴ فعال بوده است. طبق گزارشی[۳] از Trend Micro در دسامبر ۲۰۱۵، در انجمن های زیرزمینی تا ۱۰۰۰۰ دلار در گذشته برای فروش عرضه شده است.

این بدافزار توسط یک گروه هکر دولتی از چین مورداستفاده قرار گرفته است که تحت عنوان [۴]BlackTech (معروف به Circuit Panda، HUAPI، Manga Taurus، Palmerworm، PLEAD، Red Djinn، و Temp.Overboard) که سابقه سازمانهای اعتصابکننده در ژاپن، تایوان و ایالات متحده آمریکا را دارد، مورداستفاده قرار گرفته است.

گمان میرود عامل تهدید کد منبع را خریداری کرده یا در حدود سال ۲۰۱۰ به آن دسترسی پیدا کرده است و این بدافزار را برای استفاده در کمپین های خود از طریق درهای پشتی سفارشی مانند KIVARS و XBOW تغییر کاربری داده است.

انواع لینوکس BIFROSE (معروف به ELF_BIFROSE) حداقل[۵] از سال [۶]۲۰۲۰ با قابلیت راه اندازی پوسته های راه دور، دانلود/آپلود فایل ها و انجام عملیات فایل مشاهده شده است[۷].

محققان گفتند: «مهاجمین معمولاً Bifrost را از طریق پیوستهای ایمیل یا وبسایتهای مخرب توزیع میکنند. پس از نصب روی رایانه قربانی، Bifrost به مهاجم اجازه میدهد اطلاعات حساسی مانند نام میزبان و آدرس IP قربانی را جمعآوری کند.»

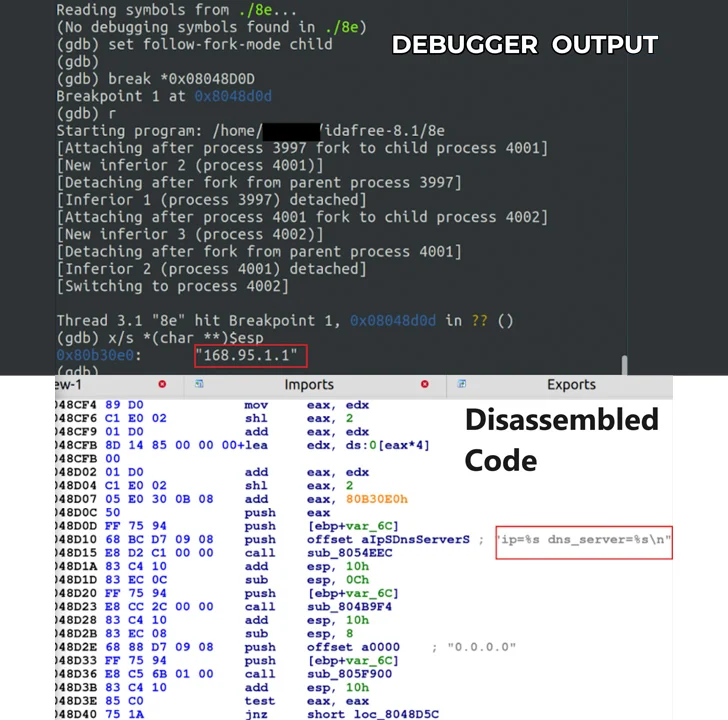

چیزی که آخرین نسخه را قابلتوجه میکند این است که به سرور فرمان و کنترل (C2) با نام “download.vmfare [.]com” دسترسی پیدا میکند تا بهعنوان VMware ظاهر شود. دامنه فریبنده با تماس با یک DNS resolver عمومی مستقر در تایوان با آدرس IP 168.95.1 [.]1 resolved میشود.

Unit 42 اعلام کرد که از اکتبر ۲۰۲۳ یک جهش در فعالیت Bifrost را شناسایی کرده است و کمتر از ۱۰۴ artifact را در telemetry خود شناسایی کرده است. همچنین یک نسخه Arm از بدافزار را کشف کرد که نشان میدهد عوامل تهدید احتمالاً به دنبال گسترش سطح حمله خود هستند.

محققان گفتند: “با انواع جدیدی که از استراتژیهای دامنه فریبنده مانند typosquatting استفاده میکنند، افزایش اخیر در فعالیت Bifrost ماهیت خطرناک این بدافزار را برجسته میکند.”

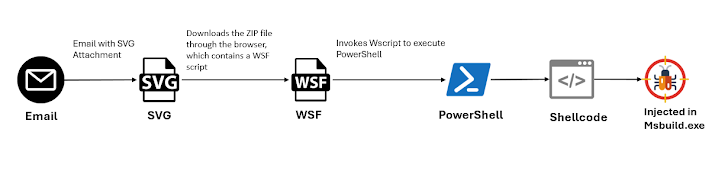

این توسعه زمانی صورت میگیرد که آزمایشگاههای McAfee یک کمپین جدید GuLoader[8] را شرح داده است[۹] که این بدافزار را از طریق پیوستهای فایل SVG مخرب در پیامهای ایمیل منتشر میکند. همچنین مشاهده شده است که این بدافزار از طریق اسکریپتهای VBS بهعنوان بخشی از تحویل بار چندمرحلهای توزیع شده است.

Trustwave SpiderLabs در اوایل این هفته در پستی در X گفت[۱۰]: “این افزایش اخیر تاکتیکهای در حال تکامل آن را برای دسترسی گستردهتر و طفرهرفتن برجسته میکند.”

حملات Bifrost و GuLoader همزمان با انتشار[۱۱] نسخه جدیدی از Warzone RAT است[۱۲] که اخیراً دو اپراتور آن دستگیر و زیرساخت آن توسط دولت ایالات متحده برچیده شد.

منابع

[۱] https://unit42.paloaltonetworks.com/new-linux-variant-bifrost-malware

[۲] https://malpedia.caad.fkie.fraunhofer.de/details/elf.bifrost

[۳] https://web.archive.org/web/20210921032629/https://blog.trendmicro.com/trendlabs-security-intelligence/new-targeted-attack-group-buys-bifrose-code-works-in-teams

[۴] https://thehackernews.com/2023/09/chinas-blacktech-hacking-group.html

[۵] https://jp.security.ntt/resources/EN-BlackTech_2021.pdf

[۶] https://cyberandramen.net/2022/12/30/a-quick-look-at-elf-bifrose

[۷] https://teamt5.org/tw/posts/technical-analysis-on-backdoor-bifrost-of-the-Chinese-apt-group-huapi

[۸] https://thehackernews.com/2023/12/researchers-unveal-guloader-malwares.html

[۹] https://www.mcafee.com/blogs/other-blogs/mcafee-labs/guloader-unmasked-decrypting-the-threat-of-malicious-svg-files

[۱۰] https://twitter.com/SpiderLabs/status/1762136430975889711

[۱۱] https://twitter.com/MonThreat/status/1762476715987624306

[۱۲] https://thehackernews.com/2024/02/us-doj-dismantles-warzone-rat.html

[۱۳] https://thehackernews.com/2024/03/new-bifrose-linux-malware-variant-using.html

ثبت ديدگاه