یک آسیبپذیری امنیتی در افزونه LiteSpeed Cache برای وردپرس فاش شده است که میتواند به کاربران احراز هویت نشده اجازه دهد تا امتیازات خود را افزایش دهند.

این آسیبپذیری که بهعنوان CVE-2023-40000 دنبال میشود، در اکتبر ۲۰۲۳ در نسخه ۵٫۷٫۰٫۱ برطرف شد.

Rafie Muhammad محقق Patchstack میگوید[۱]: «این افزونه از آسیبپذیری ذخیرهشده در site-wide (cross-site scripting) تأیید نشده رنج میبرد و میتواند به هر کاربر احراز هویت نشده اجازه دهد تا اطلاعات حساس را به سرقت ببرد و در این مورد، با انجام یک درخواست HTTP، امتیازات را در سایت وردپرس افزایش دهد.»

LiteSpeed Cache که برای بهبود عملکرد سایت استفاده میشود[۲]، بیش از پنج میلیون نصب دارد. آخرین نسخه از این پلاگین ۶٫۱ در ۵ فوریه ۲۰۲۴ منتشر شد.

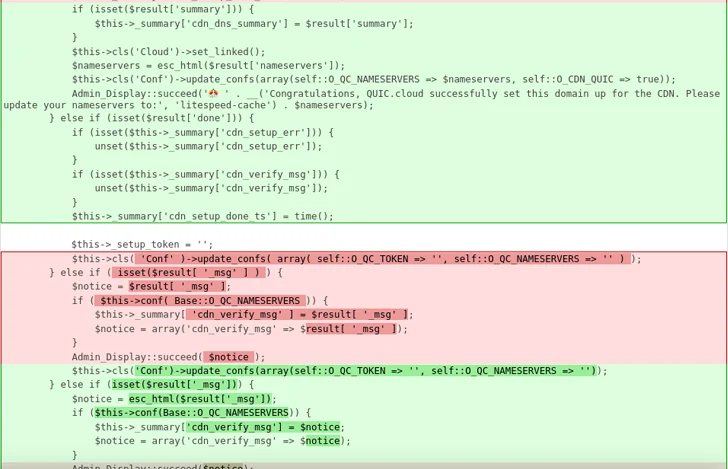

شرکت امنیتی وردپرس گفت CVE-2023-40000 نتیجه عدم پاکسازی ورودی کاربر و خروجی فرار[۳] است. این آسیبپذیری در تابعی به نام update_cdn_status() ریشه دارد و میتواند در یک نصب پیشفرض بازتولید شود.

Muhammad میگوید: «ازآنجاییکه بار XSS بهعنوان یک اخطار مدیریت قرار میگیرد و اخطار مدیریت میتواند در هر نقطه پایانی wp-admin نمایش داده شود، این آسیبپذیری نیز میتواند بهراحتی توسط هر کاربری که به ناحیه wp-admin دسترسی دارد فعال شود».

این افشا چهار ماه پس از اینکه Wordfence یک نقص XSS دیگر را در همان پلاگین (CVE-2023-4372، امتیاز ۴/۶ در مقیاس CVSS) نشان داد، به دلیل پاکسازی ناکافی ورودی و فرار خروجی از ویژگی های ارائه شده توسط کاربر ارائه میشود. این نقص در نسخه ۵٫۷ برطرف شد.

István Márton در این باره گفت[۴]: “این امکان را برای مهاجمان تأیید شده با مجوزهای سطح مشارکتکننده و بالاتر فراهم میکند تا اسکریپتهای وب دلخواه را در صفحاتی تزریق کنند که هر زمان که کاربر به صفحه تزریق شده دسترسی پیدا کند اجرا میشود.”

منابع

[۱] https://patchstack.com/articles/xss-vulnerability-in-litespeed-cache-plugin-affecting-4-million-sites

[۲] https://wordpress.org/plugins/litespeed-cache

[۳] https://developer.wordpress.org/apis/security/escaping

[۴] https://www.wordfence.com/blog/2023/10/4-million-wordpress-sites-affected-by-stored-cross-site-scripting-vulnerability-in-lightspeed-cache-plugin

[۵] https://thehackernews.com/2024/02/wordpress-litespeed-plugin.html

ثبت ديدگاه