مایکروسافت روز چهارشنبه ۱۴ فوریه ۲۰۲۴ یعنی یک روز پس از انتشار اصلاحاتی برای این آسیبپذیری بهعنوان بخشی از بهروزرسانیهای Patch Tuesday اذعان کرد[۱] که یک نقص امنیتی مهم جدید فاش شده در Exchange Server به طور فعال در سطح اینترنت مورد بهرهبرداری قرار گرفته است.

مایکروسافت روز چهارشنبه ۱۴ فوریه ۲۰۲۴ یعنی یک روز پس از انتشار اصلاحاتی برای این آسیبپذیری بهعنوان بخشی از بهروزرسانیهای Patch Tuesday اذعان کرد[۱] که یک نقص امنیتی مهم جدید فاش شده در Exchange Server به طور فعال در سطح اینترنت مورد بهرهبرداری قرار گرفته است.

این مشکل با کد شناسایی CVE-2024-21410 (امتیاز ۸/۹ در مقیاس CVSS)، بهعنوان یک مورد تشدید امتیاز بر سرور Exchange توصیف شده است.

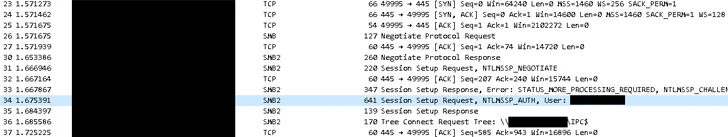

این شرکت در گزارشی که این هفته منتشر شد، گفت[۲]: “یک مهاجم میتواند یک کلاینت NTLM مانند Outlook را با آسیبپذیری نوع نفوذ اطلاعات NTLM هدف قرار دهد.”

سپس اعتبار افشا شده را میتوان به سرور Exchange منتقل کرد تا بهعنوان کلاینت قربانی امتیازاتی به دست آورد و از طرف قربانی عملیات روی سرور Exchange انجام شود.

ردموند افزود: بهرهبرداری موفقیتآمیز از این نقص میتواند به مهاجم اجازه دهد تا هش Net-NTLMv2 لو رفته کاربر را به یک Exchange Server حساس منتقل کند و بهعنوان کاربر احراز هویت کند.

این غول فناوری در بهروزرسانی بولتن خود، ارزیابی قابلیت بهرهبرداری خود را به «Exploitation Detected» بازنگری و اشاره کرد که اکنون Extended Protection for Authentication یا EPA[3] به طور پیشفرض با Exchange Server 2019 Cumulative Update 14 (CU14) فعال شده است[۴].

جزئیات مربوط به ماهیت بهرهبرداری و هویت عوامل تهدیدکنندهای که ممکن است از این نقص بهرهبرداری کنند در حال حاضر ناشناخته است. بااینحال، خدمه هک وابسته به دولت روسیه مانند APT28 (معروف به Forest Blizzard) سابقه بهرهبرداری از نقصهای Microsoft Outlook برای انجام حملات رله NTLM را دارند.

در اوایل این ماه، Trend Micro دشمن را در حملات رله [۵]NTLM که حداقل از آوریل ۲۰۲۲ تا کنون نهادهای با ارزش را هدف قرار می دهد، درگیر کرد[۶]. این نفوذ، سازمان هایی را که با امور خارجی، انرژی، دفاع و حمل و نقل سر و کار داشتند و همچنین سازمان هایی را که با کار، رفاه اجتماعی، امور مالی، والدین و شوراهای شهر محل درگیر بودند، هدف قرار داد.

CVE-2024-21410 به دو نقص دیگر ویندوز اضافه میشود – CVE-2024-21351 (امتیاز ۶/۷ در مقیاس CVSS) و CVE-2024-21412 (امتیاز ۱/۸ در مقیاس CVSS) – که این هفته توسط مایکروسافت وصله شده و به طور فعال به صورت واقعی در حملات جهانی مسلح شده بودند.

بهرهبرداری از CVE-2024-21412، باگی که دورزدن حفاظتهای SmartScreen ویندوز را امکانپذیر میکند، به یک تهدید دائمی پیشرفته به نام [۷]Water Hydra (معروف به DarkCasino) نسبتدادهشده است که قبلاً از یک آسیبپذیری روز صفر در WinRAR برای استقرار تروجان DarkMe استفاده کرده است.

Trend Micro گفت: «این گروه از میانبرهای اینترنتی مبدل به تصویر JPEG استفاده می کرد که وقتی کاربر انتخاب می کرد، به عامل تهدید اجازه می دهد از CVE-2024-21412 بهرهبرداری کند. سپس این گروه می تواند Microsoft Defender SmartScreen را دور بزند و میزبان ویندوز را بهعنوان بخشی از زنجیره حمله خود به طور کامل در معرض خطر قرار دهد.»

بهروزرسانی وصلههای سهشنبه مایکروسافت همچنین به CVE-2024-21413 میپردازد، نقص مهم دیگری که بر نرمافزار ایمیل Outlook تأثیر میگذارد که میتواند با دورزدن اقدامات امنیتی مانند Protected View منجر به اجرای کد از راه دور شود.

این مشکل که توسط Check Point با نام MonikerLink شناخته میشود، “تأثیر گسترده و جدی را ممکن میسازد، از افشای اطلاعات اعتبار محلی NTLM تا اجرای کد دلخواه.”

این آسیبپذیری از تجزیه نادرست پیوندهای “file://” ناشی میشود که اجرای کد را با افزودن یک علامت تعجب به URL هایی که به بارهای دلخواه میزبانی شده در سرورهای کنترلشده توسط مهاجم اشاره میکنند، ممکن میسازد (بهعنوانمثال، file:///\\10.10.111.111\test\test.rtf!something)

این شرکت امنیت سایبری گفت[۸]: «این اشکال نهتنها اجازه نشت اطلاعات محلی NTLM را میدهد، بلکه ممکن است اجرای کد از راه دور و بیشتر بهعنوان یک بردار حمله را نیز امکانپذیر کند». هنگامی که بهعنوان بردار حمله برای هدف قراردادن سایر برنامههای آفیس استفاده میشود، میتواند Office Protected View را دور بزند.

منابع

[۱] https://apa.aut.ac.ir/?p=10289

[۲] https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2024-21410

[۳] https://learn.microsoft.com/en-us/dotnet/framework/wcf/feature-details/extended-protection-for-authentication-overview

[۴] https://techcommunity.microsoft.com/t5/exchange-team-blog/released-2024-h1-cumulative-update-for-exchange-server/ba-p/4047506

[۵] https://thehackernews.com/2022/06/new-ntlm-relay-attack-lets-attackers.html

[۶] https://thehackernews.com/2024/02/russian-apt28-hackers-targeting-high.html

[۷] https://thehackernews.com/2024/02/darkme-malware-targets-traders-using.html

[۸] https://research.checkpoint.com/2024/the-risks-of-the-monikerlink-bug-in-microsoft-outlook-and-the-big-picture

[۹] https://thehackernews.com/2024/02/critical-exchange-server-flaw-cve-2024.html

ثبت ديدگاه