مهندسی معکوس firmware که روی دستگاههای Ivanti Pulse Secure اجرا میشود، ضعفهای متعددی را آشکار کرده است که بار دیگر بر چالش ایمنسازی زنجیرههای تأمین نرمافزار تأکید میکند.

مهندسی معکوس firmware که روی دستگاههای Ivanti Pulse Secure اجرا میشود، ضعفهای متعددی را آشکار کرده است که بار دیگر بر چالش ایمنسازی زنجیرههای تأمین نرمافزار تأکید میکند.

Eclypsiusm که نسخه سیستمعامل ۹٫۱٫۱۸٫۲-۲۴۴۶۷٫۱ را به عنوان بخشی از این فرآیند دریافت کرد، گفت که سیستم عامل پایه مورد استفاده توسط شرکت نرم افزاری مستقر در یوتا برای دستگاه CentOS 6.4 است.

این شرکت امنیتی firmware در گزارشی که با The Hacker News به اشتراک گذاشته شده است، گفت[۱]: «Pulse Secure نسخه ۱۱ساله لینوکس را اجرا میکند که از نوامبر ۲۰۲۰ پشتیبانی نمیشود».

این توسعه زمانی اتفاق میافتد که عوامل تهدید از تعدادی نقص امنیتی کشف شده در دروازههای Ivanti Connect Secure، Policy Secure و ZTA برای ارائه[۲] طیف گستردهای از بدافزارها[۳]، از جمله پوستههای وب، دزدها و درهای پشتی استفاده میکنند.

آسیبپذیریهایی که در ماههای اخیر مورد بهرهبرداری فعال قرار گرفتهاند شامل CVE-2023-46805، CVE-2024-21887 و CVE-2024-21893 هستند. هفته گذشته، ایوانتی همچنین باگ دیگری را در نرمافزار (CVE-2024-22024) فاش کرد[۴] که میتواند به عوامل تهدید اجازه دهد بدون هیچگونه احراز هویت به منابع محدود شده دسترسی داشته باشند.

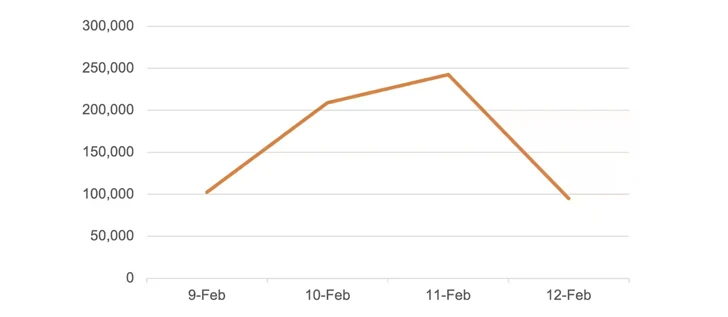

در هشداری که در تاریخ ۱۴ فوریه ۲۰۲۳ منتشر شد[۵]، شرکت زیرساخت وب Akamai گفت که پس از انتشار یک اثبات ادعا (PoC) توسط watchTowr، “فعالیت اسکن قابل توجهی” را با هدف قرار دادن CVE-2024-22024 از ۹ فوریه ۲۰۲۴ مشاهده کرده است.

Eclypsium گفت که از یک اکسپلویت [۶]PoC برای CVE-2024-21893 استفاده کرده است که توسط Rapid7 در اوایل این ماه منتشر شد تا یک پوسته معکوس برای دستگاه PSA3000 به دست آورد و متعاقباً تصویر دستگاه را برای تجزیهوتحلیل بعدی با استفاده از تحلیلگر امنیتی [۷]EMBA صادر کرد.

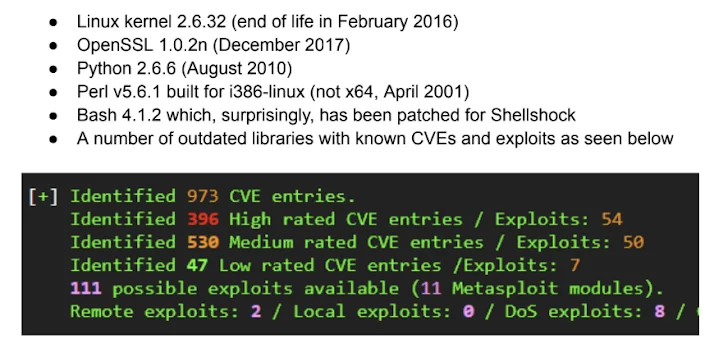

این نهتنها تعدادی از بستههای منسوخ را کشف کرد – که یافتههای قبلی[۸] محقق امنیتی ویل دورمان را تأیید میکند – بلکه تعدادی کتابخانه آسیبپذیر را نیز کشف کرد که در مجموع در معرض ۹۷۳ نقص هستند که از بین آنها ۱۱۱ مورد بهرهبرداری عمومی شناخته شده است.

بهعنوانمثال، Perl از نسخه ۵٫۶٫۱ که ۲۳ سال پیش در ۹ آوریل ۲۰۰۱ منتشر شد، به روز نشده است. نسخه هسته لینوکس ۲٫۶٫۳۲ است که از مارس ۲۰۱۶ به پایان عمر (EoL) رسیده است[۹].

Eclypsium گفت: «این بستههای نرمافزاری قدیمی اجزایی در محصول Ivanti Connect Secure هستند. “این یک مثال عالی برای این است که چرا دیده شدن در زنجیره های تامین دیجیتال مهم است و چرا مشتریان سازمانی به طور فزاینده ای SBOM از فروشندگان خود میخواهند.»

علاوه بر این، بررسی عمیقتر میانافزار، ۱۲۱۶ مشکل را در ۷۶ اسکریپت پوسته، ۵۲۱۸ آسیبپذیری در ۵۳۹۲ فایل پایتون، بهعلاوه ۱۳۳ گواهیهای قدیمی را کشف کرد.

مسائل به همینجا ختم نمیشود، زیرا Eclypsium یک “حفره امنیتی” در منطق ابزار Integrity Checker Tool [10](ICT) پیدا کرد که ایوانتی به مشتریان خود توصیه کرده است[۱۱] از آن برای جستجوی شاخصهای سازش (IoCs) استفاده کنند.

به طور خاص، مشخص شده است که این اسکریپت بیش از دوازده دایرکتوری مانند /data، /etc، /tmp، و /var را از اسکن محروم میکند، بنابراین به طور فرضی به مهاجم اجازه میدهد تا ایمپلنتهای دائمی خود را در یکی از این مسیرها مستقر کند و همچنان از مسیر عبور کند. بررسی یکپارچگی بااینحال، این ابزار پارتیشن /home را اسکن میکند که همه daemon ها و فایلهای پیکربندی خاص محصول را ذخیره میکند.

در نتیجه، استقرار firmware پس از بهرهبرداری [۱۲]Sliver در فهرست /data و اجرای گزارشهای ICT بدون مشکل، Eclypsium کشف کرد که نشان میدهد این ابزار “احساس کاذب امنیت” را ارائه میدهد.

شایانذکر است که عوامل تهدید همچنین مشاهده شدهاند[۱۳] که با دستیاری ICT داخلی در دستگاههای Ivanti Connect Secure آسیبدیده در تلاش برای دورزدن تشخیص هستند.

در یک حمله نظری که توسط Eclypsium نشان داده شد، یک عامل تهدید میتواند ابزار مرحله بعدی خود را رها کند و اطلاعات جمعآوریشده را در پارتیشن داده ذخیره کند و سپس از یک نقص روز صفر دیگر برای دسترسی به دستگاه و استخراج دادههای قبلی استفاده کند. درحالیکه ابزار یکپارچگی هیچ نشانهای از فعالیت غیرعادی را تشخیص نمیدهد.

این شرکت گفت: «باید سیستمی از چک و تعادل وجود داشته باشد که به مشتریان و اشخاص ثالث اجازه دهد تا یکپارچگی و امنیت محصول را تأیید کنند. هرچه این فرایند بازتر باشد، کار بهتری برای اعتبارسنجی زنجیره تأمین دیجیتال، یعنی اجزای سختافزار، firmware و نرمافزار مورداستفاده در محصولات آنها انجام میدهیم.»

زمانی که فروشندگان اطلاعات را به اشتراک نمیگذارند و/یا یک سیستم بسته را راهاندازی نمیکنند، اعتبارسنجی و همچنین قابلیت مشاهده مشکل میشود. همانطور که اخیراً مشخص شد، مهاجمان قطعاً از این موقعیت سوءاستفاده و از فقدان کنترل و دید در سیستم بهرهبرداری خواهند کرد.

منابع

[۱] https://eclypsium.com/blog/flatlined-analyzing-pulse-secure-firmware-and-bypassing-integrity-checking

[۲] https://thehackernews.com/2024/02/recently-disclosed-ssrf-flaw-in-ivanti.html

[۳] https://thehackernews.com/2024/02/ivanti-vulnerability-exploited-to.html

[۴] https://thehackernews.com/2024/02/warning-new-ivanti-auth-bypass-flaw.html

[۵] https://www.akamai.com/blog/security-research/scanning-activity-ivanti-cve-february-2024

[۶] https://attackerkb.com/topics/FGlK1TVnB2/cve-2024-21893/rapid7-analysis

[۷] https://github.com/e-m-b-a/emba

[۸] https://twitter.com/wdormann/status/1754505384138604778

[۹] https://lkml.org/lkml/2016/3/12/78

[۱۰] https://forums.ivanti.com/s/article/KB44755?language=en_US

[۱۱] https://forums.ivanti.com/s/article/KB-CVE-2023-46805-Authentication-Bypass-CVE-2024-21887-Command-Injection-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure-Gateways?language=en_US

[۱۲] https://thehackernews.com/2024/01/chinese-hackers-exploiting-critical-vpn.html

[۱۳] https://thehackernews.com/2024/02/warning-new-malware-emerges-in-attacks.html

[۱۴] https://thehackernews.com/2024/02/ivanti-pulse-secure-found-using-11-year.html

ثبت ديدگاه