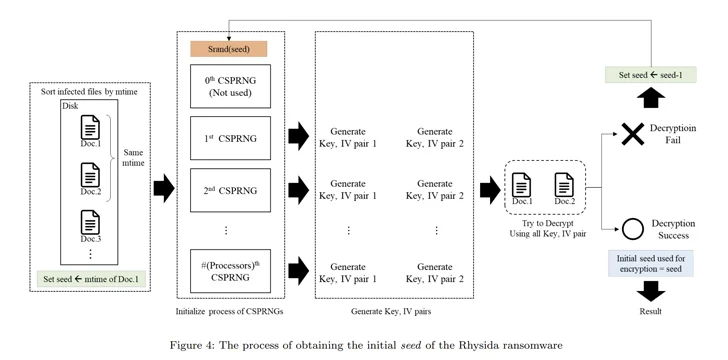

محققان امنیت سایبری یک “آسیبپذیری پیادهسازی” را کشف کردهاند که بازسازی کلیدهای رمزگذاری و رمزگشایی دادههای قفل شده توسط باجافزار Rhysida را ممکن کرده است.

محققان امنیت سایبری یک “آسیبپذیری پیادهسازی” را کشف کردهاند که بازسازی کلیدهای رمزگذاری و رمزگشایی دادههای قفل شده توسط باجافزار Rhysida را ممکن کرده است.

این یافتهها هفته گذشته توسط گروهی از محققان دانشگاه Kookmin و آژانس امنیت و اینترنت کره (KISA) منتشر شد.

محققان گفتند[۱]: «از طریق تجزیهوتحلیل جامع Rhysida Ransomware، ما یک آسیبپذیری پیادهسازی را شناسایی کردیم که به ما امکان میدهد کلید رمزگذاری مورداستفاده توسط بدافزار را بازسازی کنیم.»

این توسعه اولین رمزگشایی موفقیتآمیز باجافزار را نشان میدهد که برای اولینبار در ماه می ۲۰۲۳ ظاهر شد. یک ابزار بازیابی[۲] که از طریق KISA توزیع میشود.

این مطالعه همچنین پس از [۳]Magniber v2، Ragnar Locker، [۴]Avaddon و [۵]Hive، آخرین موردی است که با بهرهبرداری از آسیبپذیریهای پیادهسازی در باجافزار به رمزگشایی دادهها دستیافته است.

[۶]Rhysida که به اشتراکگذاری همپوشانیها با گروه باجافزار دیگری به نام Vice Society معروف است، از تاکتیکی به نام اخاذی مضاعف استفاده میکند تا با تهدید به انتشار دادههای دزدیدهشده، بر قربانیان فشار وارد کند تا پرداخت را انجام دهند.

گزارشی[۷] که توسط دولت ایالات متحده در نوامبر ۲۰۲۳ منتشر شد، عوامل تهدید کننده را برای انجام حملات فرصت طلبانه که آموزش، تولید، فناوری اطلاعات و بخش های دولتی را هدف قرار می دهند، دعوت کرد.

بررسی کامل عملکرد داخلی این باجافزار استفاده از LibTomCrypt را برای رمزگذاری و همچنین پردازش موازی برای سرعتبخشیدن به فرایند نشان داده است. همچنین مشخص شده است که رمزگذاری متناوب[۸] (معروف به رمزگذاری جزئی) را برای فرار از تشخیص توسط راهحلهای امنیتی اجرا میکند.

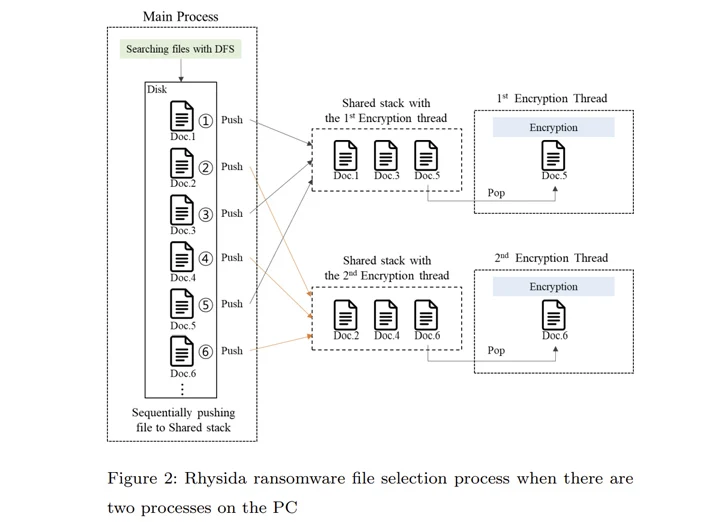

محققان گفتند: «باجافزار Rhysida از یک تولیدکننده اعداد شبهتصادفی رمزنگاری امن (CSPRNG) برای تولید کلید رمزگذاری استفاده میکند. این مولد از یک الگوریتم رمزنگاری امن برای تولید اعداد تصادفی استفاده میکند.»

به طور خاص، CSPRNG مبتنی بر الگوریتم [۹]ChaCha20 است که توسط کتابخانه LibTomCrypt[10] ارائه شده و با تعداد تصادفی تولید شده نیز با زمانی که باجافزار Rhysida در حال اجرا است، مرتبط است.

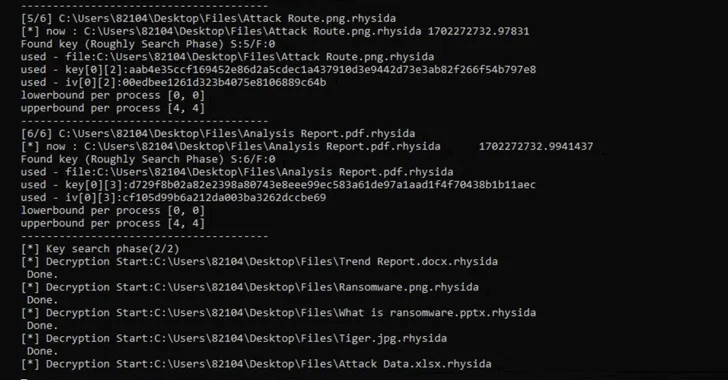

با وجود قابلیت پیشبینی عدد تصادفی، فرایند اصلی باجافزار Rhysida فهرستی از فایلهایی را که باید رمزگذاری شوند، جمعآوری میکند که متعاقباً توسط رشتههای مختلف ایجاد شده برای رمزگذاری همزمان فایلها به ترتیب خاصی ارجاع داده میشود.

محققان خاطرنشان کردند: «در فرایند رمزگذاری باجافزار Rhysida، رشته رمزگذاری هنگام رمزگذاری یک فایل، ۸۰ بایت اعداد تصادفی تولید میکند. از این تعداد، ۴۸ بایت اول به عنوان کلید رمزگذاری و [بردار مقداردهی] استفاده می شود.»

با استفاده از این مشاهدات بهعنوان نقاط مرجع، محققان گفتند که قادر به بازیابی اولیه برای رمزگشایی باجافزار، تعیین ترتیب “تصادفی” رمزگذاری فایلها و در نهایت بازیابی دادهها بدون نیاز به پرداخت باج هستند.

محققان نتیجه گرفتند: «اگرچه این مطالعات دامنه محدودی دارند، مهم است که اذعان کنیم که باجافزارهای خاص را میتوان با موفقیت رمزگشایی کرد».

بهروزرسانی

پس از انتشار این داستان، محقق امنیتی Fabian Wosar گفت که نقاط ضعف توسط “حداقل سه طرف دیگر پیدا شده است که ترجیح دادند بهجای انتشار و اطلاعرسانی به Rhysida در مورد مشکل خود، آن را بهصورت خصوصی منتشر کنند.”

Wosar گفت[۱۱]: «Avast آن را در اکتبر سال گذشته پیدا کرد، CERT فرانسوی مقالهای خصوصی درباره آن در ژوئن نوشت و منتشر کرد، و من این آسیبپذیری را در ماه مه سال گذشته یافتم. من در مورد دادههای Avast و CERT اطلاعی ندارم، اما از آن زمان تاکنون صدها سیستم را رمزگشایی کردهایم.»

“همچنین این مقاله فقط برای نسخه Windows PE باجافزار Rhysida اعمال میشود. برای ESXi یا payload مربوط به PowerShell اعمال نمیشود.

منابع

[۱] https://arxiv.org/abs/2402.06440

[۲] https://seed.kisa.or.kr/kisa/Board/166/detailView.do

[۳] https://www.mdpi.com/2079-9292/10/1/16

[۴] https://arxiv.org/abs/2102.04796

[۵] https://thehackernews.com/2022/02/master-key-for-hive-ransomware.html

[۶] https://www.trellix.com/blogs/research/rhysida-ransomware

[۷] https://thehackernews.com/2023/11/cisa-and-fbi-issue-warning-about.html

[۸] https://www.sentinelone.com/labs/crimeware-trends-ransomware-developers-turn-to-intermittent-encryption-to-evade-detection

[۹] https://en.wikipedia.org/wiki/Salsa20#ChaCha_variant

[۱۰] https://github.com/libtom/libtomcrypt

[۱۱] https://twitter.com/fwosar/status/1757051201533685914

[۱۲] https://thehackernews.com/2024/02/rhysida-ransomware-cracked-free.html

ثبت ديدگاه