محققان امنیت سایبری بستههای مخربی را در مخزن منبعباز Python Package Index (PyPI) شناسایی کردهاند که یک بدافزار سرقت اطلاعات به نام WhiteSnake Stealer را در سیستمهای ویندوز ارائه میدهد.

محققان امنیت سایبری بستههای مخربی را در مخزن منبعباز Python Package Index (PyPI) شناسایی کردهاند که یک بدافزار سرقت اطلاعات به نام WhiteSnake Stealer را در سیستمهای ویندوز ارائه میدهد.

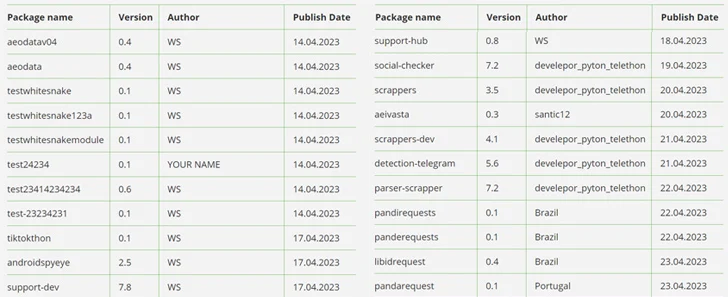

بستههای حاوی بدافزار به نامهای nigpal، figflix، telerer، seGMM، fbdebug، sGMM، myGens، NewGends و TestLibs111 هستند. آنها توسط یک بازیگر تهدید به نام “WS” آپلود شدهاند.

Fortinet FortiGuard Labs در تحلیلی که هفته گذشته منتشر شد گفت[۱]: «این بستهها کد منبع PE یا سایر اسکریپتهای پایتون را با کدهای Base64 در فایلهای setup.py خود ترکیب میکنند.»

بسته به سیستمعامل دستگاههای قربانی، پس از نصب این بستههای پایتون، آخرین بار مخرب حذف میشود و اجرا میشود.

درحالیکه سیستمهای ویندوز به WhiteSnake Stealer آلوده شدهاند، میزبانهای لینوکس در معرض خطر یک اسکریپت پایتون طراحی شده برای جمعآوری اطلاعات ارائه میشوند. این فعالیت که عمدتاً کاربران ویندوز را هدف قرار میدهد، با کمپین قبلی[۲] که JFrog و Checkmarx در سال گذشته افشا کردند همپوشانی دارد.

JFrog در آوریل ۲۰۲۳ اشاره کرد[۳]: « payloadویژه ویندوز به عنوان گونهای از بدافزار WhiteSnake شناسایی شد که دارای مکانیزم Anti-VM است، با استفاده از پروتکل Tor با سرور C&C ارتباط برقرار میکند و میتواند اطلاعات قربانی را بدزدد و اجرا کند.»

همچنین برای جمعآوری دادهها از مرورگرهای وب، کیف پولهای ارزهای دیجیتال و برنامههایی مانند WinSCP، CoreFTP، Windscrib، Filezilla، AzireVPN، Snowflake، Steam، Discord، Signal و Telegram طراحی شده است.

Checkmarx در حال ردیابی عامل تهدیدکننده این کمپین تحت نام [۴]PYTA31 است و هدف نهایی را استخراج دادههای کیف پول حساس و بهویژه ارزهای دیجیتال از ماشینهای هدف میداند.

برخی از بستههای سرکش جدید منتشر شده نیز مشاهده شدهاند که دارای عملکرد clipper برای بازنویسی محتوای کلیپ بورد با آدرسهای کیف پول متعلق به مهاجم برای انجام تراکنشهای غیرمجاز هستند. تعدادی دیگر برای سرقت دادهها از مرورگرها، برنامهها و سرویسهای رمزنگاری پیکربندی شدهاند.

Fortinet گفت که این یافته “توانایی یک نویسنده بدافزار را برای انتشار بستههای بدافزار سرقت اطلاعات متعدد در کتابخانه PyPI در طول زمان نشان میدهد که هر کدام دارای پیچیدگیهای بار مجزا هستند.”

این افشاگری زمانی صورت میگیرد که ReversingLabs کشف کرده است که دو بسته مخرب[۵] در رجیستری بستههای npm یافت شدهاند که از GitHub برای ذخیره کلیدهای SSH رمزگذاری شده با Base64 که از سیستمهای توسعهدهندهای که روی آنها نصب شده بودند، استفاده میکنند.

منابع

[۱] https://www.fortinet.com/blog/threat-research/info-stealing-packages-hidden-in-pypi

[۲] https://medium.com/checkmarx-security/ml-engine-detects-pypi-packages-containing-whitesnake-malware-designed-to-steal-your-personal-7a275496f442

[۳] https://jfrog.com/blog/new-malware-targets-python-developers-uses-tor-for-c2-communication/

[۴] https://checkmarx.com/blog/threat-actor-continues-to-plague-the-open-source-ecosystem-with-sophisticated-info-stealing-malware

[۵] https://thehackernews.com/2024/01/malicious-npm-packages-exfiltrate-1600.html

[۶] https://thehackernews.com/2024/01/malicious-pypi-packages-slip-whitesnake.html

ثبت ديدگاه