محققان امنیت سایبری یک “روش سبک” به نام iShutdown را برای شناسایی مطمئن نشانههای جاسوسافزار در دستگاههای iOS اپل، از جمله تهدیدات بدنامی مانند [۱]Pegasus گروه NSO، QuaDream’s Reign[2] و Intellexa’s Predator[3] شناسایی کردهاند.

محققان امنیت سایبری یک “روش سبک” به نام iShutdown را برای شناسایی مطمئن نشانههای جاسوسافزار در دستگاههای iOS اپل، از جمله تهدیدات بدنامی مانند [۱]Pegasus گروه NSO، QuaDream’s Reign[2] و Intellexa’s Predator[3] شناسایی کردهاند.

Kaspersky که مجموعهای از آیفونهای در معرض خطر Pegasus را تجزیهوتحلیل کرد، گفت که این آلودگیها ردپایی را در فایلی به نام “Shutdown.log” بر جای گذاشته است، یک فایل گزارش سیستم مبتنی بر متن که در همه دستگاههای iOS موجود است و هر مشخصات رویداد راهاندازی مجدد را در کنار محیط خود ثبت میکند.

ماهر یاموت، محقق امنیتی، در این باره گفت[۴]: «در مقایسه با روشهای زمانبرتر خرید مانند forensic device imaging یا یک نسخه پشتیبان کامل از iOS، بازیابی فایل Shutdown.log نسبتاً ساده است. “فایل log در بایگانی sysdiagnose (sysdiag) ذخیره می شود.»

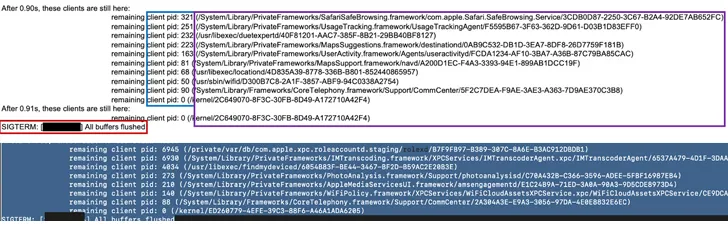

این شرکت امنیت سایبری روسی گفت که ورودیهایی را در فایل گزارش شناسایی کرده است که مواردی را ثبت کرده است که فرایندهای «چسبنده»، مانند موارد مرتبط با نرمافزار جاسوسی، باعث تأخیر راهاندازی مجدد میشوند، در برخی موارد، فرایندهای مرتبط با Pegasus را در بیش از چهار اخطار تأخیر راهاندازی مجدد مشاهده میکنند.

علاوه بر این، این تحقیقات وجود یک مسیر سیستم فایل مشابه را نشان داد که توسط هر سه خانواده نرمافزارهای جاسوسی – “/private/var/db/” برای Pegasus و Reign و “/private/var/tmp/” برای Predator استفاده میشود و بهعنوان شاخص compromise عمل میکند.

بااینحال، موفقیت این رویکرد منوط به این نکته است که کاربر هدف دستگاه خود را تا آنجا که ممکن است مجدداً راهاندازی میکند که فرکانس آن بر اساس مشخصات تهدید آنها متفاوت است.

کسپرسکی همچنین مجموعهای از اسکریپتهای پایتون را برای استخراج، تجزیهوتحلیل و تجزیه Shutdown.log بهمنظور استخراج آمار راهاندازی مجدد منتشر کرده است[۵].

یاموت گفت: «ماهیت سبکوزن این روش باعث میشود که بهراحتی در دسترس باشد. علاوه بر این، این فایل گزارش میتواند ورودیها را برای چندین سال ذخیره کند، و آن را به یک forensic artifact ارزشمند برای تجزیهوتحلیل و شناسایی ورودیهای گزارش غیرعادی تبدیل میکند.»

این افشاگری در حالی صورت میگیرد که SentinelOne فاش کرده است که دزدان اطلاعاتی که macOS را هدف قرار میدهند، مانند [۶]KeySteal، Atomic[7] و JaskaGo[8] (معروف به CherryPie یا Gary Stealer) بهسرعت در حال تطبیق برای دورزدن فناوری آنتیویروس داخلی اپل به نام [۹]XProtect هستند.

فیل استوکس، محقق امنیتی، گفت[۱۰]: «علیرغم تلاشهای محکم اپل برای بهروزرسانی پایگاهداده امضای XProtect خود، اینگونههای بدافزار که بهسرعت در حال تکامل هستند، همچنان در حال فرار هستند. تنها تکیه بر تشخیص مبتنی بر امضا کافی نیست؛ زیرا عوامل تهدید ابزار و انگیزه لازم برای تطبیق با سرعت را دارند.»

منابع

[۱] https://thehackernews.com/2023/04/nso-group-used-3-zero-click-iphone.html

[۲] https://thehackernews.com/2023/04/israel-based-spyware-firm-quadream.html

[۳] https://thehackernews.com/2023/12/multi-million-dollar-predator-spyware.html

[۴] https://securelist.com/shutdown-log-lightweight-ios-malware-detection-method/111734

[۵] https://github.com/KasperskyLab/iShutdown

[۶] https://www.trendmicro.com/en_se/research/22/k/pilfered-keys-free-app-infected-by-malware-steals-keychain-data.html

[۷] https://thehackernews.com/2024/01/atomic-stealer-gets-upgrade-targeting.html

[۸] https://apa.aut.ac.ir/?p=10172

[۹] https://support.apple.com/en-us/guide/security/sec469d47bd8/web

[۱۰] https://www.sentinelone.com/blog/the-many-faces-of-undetected-macos-infostealers-keysteal-atomic-cherrypie-continue-to-adapt

[۱۱] https://thehackernews.com/2024/01/new-ishutdown-method-exposes-hidden.html

ثبت ديدگاه