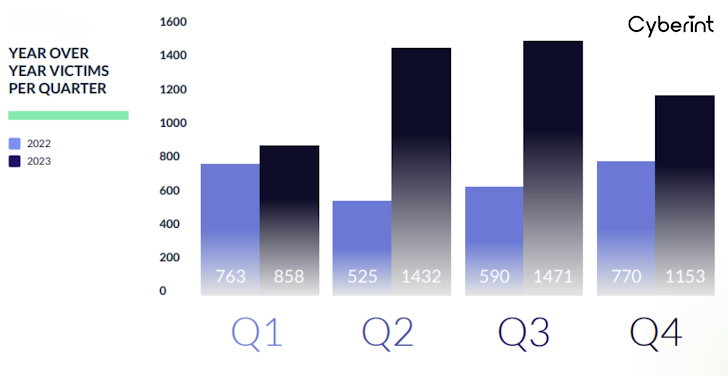

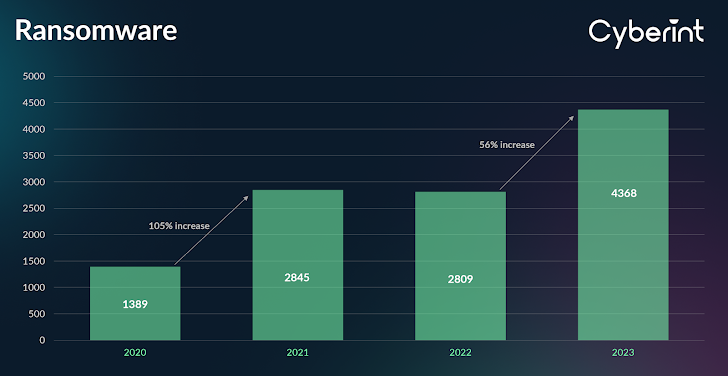

صنعت باجافزار در سال ۲۰۲۳ رشد کرد زیرا شاهد افزایش هشدار دهنده ۵۵ درصدی قربانیان در سراسر جهان بود و به رقم خیره کننده ۴۳۶۸ مورد رسید.

صنعت باجافزار در سال ۲۰۲۳ رشد کرد زیرا شاهد افزایش هشدار دهنده ۵۵ درصدی قربانیان در سراسر جهان بود و به رقم خیره کننده ۴۳۶۸ مورد رسید.

ترن هوایی از رشد انفجاری در سال ۲۰۲۱ تا افت لحظه ای در سال ۲۰۲۲ فقط یک تیزر بود، ۲۰۲۳ با همان شور و شوق سال ۲۰۲۱ بازگشت، گروه های موجود را به حرکت درآورد و موجی از تازه واردان مهیب را به راه انداخت.

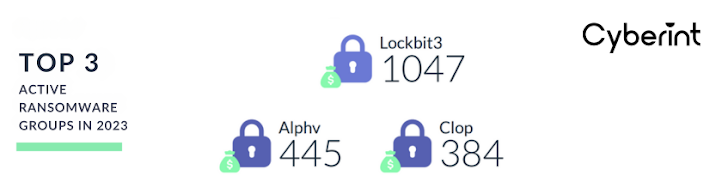

LockBit 3.0 با ۱۰۴۷ قربانی که از طریق حمله بوئینگ[۱]، حمله پست سلطنتی و غیره به دست آمده است، رتبه اول خود را حفظ کرد. Alphv[2] و [۳]Cl0p به ترتیب با ۴۴۵ و ۳۸۴ قربانی در سال ۲۰۲۳ به موفقیت کمتری دست یافتند.

این ۳ گروه سهم زیادی در رونق حملات باجافزار در سال ۲۰۲۳ داشتند، اما آنها تنها گروه مسئول نبودند. بسیاری از حملات از طریق باجافزارهای نوظهور مانند ۸Base[4]، Rhysida، ۳AM، Malaslocker، [۵]BianLian، [۶]Play، Akira و غیره انجام شده است.

تازهواردان به صنعت باجافزار

در Cyberint، تیم تحقیقاتی به طور مداوم در حال تحقیق در مورد جدیدترین گروههای باجافزار[۷] و تجزیهوتحلیل آنها برای تأثیر احتمالی است. این وبلاگ به ۳ بازیگر جدید در این صنعت نگاه میکند، تاثیر آنها را در سال ۲۰۲۳ بررسی میکند و به TTP های آنها می پردازد.

برای آشنایی با سایر بازیکنان جدید، گزارش باجافزار ۲۰۲۳ را از اینجا دانلود کنید.

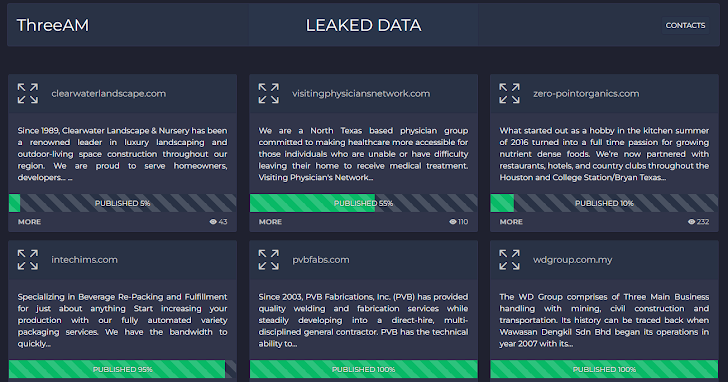

باجافزار۳AM

یک نوع باجافزار تازه کشف شده به نام ۳AM ظاهر شده است، اما استفاده از آن تا کنون محدود بوده است. در سال ۲۰۲۳ آنها فقط توانسته اند بیش از ۲۰ سازمان (بیشتر در ایالات متحده) را تحت تأثیر قرار دهند. با این حال، آنها به دلیل یک شرکت وابسته به باجافزار که سعی کرد LockBit را در شبکه هدف مستقر کند، شهرت پیدا میکند و زمانی که LockBit مسدود شد، به ۳AM تغییر میکند.

خانوادههای باجافزار جدید اغلب ظاهر میشوند و اکثر آنها به همان سرعت ناپدید میشوند یا هرگز نمیتوانند کشش قابلتوجهی به دست آورند. بااینحال، این واقعیت که ۳AM بهعنوان یک بازگشت توسط یک شرکت وابسته به LockBit استفاده شد، نشان میدهد که ممکن است برای مهاجمان جالب باشد و در آینده دوباره دیده شود.

جالب اینجاست که ۳AM در Rust کدنویسی شده است و به نظر میرسد یک خانواده بدافزار کاملاً جدید باشد. این باجافزار از دنباله خاصی پیروی میکند: سعی میکند چندین سرویس را در رایانه آسیبدیده قبل از شروع فرایند رمزگذاری فایل متوقف کند. پس از تکمیل رمزگذاری، سعی میکند کپیهای Volume Shadow (VSS) را پاک کند. همچنین هرگونه ارتباط بالقوه بین نویسندگان آن و سازمانهای شناخته شده جرایم سایبری نامشخص است.

فعالیتهای مشکوک عامل تهدید با استفاده از دستور gpresult برای استخراج تنظیمات خطمشی اعمال شده روی رایانه برای یک کاربر خاص آغاز شد. متعاقباً، آنها اجزای مختلف Cobalt Strike را اجرا کردند و تلاش کردند تا با استفاده از PsExec سطح دسترسی را روی رایانه افزایش دهند.

متعاقب آن، مهاجمان از طریق دستوراتی مانند whoami، netstat، quser و net share اقدام به شناسایی کردند. آنها همچنین سعی کردند با استفاده از دستورات quser و net view سرورهای دیگر را برای حرکت جانبی شناسایی کنند. علاوه بر این، آنها یک حساب کاربری جدید برای حفظ پایداری ایجاد کردند و از ابزار Wput برای انتقال فایلهای قربانیان به سرور FTP خود استفاده کردند.

استفاده از اسکریپت Yugeon Web Clicks از سال ۲۰۰۴ ممکن است در نگاه اول گیج کننده به نظر برسد. این سوال در مورد اینکه چرا یک گروه باجافزار در حال ظهور چنین فناوری قدیمی را انتخاب میکند، ایجاد میکند. با این حال، چندین دلیل بالقوه برای این انتخاب وجود دارد، از جمله:

- مبهم بودن: اسکریپتها و فناوریهای قدیمیتر ممکن است به طور معمول توسط ابزارهای امنیتی مدرن شناسایی نشوند که احتمال شناسایی را کاهش میدهد.

- سادگی: اسکریپتهای قدیمیتر ممکن است عملکرد سادهای را بدون پیچیدگیهایی که معمولاً با همتایان مدرن مرتبط است، ارائه دهند و استقرار و مدیریت را آسانتر کنند.

- اعتماد بیش از حد: این گروه ممکن است از سطح بالایی از اعتماد به تواناییهای خود برخوردار باشد و ممکن است نیازی به سرمایهگذاری در فناوری پیشرفتهتر، بهویژه برای وبسایت خود نداشته باشد.

ذکر این نکته ضروری است که این انتخاب گروه را در معرض خطرات خاصی قرار میدهد. استفاده از فناوری منسوخ با آسیبپذیریهای شناخته شده میتواند عملیات آنها را در برابر حملات خارجی، اقدامات متقابل یا خرابکاریهای احتمالی توسط دیگر عوامل تهدید آسیبپذیر کند.

انتخاب گروه باجافزار ۳AM برای استفاده از یک اسکریپت قدیمی PHP گواهی بر ماهیت غیرقابلپیشبینی مجرمان سایبری است. علیرغم استفاده از گونههای باجافزار پیشرفته برای سازمانها، انتخاب فناوریهای پشتیبان ممکن است تحتتأثیر ترکیبی از ملاحظات استراتژیک، راحتی و اعتماد بیش از حد قرار گیرد. این امر بر اهمیت سازمانها تأکید میکند که هوشیار باقی بمانند و رویکرد امنیتی همهجانبه را اتخاذ کنند و تشخیص دهند که تهدیدها میتوانند از فناوریهای پیشرفته و قدیمی پدیدار شوند.

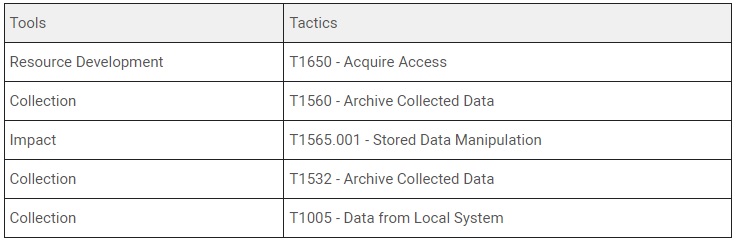

TTPهای شناخته شده

باجافزار Rhysida

گروه باجافزار Rhysida در ماه می/ژوئن ۲۰۲۳ هنگامی که یک پورتال چت پشتیبانی قربانی را راه اندازی کرد که از طریق سایت TOR (.onion) قابل دسترسی بود، مورد توجه قرار گرفت. آنها ادعا می کنند که یک “تیم امنیت سایبری” هستند که در راستای منافع قربانیان خود عمل می کنند و سیستم های آنها را هدف قرار می دهند و آسیب پذیری ها را برجسته می کنند.

در ماه ژوئن، Rhysida پس از افشای علنی اسناد دزدیده شده Chilean Arm از سایت نشت اطلاعات خود، توجهات را به خود جلب کرد. این گروه از آن زمان به دلیل حملات خود به مؤسسات مراقبتهای بهداشتی، از جمله هلدینگهای پزشکی Prospect که سازمانهای دولتی و شرکتهای امنیت سایبری پیشرو برای ردیابی دقیق آنها هستند، شهرت یافت. آنها چندین نهاد برجسته را هدف قرار دادهاند، از جمله کتابخانه بریتانیا، جایی که باعث قطعی یک فناوری بزرگ شدند و PII سرقت شده را بهصورت آنلاین فروختند، و Insomniac Games، یک توسعهدهنده بازیهای ویدئویی متعلق به سونی. آنها دسترسیهای گستردهای را در صنایع مختلف نشان دادهاند.

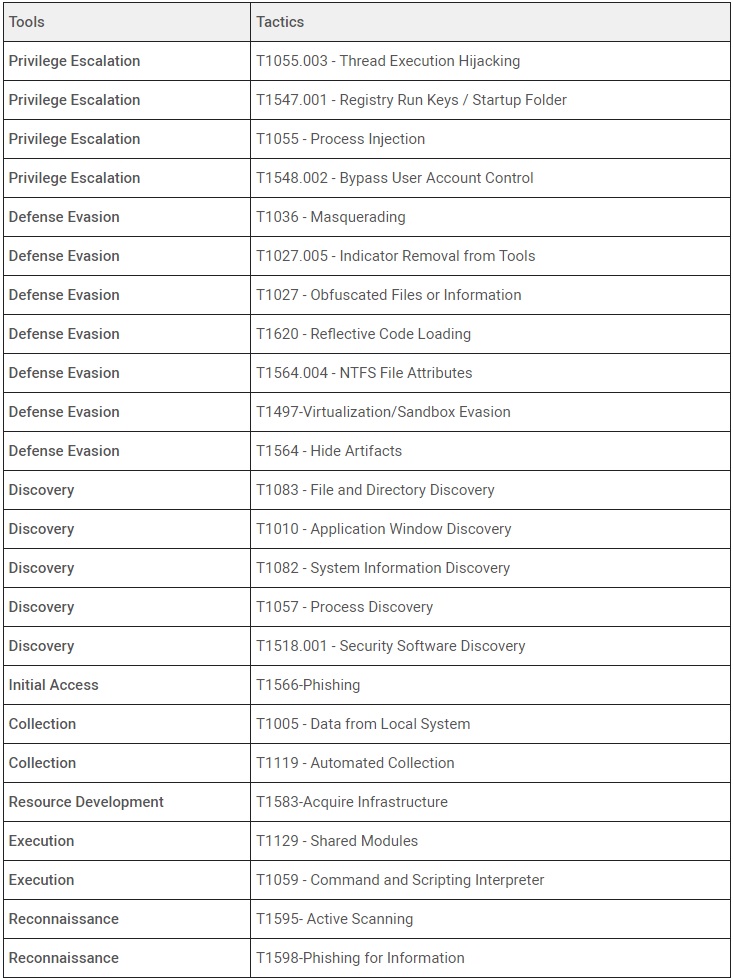

TTPهای شناخته شده

گروه Akira

گروه آکیرا[۸] در مارس ۲۰۲۳ کشف شد و تا به امروز ۸۱ قربانی گرفته است. تحقیقات اولیه حاکی از ارتباط قوی بین این گروه و گروه بدنام باجافزار Conti است. فاششدن کد منبع Conti منجر به این شده است که چندین عامل تهدید از کد Conti برای ایجاد یا تطبیق کد خود استفاده کنند و تعیین اینکه کدام گروه با Conti ارتباط دارند و کدام گروه فقط از کد لو رفته استفاده میکنند دشوار است.

بااینحال، آکیرا سرنخهای مشخصی را ارائه میکند که نشاندهنده ارتباط با Conti است، از شباهتها در رویکرد آنها تا بیتوجهی به انواع فایلها و دایرکتوریهای یکسان، و همچنین ادغام توابع قابلمقایسه. علاوه بر این، آکیرا از الگوریتم ChaCha برای رمزگذاری فایل استفاده میکند که به شیوهای شبیه باجافزار Conti پیادهسازی شده است. در نهایت، افرادی که پشت باجافزار Akira بودند، پرداختهای کامل باج را به آدرسهای مرتبط با گروه Conti انجام دادند.

آکیرا باجافزار را بهعنوان یک سرویس ارائه میکند که بر سیستمهای ویندوز و لینوکس تأثیر میگذارد. آنها از DLS رسمی خود (سایت نشت دادهها) برای انتشار اطلاعات مربوط به قربانیان و بهروزرسانیهای مربوط به فعالیتهای خود استفاده میکنند. بازیگران تهدید در درجه اول بر ایالات متحده متمرکز هستند، اگرچه بریتانیا، استرالیا و سایر کشورها را نیز هدف قرار میدهند.

آنها دادهها را استخراج و رمزگذاری میکنند تا قربانیان را مجبور به پرداخت باج مضاعف کنند، هم برای دسترسی مجدد و هم برای بازیابی فایلهایشان. تقریباً در تمام موارد نفوذ، آکیرا از اعتبارنامههای به خطر افتاده برای بهدستآوردن جایگاه اولیه خود در محیط قربانی استفاده کرده است. جالبتوجه است که اکثر سازمانهای هدف از اجرای احراز هویت چندعاملی (MFA) برای VPNهای خود غفلت کرده بودند. درحالیکه منشأ دقیق این اعتبارنامههای به خطر افتاده نامشخص است، این احتمال وجود دارد که عوامل تهدید دسترسی یا اعتبارنامههایی را از dark web دریافت کرده باشند.

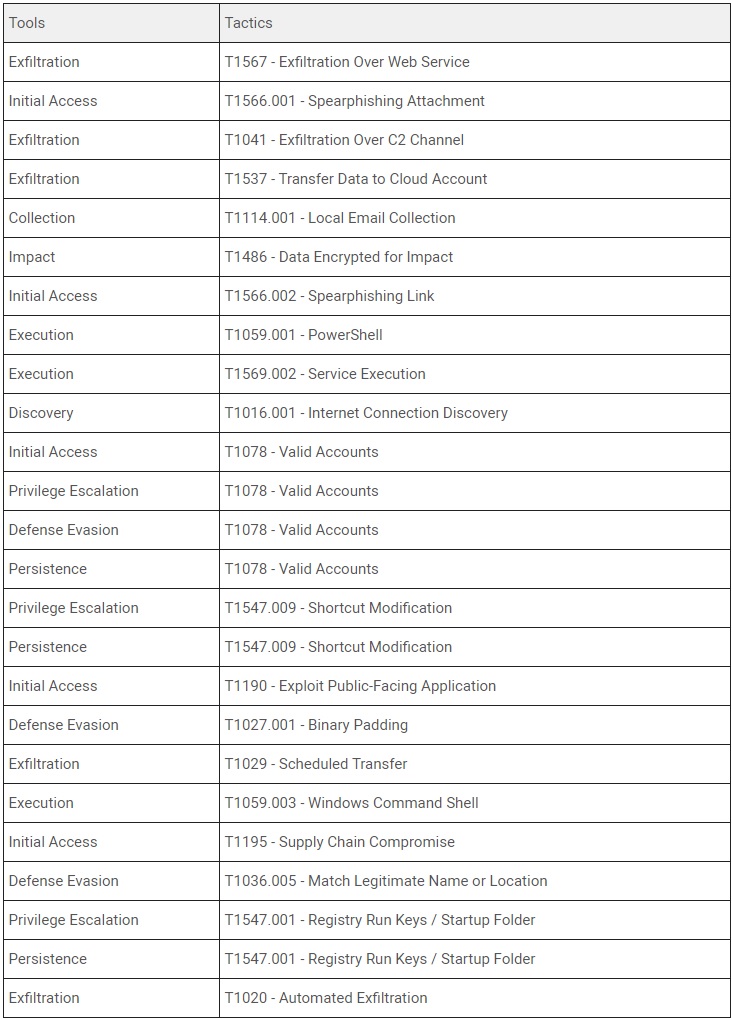

TTPهای شناخته شده

صنعت باجافزار درحالرشد است و گروههای جدید و جسوری را به خود جذب میکند که به دنبال ایجاد نامی برای خود با توسعه خدمات و ابزارهای باجافزار باکیفیت بالا هستند. در سال ۲۰۲۴، Cyberint پیشبینی میکند که چندین گروه از این گروههای جدیدتر قابلیتهای خود را افزایش دهند و بهعنوان بازیگران مسلط در صنعت در کنار گروههای قدیمی مانند LockBit 3.0، Cl0p و AlphV ظاهر شوند.

منابع

[۱] https://www.bleepingcomputer.com/news/security/boeing-confirms-cyberattack-amid-lockbit-ransomware-claims/#google_vignette

[۲] https://cyberint.com/blog/research/alphv-site-taken-down-by-the-fbi

[۳] https://cyberint.com/blog/techtalks/cl0p-ransomware

[۴] https://cyberint.com/blog/research/all-about-that-8base-ransomware-group-the-details

[۵] https://cyberint.com/blog/research/bianlian-ransomware-victimology-and-ttps

[۶] https://cyberint.com/blog/research/akira-ransomware-what-soc-teams-need-to-know

[۷] https://cyberint.com/blog/thought-leadership/finding-and-analyzing-ransomware-groups

[۸] https://cyberint.com/blog/research/akira-ransomware-what-soc-teams-need-to-know

[۹] https://thehackernews.com/2024/01/3-ransomware-group-newcomers-to-watch.html

ثبت ديدگاه