هزاران سایت وردپرسی که از نسخه آسیبپذیر افزونه Popup Builder استفاده میکنند با بدافزاری به نام Balada Injector در معرض خطر قرار گرفتهاند.

هزاران سایت وردپرسی که از نسخه آسیبپذیر افزونه Popup Builder استفاده میکنند با بدافزاری به نام Balada Injector در معرض خطر قرار گرفتهاند.

این کمپین که برای اولینبار توسط Doctor Web در ژانویه ۲۰۲۳ مستند شده است[۱] در یک سری از امواج حمله دورهای انجام میشود. پلاگینهای وردپرس نقصهای امنیتی را به سلاح تبدیل میکند تا درب پشتی را تزریق کند که برای هدایت بازدیدکنندگان سایتهای آلوده به صفحات پشتیبانی فنی جعلی، برندههای تقلبی در قرعهکشی و کلاهبرداریهای اعلان طراحی شده است.

یافتههای بعدی[۲] که توسط Sucuri کشف شد، مقیاس عظیم این عملیات[۳] را نشان داد که گفته میشود از سال ۲۰۱۷ فعال بوده و از آن زمان به کمتر از ۱ میلیون سایت نفوذ کرده است.

شرکت امنیتی وبسایت متعلق به GoDaddy که آخرین فعالیت Balada Injector را در ۱۳ دسامبر ۲۰۲۳ شناسایی کرد[۴]، گفت که این تزریقها را در بیش از ۷۱۰۰ سایت شناسایی کرده است[۵].

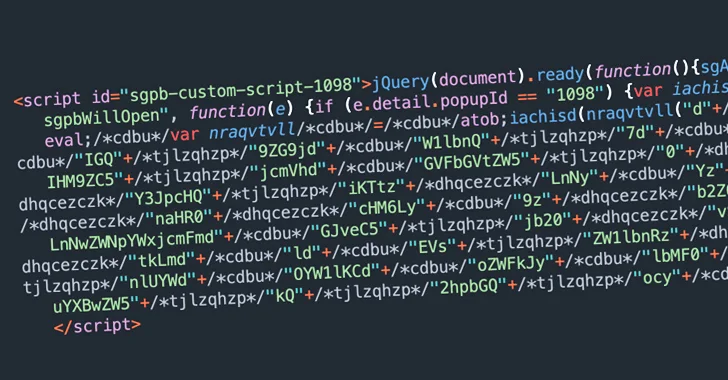

این حملات از یک نقص با شدت بالا در Popup Builder (CVE-2023-6000[6]، امتیاز ۸/۸ در مقیاس CVSS) – افزونه ای با بیش از ۲۰۰٫۰۰۰ نصب فعال[۷] – که یک روز قبل به طور عمومی توسط WPScan فاش شده بود، استفاده می کنند. این مشکل در نسخه ۴٫۲٫۳ بررسی شد.

مارک من پاس، محقق WPScan، گفت[۸]: «وقتی این آسیبپذیری با موفقیت مورد بهرهبرداری قرار میگیرد، ممکن است به مهاجمان اجازه دهد هر اقدامی را انجام دهند که سرپرست ورود به سیستم موردنظر آنها مجاز به انجام آن در سایت موردنظر است، از جمله نصب افزونههای دلخواه، و ایجاد کاربران سرکش Administrator جدید».

هدف نهایی این کمپین درج یک فایل جاوا اسکریپت مخرب است که در specialcraftbox[.]com میزبانی شده و از آن برای کنترل وبسایت و بارگیری جاوا اسکریپت اضافی بهمنظور تسهیل تغییر مسیرهای مخرب استفاده میشود.

علاوه بر این، عوامل تهدید در پشت Balada Injector شناخته شدهاند که با آپلود دربهای پشتی، افزودن پلاگینهای مخرب و ایجاد مدیران بلاگ سرکش، کنترل دائمی روی سایتهای در معرض خطر ایجاد میکنند.

این اغلب با استفاده از تزریق جاوا اسکریپت برای هدف قراردادن مدیران سایتهای وارد شده انجام میشود.

دنیس سینگوبکو، محقق Sucuri، سال گذشته خاطرنشان کرد: «ایده این است که وقتی یک مدیر وبلاگ وارد یک وبسایت میشود، مرورگر او حاوی کوکیهایی است که به آنها اجازه میدهد تمام کارهای اداری خود را بدون نیاز به تأیید اعتبار در هر صفحه جدید انجام دهند».

بنابراین، اگر مرورگر آنها اسکریپتی را بارگذاری کند که سعی میکند فعالیت مدیر را شبیهسازی کند، تقریباً میتواند هر کاری را که میتوان از طریق رابط مدیریت وردپرس انجام داد، انجام دهد.

موج جدید از این قاعده مستثنی نیست که اگر کوکیهای ادمین لاگین شده شناسایی شوند، امتیازات بالا را برای نصب و فعالکردن یک پلاگین در پشتی سرکش (“wp-felody.php” یا “Wp Felody”) به سلاح تبدیل میکند تا یک payload مرحله دوم از دامنه فوقالذکر را fetch کند.

این payload، درب پشتی دیگری، تحت نام “sasas” در فهرستی که فایلهای موقت در آن ذخیره میشوند[۹]، ذخیره میشود و سپس اجرا و از دیسک حذف میشود.

Sinegubko گفت: «این payload تا سه سطح بالاتر از دایرکتوری فعلی را بررسی میکند و به دنبال دایرکتوری ریشه سایت فعلی و هر سایت دیگری میگردد که ممکن است حساب سرور یکسانی داشته باشد.»

“سپس، در دایرکتوریهای ریشه سایت شناسایی شده، فایل wp-blog-header.php را تغییر میدهد تا همان بدافزار جاوا اسکریپت Balada را که در ابتدا از طریق آسیبپذیری Popup Builder تزریق شده بود، تزریق کند.”

منابع

[۱] https://apa.aut.ac.ir/?p=9419

[۲] https://thehackernews.com/2023/04/over-1-million-wordpress-sites-infected.html

[۳] https://thehackernews.com/2023/10/over-17000-wordpress-sites-compromised.html

[۴] https://blog.sucuri.net/2024/01/thousands-of-sites-with-popup-builder-compromised-by-balada-injector.html

[۵] https://publicwww.com/websites/%22sgpbWillOpen%5C%22%2C+function%28e%29+%7Bif+%28e.detail.popupId%22+atob

[۶] https://nvd.nist.gov/vuln/detail/CVE-2023-6000

[۷] https://wordpress.org/plugins/popup-builder

[۸] https://wpscan.com/blog/stored-xss-fixed-in-popup-builder-4-2-3

[۹] https://www.php.net/manual/en/function.sys-get-temp-dir.php

[۱۰] https://thehackernews.com/2024/01/balada-injector-infects-over-7100.html

ثبت ديدگاه