یک نوع جدید از یک تروجان دسترسی از راه دور به نام Bandook مشاهده شده است که از طریق حملات فیشینگ با هدف نفوذ به ماشینهای ویندوز منتشر شده است و بر تکامل مداوم بدافزار تأکید میکند.

یک نوع جدید از یک تروجان دسترسی از راه دور به نام Bandook مشاهده شده است که از طریق حملات فیشینگ با هدف نفوذ به ماشینهای ویندوز منتشر شده است و بر تکامل مداوم بدافزار تأکید میکند.

درحقیقت بدافزار Bandook یک تروجان دسترسی از راه دور (RAT) است که برای اولین بار در سال ۲۰۰۷ مشاهده شد و چندین سال است که فعال بوده است. نوشته شده در دلفی و C++، اولین بار به عنوان یک RAT تجاری توسعه یافته توسط خالق لبنانی به نام PrinceAli دیده شد. در طول سالها، چندین نوع Bandook به صورت آنلاین به بیرون درز کرد و این بدافزار برای دانلود عمومی در دسترس قرار گرفت.[۱]

Fortinet FortiGuard Labs که این فعالیت را در اکتبر ۲۰۲۳ شناسایی کرد، گفت که این بدافزار از طریق یک فایل PDF که پیوندی به آرشیو .۷z محافظت شده با رمز عبور دارد، توزیع میشود.

Pei Han Liao، محقق امنیتی گفت[۲]: «پس از اینکه قربانی بدافزار را با رمز عبور در فایل PDF استخراج کرد، بدافزار محموله خود را به msinfo32.exe تزریق میکند.»

Bandook یک بدافزار است که دارای طیف وسیعی از ویژگیها برای به دست آوردن کنترل از راه دور بر سیستمهای آلوده است[۳].

در جولای ۲۰۲۱، شرکت امنیت سایبری اسلواکی ESET یک کمپین جاسوسی سایبری را شرح داد[۴] که از یک نوع ارتقا یافته Bandook برای نفوذ به شبکههای شرکتی در کشورهای اسپانیایی زبان مانند ونزوئلا استفاده کرد.

نقطه شروع آخرین توالی حمله یک مؤلفه تزریقی است که برای رمزگشایی و بارگذاری بار در [۵]msinfo32.exe، یک باینری قانونی ویندوز که اطلاعات سیستم را برای تشخیص مشکلات رایانه جمعآوری میکند، طراحی شده است.

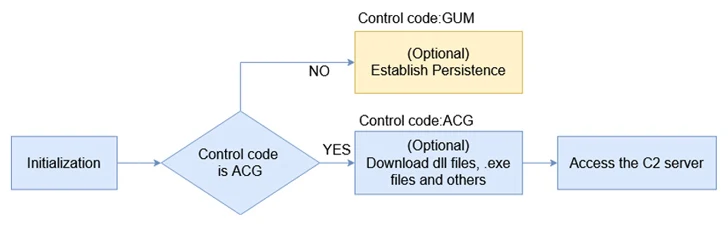

این بدافزار، علاوه بر ایجاد تغییرات در رجیستری ویندوز برای ایجاد پایداری در میزبان در معرض خطر، با یک سرور فرمان و کنترل (C2) برای بازیابی بارهای اضافی و دستورالعمل ها تماس برقرار می کند.

Han Liao گفت: «این اقدامات را میتوان تقریباً بهعنوان دستکاری فایل، دستکاری رجیستری، دانلود، سرقت اطلاعات، اجرای فایل، فراخوانی توابع در DLL از C2، کنترل رایانه قربانی، کشتن فرآیند و حذف بدافزار طبقه بندی کرد.»

منابع

[۱] https://www.fortinet.com/blog/threat-research/bandook-persistent-threat-that-keeps-evolving

[۲] https://www.fortinet.com/blog/threat-research/bandook-persistent-threat-that-keeps-evolving

[۳] https://thehackernews.com/2020/11/digitally-signed-bandook-malware-once.html

[۴] https://thehackernews.com/2021/07/experts-uncover-malware-attacks.html

[۵] https://support.microsoft.com/en-us/topic/description-of-microsoft-system-information-msinfo32-exe-tool-10d335d8-5834-90b4-8452-42c58e61f9fc

[۶] https://thehackernews.com/2024/01/new-bandook-rat-variant-resurfaces.html

ثبت ديدگاه