یک loader بدافزار جدید (Rugmi) توسط عوامل تهدید برای ارائه طیف وسیعی از دزدان اطلاعات[۱] مانند Lumma Stealer (معروف به LummaC2)، Vidar، RecordBreaker (معروف به Raccoon Stealer V2) و [۲]Rescoms استفاده میشود.

یک loader بدافزار جدید (Rugmi) توسط عوامل تهدید برای ارائه طیف وسیعی از دزدان اطلاعات[۱] مانند Lumma Stealer (معروف به LummaC2)، Vidar، RecordBreaker (معروف به Raccoon Stealer V2) و [۲]Rescoms استفاده میشود.

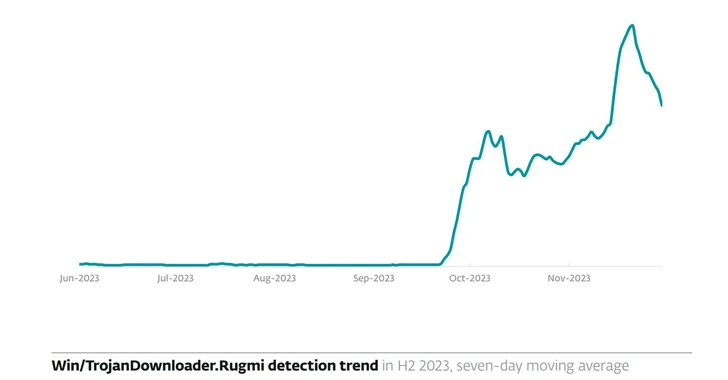

شرکت امنیت سایبری ESET در حال ردیابی تروجانی تحت نام Win/TrojanDownloader.Rugmi است.

شرکت امنیت سایبری ESET در گزارش تهدید در نیمه دوم سال ۲۰۲۳ عنوان کرد[۳]: «این بدافزار یک loader با سه نوع مؤلفه است: یک دانلود کننده که یک بار رمزگذاری شده را دانلود می کند، یک loader که payload را از منابع داخلی اجرا می کند و دیگری loader که payload را از یک فایل خارجی روی دیسک اجرا می کند.»

دادههای تلهمتری جمعآوریشده توسط این شرکت نشان میدهد که تشخیصها برای لودر Rugmi در اکتبر و نوامبر ۲۰۲۳ افزایش یافت و از اعداد تکرقمی روزانه به صدها عدد در روز افزایش یافت.

بدافزار Stealer معمولاً تحت یک مدل بدافزار بهعنوان سرویس (MaaS) به سایر عوامل تهدید بر اساس اشتراک فروخته میشود. بهعنوانمثال، Lumma Stealer در انجمنهای زیرزمینی با قیمت ۲۵۰ دلار در ماه تبلیغ می شود. گران ترین طرح ۲۰۰۰۰ دلار هزینه دارد، اما به مشتریان امکان دسترسی به کد منبع و حق فروش آن را نیز می دهد.

شواهدی وجود دارد که نشان میدهد[۴] پایگاه کد مرتبط با دزدان Mars، Arkei و Vidar برای ایجاد Lumma تغییر کاربری داده شده است.

علاوه بر تطبیق مداوم[۵] تاکتیکهای خود برای فرار از شناسایی، ابزار off-the-shelf از طریق روشهای مختلفی[۶] از تبلیغات نادرست گرفته تا بهروزرسانیهای جعلی مرورگر تا نصبهای کرک شده نرمافزارهای محبوبی مانند پخشکننده رسانه VLC و OpenAI ChatGPT توزیع میشود.

تکنیک دیگر مربوط به استفاده از شبکه تحویل محتوای Discord (CDN) برای میزبانی و انتشار بدافزار است که توسط Trend Micro در اکتبر ۲۰۲۳ فاش شد[۷].

این امر مستلزم استفاده از ترکیبی از حسابهای تصادفی و در معرض خطر Discord برای ارسال پیامهای مستقیم به اهداف احتمالی است، و در ازای کمک آنها در پروژه، به آنها ۱۰ دلار یا اشتراک Discord Nitro ارائه میشود.

سپس از کاربرانی که با این پیشنهاد موافقت میکنند خواسته میشود یک فایل اجرایی میزبانی شده در Discord [8]CDN را دانلود کنند که بهعنوان فهرست iMagic ظاهر میشود، اما در واقع حاوی محموله Lumma Stealer است.

ESET گفت: «راهحلهای بدافزار Ready-made به کمپینهای مخرب کمک میکنند، زیرا بدافزارها را حتی برای عوامل تهدیدی بامهارت کمتر در دسترس قرار میدهند.»

سپس ارائه طیف گستردهتری از عملکردها باعث میشود Lumma Stealer بهعنوان یک محصول جذابتر شود.

این افشاگریها زمانی صورت میگیرد که آزمایشگاههای McAfee نوع جدیدی از NetSupport RAT[9] را فاش کرده است که از مولد قانونی آن NetSupport Manager پدیدآمده و از آن زمان توسط کارگزاران دسترسی اولیه برای جمعآوری اطلاعات و انجام اقدامات اضافی روی قربانیان موردعلاقه استفاده شده است.

مک آفی گفت[۱۰]: «این آلودگی با فایلهای جاوا اسکریپت مبهم آغاز میشود که بهعنوان نقطه اولیه ورود بدافزار عمل میکند.»

اجرای فایل جاوا اسکریپت، زنجیره حمله را با اجرای دستورات PowerShell برای بازیابی کنترل از راه دور و بدافزار دزد از یک سرور تحت کنترل بازیگر، پیش میبرد. اهداف اصلی این کمپین شامل ایالات متحده و کانادا است.

[۱] https://thehackernews.com/2023/11/new-jupyter-infostealer-version-emerges.html

[۲] https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Backdoor:Win32/Rescoms.A

[۳] https://www.welivesecurity.com/en/eset-research/eset-threat-report-h2-2023

[۴] https://thehackernews.com/2023/09/cybercriminals-using-new-asmcrypt.html

[۵] https://thehackernews.com/2023/11/lummac2-malware-deploys-new.html

[۶] https://thehackernews.com/2023/10/binances-smart-chain-exploited-in-new.html

[۷] https://www.trendmicro.com/en_us/research/23/j/beware-lumma-stealer-distributed-via-discord-cdn-.html

[۸] https://thehackernews.com/2023/10/discord-playground-for-nation-state.html

[۹] https://thehackernews.com/2023/11/netsupport-rat-infections-on-rise.html

[۱۰] https://www.mcafee.com/blogs/other-blogs/mcafee-labs/beneath-the-surface-how-hackers-turn-netsupport-against-users

[۱۱] https://thehackernews.com/2023/12/new-rugmi-malware-loader-surges-with.html

ثبت ديدگاه